Twitter invita i suoi utenti a modificare la propria password

We recently found a bug that stored passwords unmasked in an internal log. We fixed the bug and have no indication of a breach or misuse by anyone. As a

We recently found a bug that stored passwords unmasked in an internal log. We fixed the bug and have no indication of a breach or misuse by anyone. As a

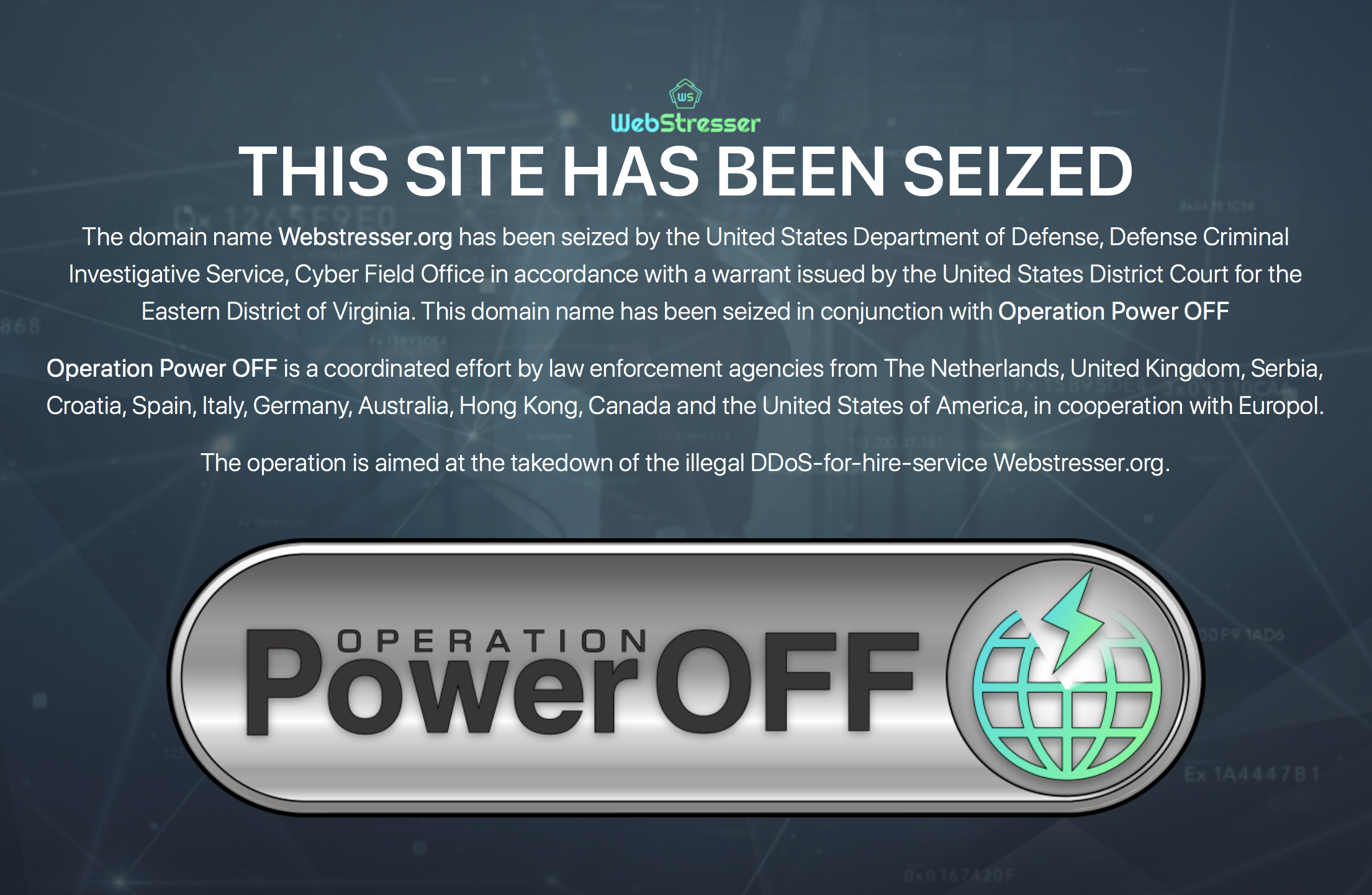

Parliamo di DDoS: nella giornata di ieri è stato rilasciato un comunicato in vari paesi mondiali: il sito Web Stress.org è stato chiuso a conclusione dell’operazione denominata “Power Off”. Si

Sei mesi per scoprire l’attacco informatico. Sarebbe questo il tempo attraverso il quale un’azienda, in media, riuscirebbe ad accorgersi della lesione subita dalla propria piattaforma digitale.

Il 16 marzo la CNBC pubblica un interessante articolo in merito alla cyber security e alla responsabilità personale dei dipendenti governativi sui dati caricati all’interno dei devices o delle informazioni

LulzSecITA mi ha contattato qualche giorno fa per chiedermi se fossi interessato a scrivere dell’opPaperStormITA, ho accettato ma mi sono imposto una condizione: di lasciare che siano loro a rispondere

Non fanno in tempo a passare 48 ore che Arturo Di Corinto (giornalista presso Repubblica ed esperto di Cyber Security) pubblica un altro articolo il cui titolo è ben chiaro:

L’altro giorno, mentre navigavo su internet, mi è apparsa una notifica che diceva così “LulzSecITA ha iniziato a seguirti”. Forse voi non sapete bene chi sia LulzSecITA e quindi vi invito

Il MIUR è stato attaccato come si legge bene in questo articolo dell’AGI. La situazione italiana nei confronti della CyberSecurity si è rivelata, ancora una volta, insufficiente a fronteggiare una

Sono stato molto indeciso se scrivere o meno questo articolo. A farmi decidere di parlare di questo tema è stata una coppia di genitori, impensieriti per non aver alcuna conoscenza

Il nuovo GDPR (General Data Protection Regulation) è alle porte, la data di applicazione sarà il 28 maggio 2018, tutti ne stanno parlando e quasi nessuno ne parla bene. Meglio astenersi?

C’è poco da dire: Anonymous ha sottratto dati privati al Governo italiani e ai principali Ministeri del Paese, la notizia mi è stata segnalata dal mio amico e collega Paolo

Questo argomento mi sta molto a cuore poiché in più di un’occasione mi sono trovato a discuterne in consessi troppo “caserecci” ed approssimativi quando in realtà si tratta di applicazioni

Data Retention: ieri la Camera ha approvato la Legge Europea 2017 che, tra i vari obiettivi, ha anche quello di innalzare gli anni di conservazione delle comunicazioni telefoniche e telematiche.

Come lunedì mattina è proprio pessimo. Tom’s Hardware ha trovato una notizia riguardante un attacco sferrato in laboratorio che avrebbe bucato la cifratura WPA2.

Da qualche ora si sta diffondendo la notizia secondo la quale alcuni hacker sarebbero riusciti a penetrare i sistemi del NSA sfruttando l’antivirus Kaspersky, la notizia viene direttamente dal Wall

Deloitte perde il controllo su 5 milioni di email. Le caselle di 244 mila dipendenti a rischio. La posta, ospitata su Microsoft Azure, non aveva l’autenticazione a due fattori. Gli

Ieri la Corte di Strasburgo ha sentenziato che il controllo effettuato dalle aziende sulle comunicazioni dei dipendenti, viola la loro privacy. Una sentenza per la quale molti gioiscono ma che,

Oggi parliamo di RoughTed e della scalata dell’Italia verso la vetta dei paesi più attaccati al mondo.

Esiste un vaccino per NotPetya e, come sempre, utilizza una soluzione creativa tanto quanto la minaccia. Oggi il Sole 24 Ore ha pubblicato un interessante articolo per pubblicizzare tale evento.

Volevo segnalare il seguente corso “Manager della sicurezza informatica”, dell’università Marconi. Tutti i dettagli a seguire.

Il Workshop, promosso da Osservatorio sulla Sicurezza e la Difesa CBRNe, Università degli Studi di Roma “Tor Vergata” – Dipartimento di Ingegneria Elettronica, Università della Repubblica di San Marino –

Il 23-24-25 Giugno a Roma si svolge il Global Hackathon Rome su Intelligenza Artificiale, Deep Learning e Machine Learning nel quale Designers, Data Scientists, Neuroscientists, Idea Generators e Coders si

Vorrei ragionare con voi circa l’introduzione di questa definizione come termine “generico” per la classificazione post-attacco all’interno del linguaggio informatico ordinario. Vediamo perché…

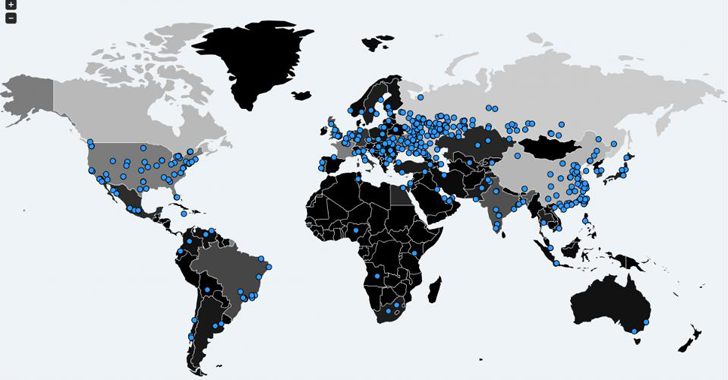

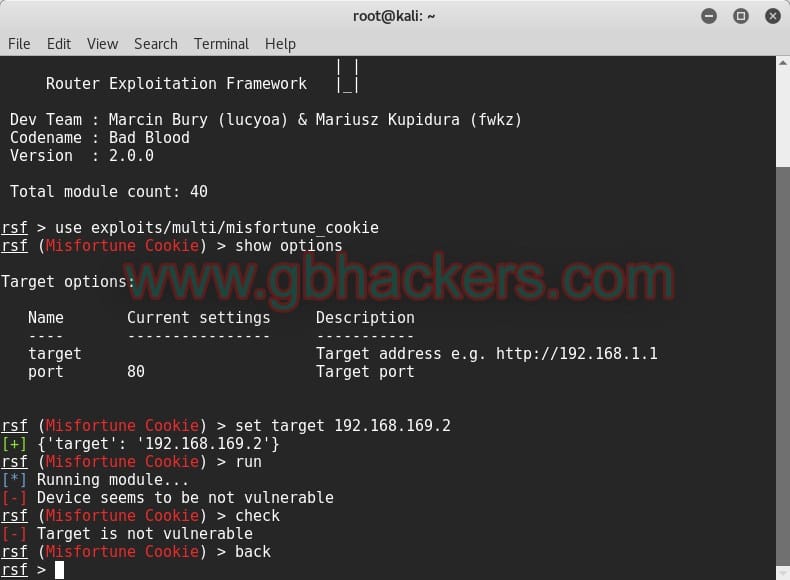

La pratica di exploitation dei router è ancora molto sottovalutata nel campo della cyber security, se ne parla poco e male. Eppure questa è una delle principali fonti di rischio aziendali,

La realtà della sicurezza, o della cyber security è spesso distorta a vista esclusivamente come un problema di natura tecnica. Si legge spesso la frase: bisogna far crescere la cultura della cyber

Anonymous starebbe preparando un nuovo attacco contro il governo d’Israele. Si tratta di un’azione che si è consolidata negli anni e che, al momento, vedrebbe la collaborazione di oltre 100

Il giorno 11 aprile si terrà la Cyber Crime Conference, un momento d’incontro fondamentale per i professionisti della cyber security e, più in generale, di chi lavora nel settore ICT. L’evento è alla

La notizia di oggi è che la CIA sarebbe in grado di ascoltare le conversazioni attraverso uno smart TV: uno dei televisori di ultima generazione in grado di essere connesso alla

La sicurezza adattiva è un paradigma secondo il quale le policy di protezione vengono “adattate” al tipo di sistema impiegato. Questo paradigma è fondamentale lì dove c’è una commistione tra

Sono passati oltre 20 anni da quando il protocollo di sicurezza SHA-1 è entrato in vigore. In questi 20 anni ne sono nati degli altri e lo stesso SHA si