White Hat: nascita e sviluppo dell’ethical hacking

Claudia Cofini ci porta nel mondo dei White Hat e dell’etica hacking di cui spesso si sente parlare ma mai troppo chiaramente. Ecco qui tutto quello che dovete sapere su

Claudia Cofini ci porta nel mondo dei White Hat e dell’etica hacking di cui spesso si sente parlare ma mai troppo chiaramente. Ecco qui tutto quello che dovete sapere su

Oggi parliamo di cybersecurity ed imprenditoria, un settore per il quale il nostro Paese è famoso. L’Italia, infatti, è il Paese delle piccole e medie imprese (PMI) anche se, non

Dopo l’articolo sul GDPR scritto da Rosanna Celella e Marco Seppone, abbiamo voluto approfondire ulteriormente l’argomento e abbiamo chiesto ad Antonio De Martino, specialista ICT, di integrare quanto già scritto

La privacy non va in vacanza e prima di poterci tuffare nelle tanto agognate ferie estive, bisognerà fare i conti con la General Data Protection Regulation 2016/679 ossia, il nuovo regolamento europeo

Meno di 72 ore fa è stata scoperta un’importante problema di sicurezza ( in teoria già noto da tempo) all’interno dei principali client di posta elettronica che implementano al loro

Microsoft, Acronis e altre major IT si stanno prodigando nel tentativo di trovare una soluzione che riesca a difendere gli utenti dalle minacce dei Ransomware.

Si è da poco conclusa a San Francisco la Conferenza annuale Google I/O finalizzata a presentare le principali novità e gli sviluppi delle applicazioni e tecnologie ideate dal colosso di

Un articolo molto interessante chiarisce che, durante un procedimento giudiziario, il Tribunale ha deciso che le informazioni contenute in messaggi di posta elettronica, sms e messaggi whatsapp, non fossero assoggettati

We recently found a bug that stored passwords unmasked in an internal log. We fixed the bug and have no indication of a breach or misuse by anyone. As a

I propose to consider the question, “Can machines think?” In questo modo ha inizio il famoso articolo di Alan Turing, pubblicato nell’ottobre del 1950, in cui viene analizzata la possibile

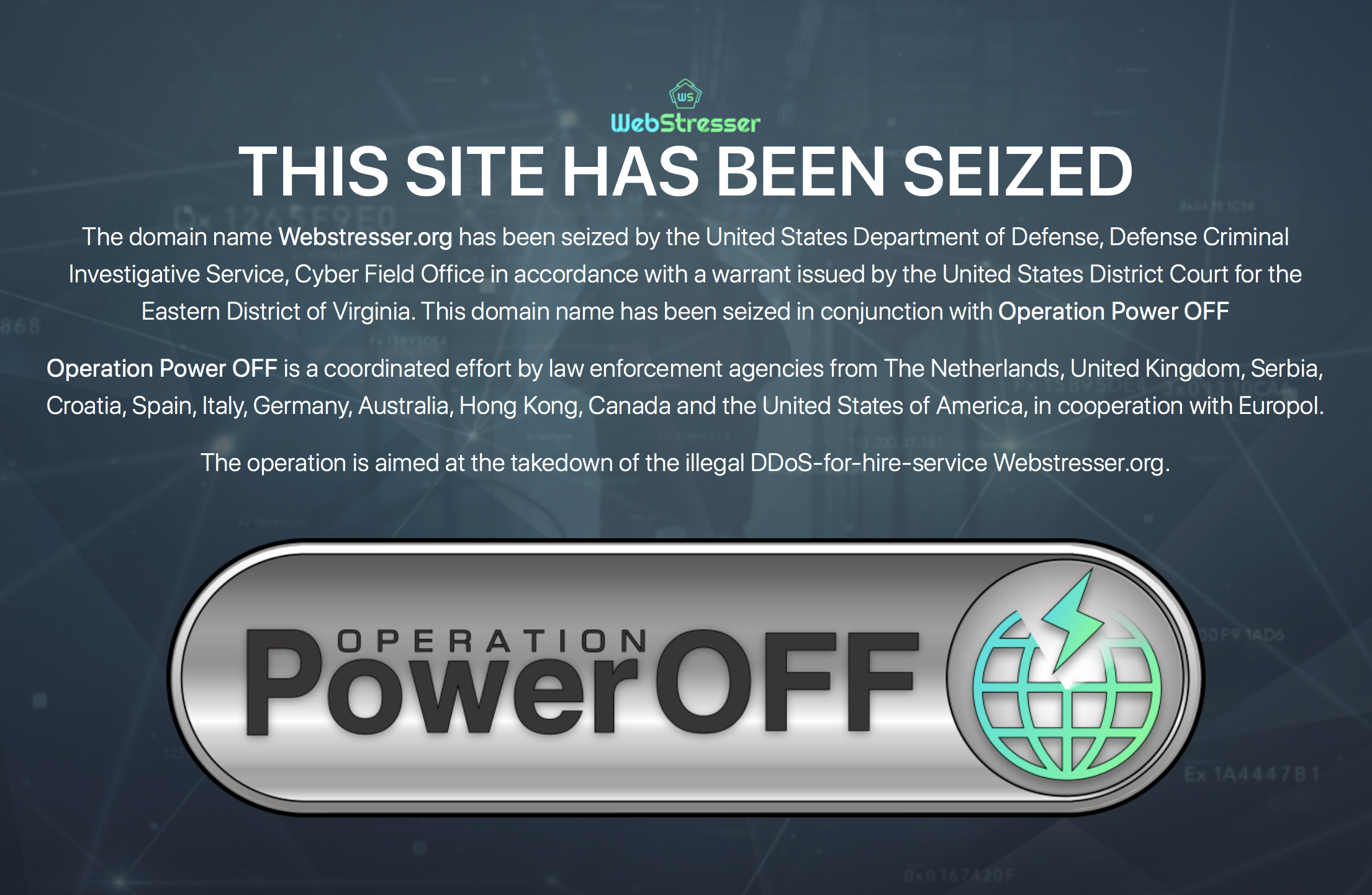

Parliamo di DDoS: nella giornata di ieri è stato rilasciato un comunicato in vari paesi mondiali: il sito Web Stress.org è stato chiuso a conclusione dell’operazione denominata “Power Off”. Si

Sei mesi per scoprire l’attacco informatico. Sarebbe questo il tempo attraverso il quale un’azienda, in media, riuscirebbe ad accorgersi della lesione subita dalla propria piattaforma digitale.

Oggi una testata editoriale intitolava “Per 10 ore davanti al Congresso Usa, ma ora Zuckerberg è più ricco di 3 miliardi” ed è da giorni che si parla della bravura

Il nuovo regolamento 679/2016 in merito al trattamento dei dati personali, ha creato molte novità tra cui, sicuramente, quella riguardante la nuova figura del DPO (Data Protection Officer). Eppure con

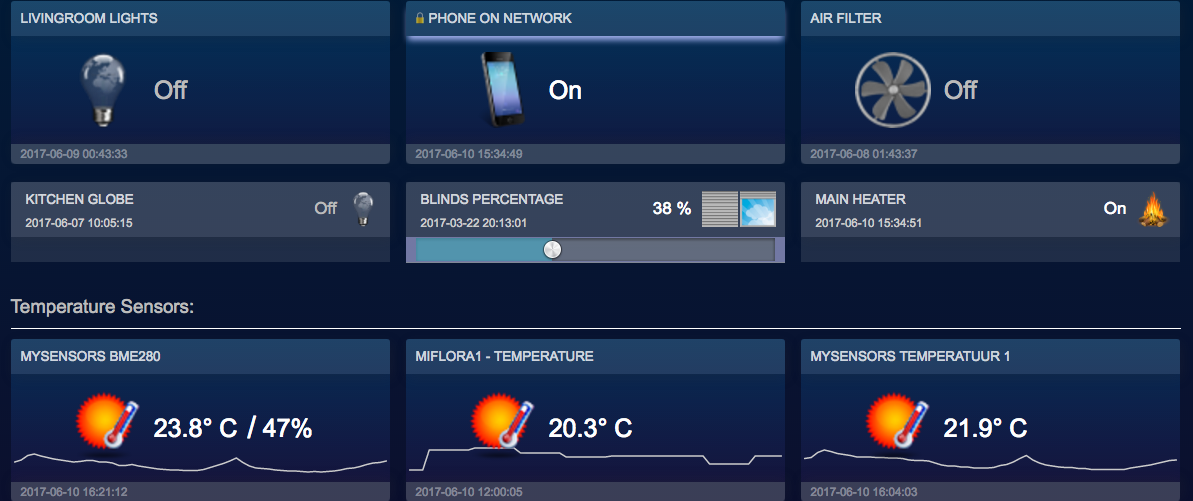

Uno dei componenti fondamentali per la gestione dei sensori dedicati alla domotica è la scelta del software che li amministra. Parliamo di quell’applicativo che si prenderà in carico di darci

Oggi vorrei parlarvi di un’applicazione della domotica un po’ particolare: la creazione di un sistema di allarme differente, basato su una sensoristica a basso costo basata su protocollo Z-WAVE. Questa

Il 16 marzo la CNBC pubblica un interessante articolo in merito alla cyber security e alla responsabilità personale dei dipendenti governativi sui dati caricati all’interno dei devices o delle informazioni

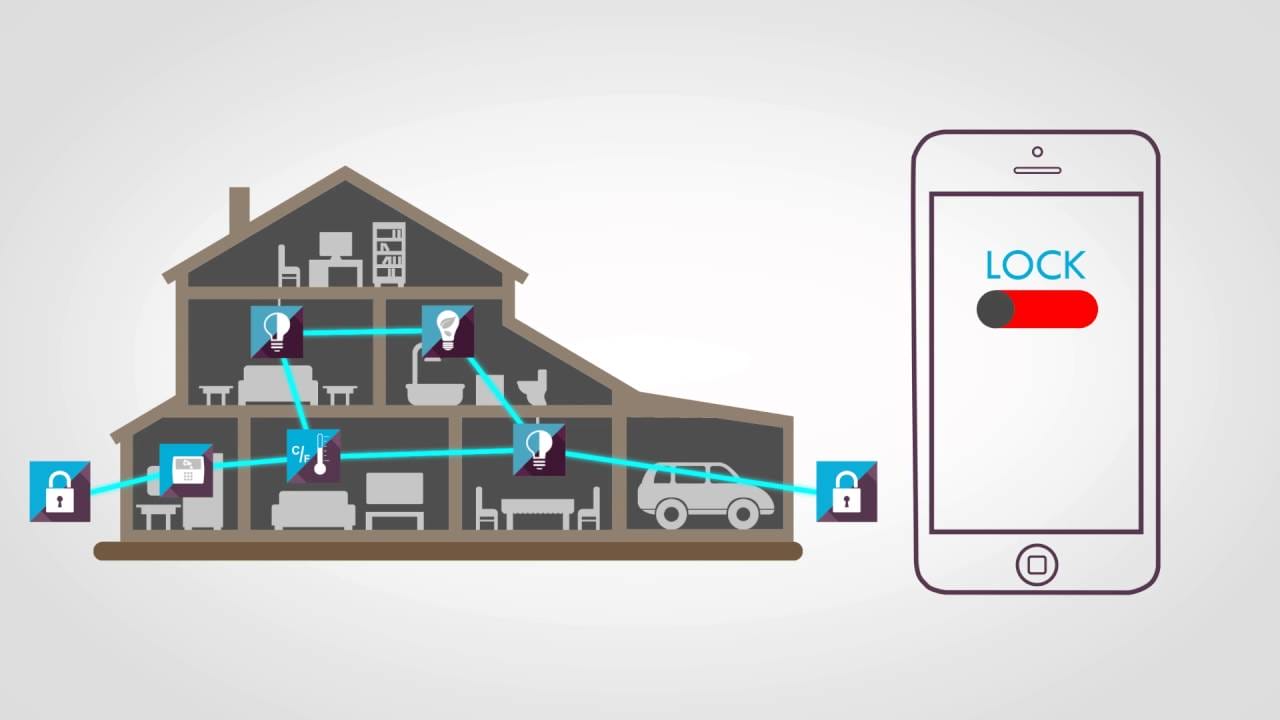

Iniziamo un nuovo viaggio attraverso la domotica, ossia su quelle automazioni informatiche che possono aiutarci a gestire da remoto il controllo di luci, tapparelle, elettrodomestici e così via. La scelta

Dopo l’articolo su LulzSecITA e su Anonymous e la #opPaperStormITA, alcuni di voi mi hanno chiesto un’opinione (o meglio di prendere una posizione) in merito ai due gruppi…ecco la mia

LulzSecITA mi ha contattato qualche giorno fa per chiedermi se fossi interessato a scrivere dell’opPaperStormITA, ho accettato ma mi sono imposto una condizione: di lasciare che siano loro a rispondere

Non fanno in tempo a passare 48 ore che Arturo Di Corinto (giornalista presso Repubblica ed esperto di Cyber Security) pubblica un altro articolo il cui titolo è ben chiaro:

L’altro giorno, mentre navigavo su internet, mi è apparsa una notifica che diceva così “LulzSecITA ha iniziato a seguirti”. Forse voi non sapete bene chi sia LulzSecITA e quindi vi invito

Il MIUR è stato attaccato come si legge bene in questo articolo dell’AGI. La situazione italiana nei confronti della CyberSecurity si è rivelata, ancora una volta, insufficiente a fronteggiare una

Sapevate che potevate ritirare i pacchi amazon i appositi armadietti distribuiti nelle principali città italiane? Il servizio si chiama Amazon Locker e normalmente è possibile farlo in una fascia oraria

Prima di cominciare, vi chiedo, qual è il principale punto di forza di una cripto valuta? Se aveste risposto la “sicurezza”, avreste sbagliato… vediamo perché. Un hacker ha restituito 17

Con un piglio di polemica in più, rispetto gli altri post, oggi parleremo di elezioni, esattamente. A marzo si vota e nelle principali pubbliche amministrazioni il periodo del voto è

Dei BitCoin abbiamo parlato poco in questo blog. Complice anche il fatto che l’esplosione di notorietà li ha resi alla mercé di tutti, esperti e non. Vediamo di fare un

Sono stato molto indeciso se scrivere o meno questo articolo. A farmi decidere di parlare di questo tema è stata una coppia di genitori, impensieriti per non aver alcuna conoscenza

Ricevo richieste di chiarimento in merito alla faccenda INTEL e quindi mi sembra dovuto fare un pochino di chiarezza o, per meglio dire, esprimere la mia.

In realtà è il presente, nel senso che già vi sono stati esperimenti, ma di cosa parliamo? Che cosa è il bio hacking?