È dalle presidenziali di Obama che gli americani hanno iniziato a denunciare un aumento degli attacchi hacker ai danni degli Stati Uniti e delle compagnie private ma gli ultimi anni hanno reso evidente a tutti ciò che prima era stato notato dagli addetti ai lavori. ora si tratta di capire come gestire la nuova frontiera dell’hacking, quella che molti chiamano la guerra ibrida.

Non siamo il centro del mondo

Si ritiene che l’occidente sia il “padrone” della tecnologia e, di conseguenza, di tutte le forme ad essa collegate. Niente di più sbagliato. Leggete quanto scritto di seguito:

Cyber war e cybersecurity vengono percepite come nozioni occidentali, il cui equivalente russo è infowar e information security.

Fonte: “Brigate Russe”, M. Ottaviani, Ledizioni 2022

La scelta terminologica adottata da alcuni paesi, radicalmente diversa dalla nostra dimensione, produce effetti nel modo in cui viene percepita la tecnologia e i suoi effetti. Pensare di essere il “centro del mondo” è oggettivamente un errore, soprattutto quando paesi della caratura di Russia, Cina e soprattutto Iran, stanno acquisendo una grande capacità offensiva di tipo informatico.

Il modello russo

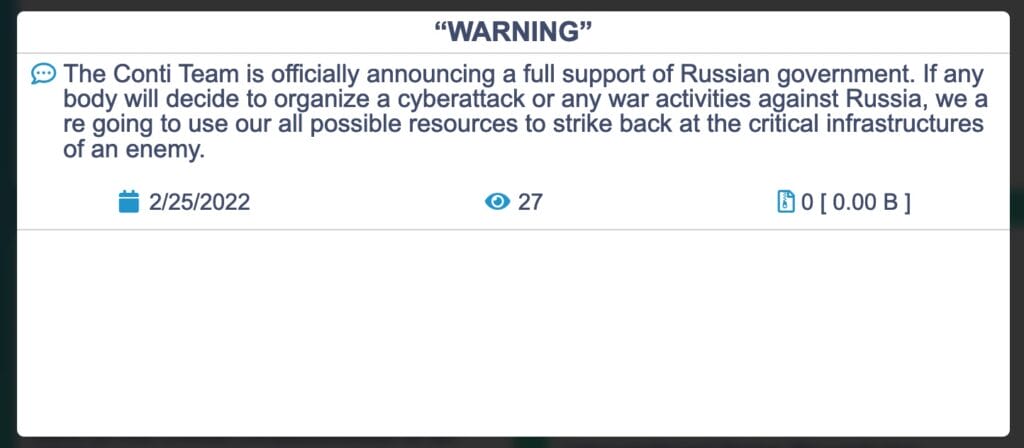

Non sarà sfuggito ai più attenti che la Russia ha accolto, negli anni, la maggior parte dei team di hacker che hanno minacciato gli Stati Uniti e l’Europa. Il gruppo REvil, il gruppo Conti, il gruppo LockBit, etc… Nella guerra tra Russia e Ucraina, il team Conti è stato piuttosto chiaro nel suo messaggio di solidarietà alla Russia.

La Russia ha così tanto esasperato questo modello che uno dei risultati più rilevanti si è ottenuto nel novembre 2021 in occasione dell’Operaio GoldDust in cui alcuni membri del team hacker REvil furono arrestati ma solo dopo l’intervento congiunto di Interpol, Europol, Eurojust e solo dopo che Biden aveva escluso Russia e Cina dal meeting sulla crescente minaccia ransomware.

La situazione di escalation provocato dalla Russia ha colpito successivamente l’Europa con numerosi attacchi ransomware che avevano uno scopo bene preciso sia nei target, che nelle conseguenze. Da una parte si saggia la resistenza del paese colpito e del relativo perimetro cibernetico, dall’altro si soddisfa la richiesta di lucro del team che funge da “braccio armato”. C’è anche da considerare l’elevato numero di minacce informatiche che sono state originate all’interno del territorio Russo o che hanno avuto diretta correlazione con gli interessi di stato.

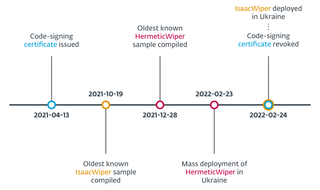

Il caso dell’Isaac Wiper

Il 1 marzo 2022 è circolata l’informativa in merito all’Isaac Wiper, scoperto da ESET e documentato molto attentamente. Il malware ha lo scopo di distruggere dati e informazioni sui computer infettati ed è stato costruito con un meccanismo anti-forense che impedisce di risalire alla sua azione dopo la cancellazione. Il meccanismo si basa sull’auto-sovrascrittura: il malware si auto-sovrascrive per impedire la ricostruzione delle evidenze, e questa è una pratica assolutamente nota a tempo. È anche stato dotato di un meccanismo ransomware utilizzato tanto per danneggiare quanto per distrarre dal vero impiego del virus. Per capire meglio come funzionano questi attacchi bisogna osservare il contesto. A ridosso dell’inizio della guerra tra Russia e Ucraina, la Russia attaccò la sua avversaria in quattro modi differenti:

- Un attacco DDoS per bloccare la reazione dei sistemi

- Un attacco con il malware Hermetic Wiper

- Un attacco con Hermetic Wizard per diffondere la minaccia sulla rete locale

- Un attacco con Hermetic Ransomware per simulare che si trattasse di un tipico attacco ransomware

Nella concitazione del momento, infatti, con un DDoS andato a segno e un ransomware nella rete, difficilmente si sarebbe potuto capire l’intero schema. Questa forma articolata di attacco la ritroviamo anche nell’Isaac Wiper ed è il motivo per cui Jean-Ian Boutin, Capo del dipartimento “Threat Research di ESET”, sta mettendo in collegamento l’Isaac Wiper con l’Hermetic Wiper.

Il malware Isaac si è mostrato la prima volta nell’ottobre del 2021 nella sua forma più complessa, subito dopo è stato rilevato l’Hermetic Wiper. Comprenderete quindi la logica per la quale l’Hermetic sia una versione discendente dall’Isaac e meglio funzionante. L’Hermetic è stato adottato contro l’Ucraina a partire dal 23 febbraio 2022 ma praticamente assieme all’immissione dell’Isaac Wiper. Per essere stato riconosciuto a distanza di mesi (dal 19 ottobre 2021 al 24 ottobre 2022) significa che il virus non è stato modificato nella sua composizione e anche questo è un fattore importante perchè suggerisce che l’Isaac Wiper possa essere stato utilizzato anche mesi prima, in altre operazioni. È proprio l’ESET a dirlo tra l’altro.

IsaacWiper appeared in ESET telemetry on February 24. The oldest PE compilation timestamp found was October 19, 2021, meaning that if its PE compilation timestamp was not tampered with, IsaacWiper might have been used in previous operations months earlier.

Fonte: ESET

C’è tuttavia la certezza che non sia possibile al momento ricondurre ad un gruppo specifico questa minaccia così articolata. Una delle ipotesi è che l’attacco, nella sua complessità, possa essere stato progettato, realizzato ed effettuato da uno dei numerosi gruppi hacker “ospitati” dalla Russia in questi anni.

Il modello cinese

La Cina, esattamente come la Russia, ha preso parte a numerosi attacchi alle istituzioni americane. L’America, escludendola dal famoso meeting, aveva allertato gli altri paesi in merito ai danni subiti, soprattutto riguardo ai sistemi Microsoft che erano stati presi d’assalto.

The Microsoft hack affected at least 30,000 US organisations including local governments as well as entities worldwide and was disclosed in March.

Antony Blinken, the secretary of state, accused China of being responsible and said it was part of a “pattern of irresponsible, disruptive and destabilizing behavior in cyberspace, which poses a major threat to our economic and national security”.

Fonte: The Guardian

La risposta cinese a queste accuse non si è fatta attendere: la Cina ha risposto che tali accuse sono state fabbricate dagli stessi Stati Uniti e dagli alleati. Un’affermazione particolarmente forte, rilevante, che viene da un paese dalle risposte molto misurate ma non per questo di poco impatto. L’orientamento della Cina ricorda quello della Russia in termini di propaganda, ma non solo. Le considerazioni fatte nel libro Brigate Russe sono molto realistiche: ciò che per noi è cybersecurity per Cina e Russia è information security. Una differenza sostanziale, non solo formale, che si traduce nel modo in cui sono “pesate” le azioni messe in discussioni.

Il modello iraniano

Anche la realtà dell’Iran è molto simile a quella Russa e Cinese: il gruppo MuddyWater ha infettato con un malware numerose nazioni e l’intelligence a dimostrato come questo collettivo sia “government-sponsored”. MuddyWater è noto per aver attaccato la Turchia.

MuddyWater, a hacker group linked to Iran’s Ministry of Intelligence and Security, is allegedly behind these cyber attacks, which involve infection vectors such as malicious PDF attachments and Microsoft Office documents embedded in phishing emails. These malicious documents were titled in the Turkish language so they would present as legitimate texts coming from the Turkish health and interior ministries.

Fonte: ArabNews (LINK)

La situazione iraniana è stata ulteriormente resa nota proprio durante il conflitto Russa – Ucraina quando Stati Uniti e Inghilterra hanno fatto una comunicazione congiunta:

As the Russian invasion of Ukraine spilled over into the cyber realm, Iranian hackers affiliated with the country’s military intelligence have launched a global cyber espionage campaign, the U.S. and the U.K. said in a rare warning issued over the weekend.

Fonte: Haaretz (LINK)

Il problema della stampa italiana

In più di un’occasione le notizie sono state riportate con tono sensazionalistico e con un’approssimazione che non permettono di aver chiara l’idea in merito a quanto sta accadendo. Prendiamo proprio la minaccia dell’Isaac Wiper: ESET ha confermato che la minaccia è stata vista la prima volta nell’ottobre 2021 ma ANSA batte la notizia il 3 marzo in questo modo.

La notizia è stata ripresa da tantissime testate editoriali, ignorando completamente le date, la storia del virus e, di conseguenza, modificando la percezione e l’effettiva importanza che questo ha nel conflitto Russia-Ucraina. La superficialità in molti editoriali è tale da sfiorare l’imbarazzo ed impedisce una ricostruzione intelligente degli eventi che, invece, delineano un quadro di strategia bellica molto più interessante. Di seguito si può scaricare il PDF dell’articolo dell’ANSA. L’origine del titolo deriva esclusivamente dal fatto che ESET ha pubblicato la news sull’Isaac Wiper il 1 marzo 2022 e di questo ne ha risentito il titolo della notizia italiana perchè in realtà non c’è nulla di troppo nuovo nel malware russo. Al 3 marzo l’Ucraina è piegata dai bombardamenti, la periferia di Kiev è ormai quasi completamente distrutta, i carri armati sono ormai alle porte del centro e si parla di far evacuare i civili con corridoi umanitari (segnale, generalmente, dell’offensiva finale). Non si spiegherebbe in modo intelligente l’introduzione di un nuovo malware a questo punto dell’offensiva. Invece, indagando proprio sul sito di ESET, si scopre che Isaac Wiper è stato oggetto di attacchi ben prima di marzo 2022 e ha contribuito a infliggere all’Ucraina danni cibernetici non indifferenti.

Conclusioni

Il modello russo in merito alla info security e alla info war denota un aspetto culturale rilevante che si estende a tutto l’ambito propagandistico e di complicazione. C’è, di fatto, una differente concezione culturale in merito a come viene gestita la parte offensiva e difensiva dell’informatica e questa concezione condiziona certamente le azioni ma, soprattutto, il modo di intendere e comprendere le azioni degli altri paesi. Non si tratta quindi di favorire un modus operandi in relazione alle minacce, ma anche di compromettere o rendere più complesso il dialogo con altre nazioni. In relazione alla guerra, in questo blog, avevamo visto alcuni aspetti formali e sostanziali degli aspetti bellici (ne consiglio la lettura).

Una risposta