L’ASL 3 di Napoli è stata attaccata da un collettivo hacker chiamato Sabbath (54bb4th) e sono oltre 240 i sistemi infetti, con un’emorragia di dati potenzialmente molto seria. Cerchiamo di capire di più.

⚠️ATTENZIONE: il post è in aggiornamento, i contenuti potrebbero cambiare a distanza di tempo. Consultate varie volte la pagina per avere informazioni più affidabili.

Indice e Cronistoria

- 20 gennaio 2022: il portale del gruppo Sabbath non sembra rispondere correttamente

- 07 gennaio 2022: data presunta del data breach ai danni dell’ASL 3 di Napoli Sud

- 12 gennaio 2022: il portale della ASL di Napoli mostra a video un avviso nel quale si fa riferimento ad un incidente informatico non meglio specificato. Contemporaneamente sul gruppo hacker Sabbath compare un post rivolto ad una non meglio specificata vittima italiana.

- 14 gennaio 2022: il gruppo hacker Sabbath rivendica l’attacco all’ASL 3 di Napoli Sud.

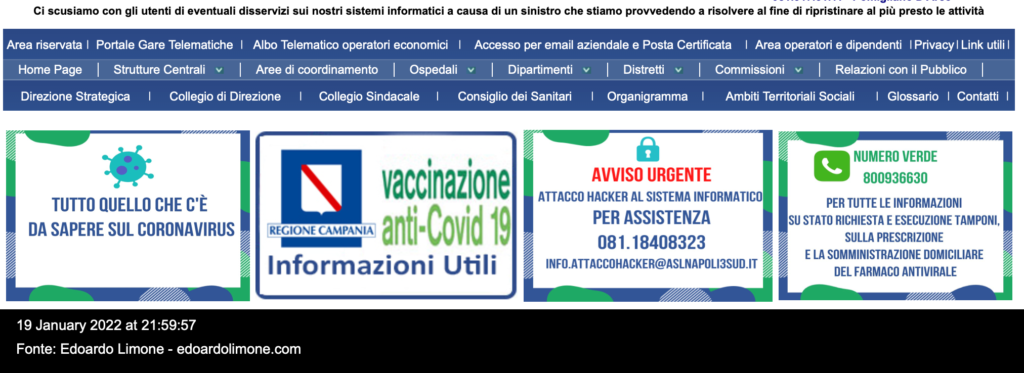

- 19 gennaio 2022: si riportano gli aggiornamenti sul portale web dell’ASL 3 di Napoli Sud

- Analisi del file DEMO messo a disposizione dagli hacker.

- Conclusioni

20 febbraio 2022

Il portale del gruppo hacker Sabbath non sembra essere più online.

07 gennaio 2022

La data di hacking effettiva dell’ASL 3 Napoli Sud sembrerebbe fissata al 7 gennaio 2022, stando soprattutto a quanto scritto nel comunicato degli hacker del team Sabbath (riportato più avanti).

12 gennaio 2022

Il 12 gennaio 2022 alle 11:46 il portale dell’ASL 3 Napoli di Torre del Greco si presentava come da immagine riportata. Un avviso, riportato in due parti del portale, annuncia il disservizio informatico a causa di un sinistro. È stato quindi un incidente informatico a creare le problematiche che hanno colpito l’ASL. Tuttavia niente nella comunicazione fa pensare ad un attacco hacker.

Entrando nell’area dei comunicati stampa, nella quale ci si aspetta di trovare dettagli in merito a quanto accaduto, si nota che non vi è la sezione dei comunicati 2022 ma solo quelle che vanno dal 2012 al 2021. In quella del 2021, la più recente, manca completamente la notizia dell’incidente informatico. Anche se inizialmente non vi è stata una richiesta di riscatto esplicita, nelle ore successive la cosa è cambiata. Vediamo cosa è successo.

Sulla pagina del gruppo hacker 54BB47h(Sabbath), è comparso un post criptico e protetto da password. Il titolo diceva “Protected: PRIVATE POST ITALY”. Provando ad accedere al post, come era prevedibile, l’utente veniva reindirizzato ad una pagina nella quale era obbligatorio inserire una pagina per prendere visione dei contenuti.

14 gennaio 2022

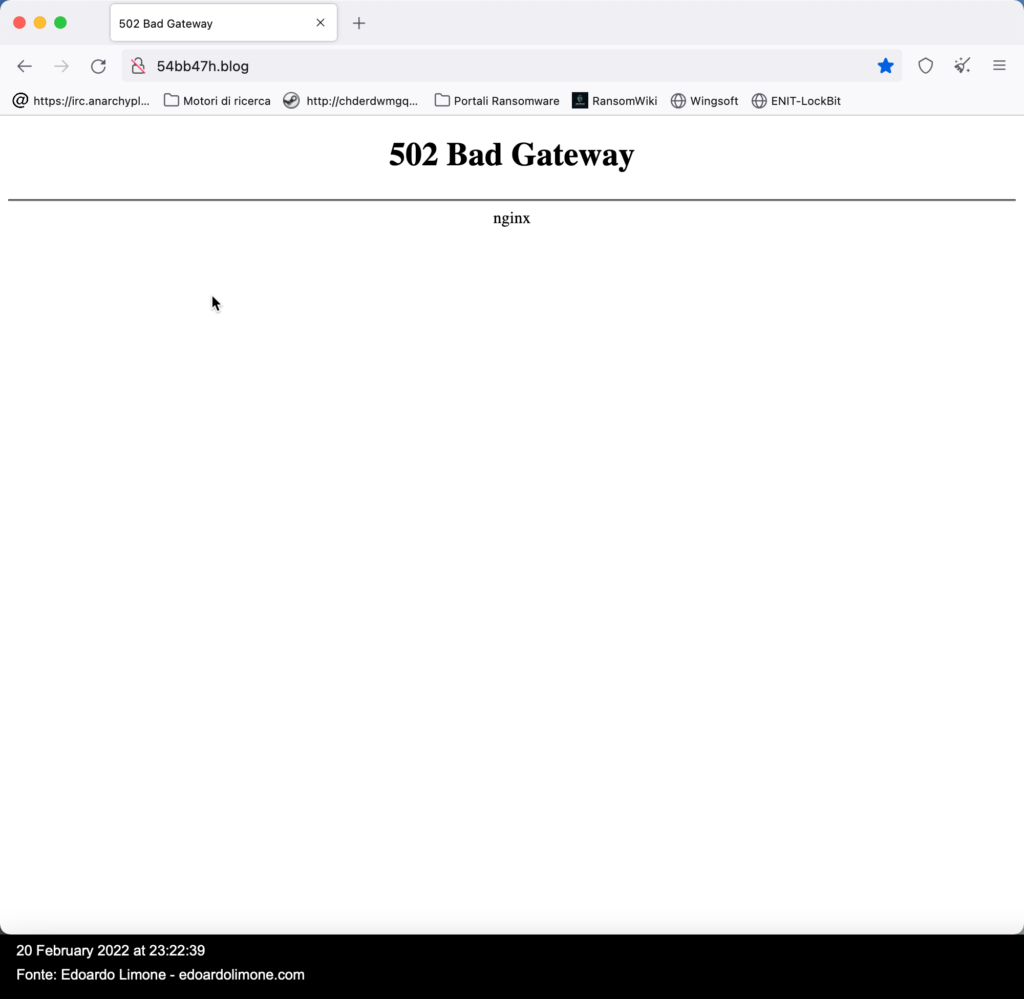

Il gruppo hacker, alzando il velo sul misterioso post protetto da password, rivendica l’attacco all’ASL 3 di Napoli con una descrizione del target piuttosto chiara.

On 2022-01-07, the computer network of the regional healthcare provider ASL Napoli 3 Sud https://www.aslnapoli3sud.it, site is down) was successfully hacked. During the hacking, we stole absolutely all personal data, databases, financial documents and other important data. Subsequently, the virtual machines on 42 HYPER-V servers were encrypted with a military-grade encryption protocol, for a total of about 240 virtual machines based on windows, linux and other operating systems. That is 90% of all their essential infrastructure (See appendix Report). Some of their systems were protected by the IDS Cortex XDR system (https://www.paloaltonetworks.com/cortex/cortex-xdr). As far as we know, this provider is a regional company funded by the Italian state. An important aspect of its work is the protection of personal and medical data. As a result, we can say that neither the IT team nor the IDS Cortex XDR coped with the task and were unable to successfully protect the network perimeter and internal resources. The insurance company is in no hurry to eliminate the threat of the spread of personal data. Now the only thing they are doing is to hide the results of the operation. In connection with the termination of our activity, the company has 2-3 days to resolve the issue, since later the data will be made public in full, and the decryption keys will be deleted.

Fonte: Sabbath Team

La traduzione (mi scuso per eventuali imprecisioni determinate dalla traduzione automatica di Google) è la seguente.

In data 07-01-2022 è stata violata con successo la rete informatica dell’Azienda sanitaria regionale ASL Napoli 3 Sud https://www.aslnapoli3sud.it, sito inattivo). Durante l’hacking, abbiamo rubato assolutamente tutti i dati personali, i database, i documenti finanziari e altri dati importanti. Successivamente, le macchine virtuali si accendono

42 server HYPER-V sono stati crittografati con un protocollo di crittografia di livello militare, per un totale di circa 240 macchine virtuali basate su Windows, Linux e altri sistemi operativi. Questo è il 90% di tutte le loro infrastrutture essenziali (vedi appendice Report). Alcuni dei loro sistemi erano protetti dal sistema IDS Cortex XDR (https://www.paloaltonetworks.com/cortex/cortex-xdr). Per quanto ne sappiamo, questo fornitore è una società regionale finanziata dallo stato italiano. Un aspetto importante del suo lavoro è la protezione della salute personale e medica

dati. Di conseguenza, possiamo affermare che né il team IT né l’IDS Cortex XDR hanno affrontato l’attività e non sono stati in grado di proteggere con successo il perimetro della rete e le risorse interne. La compagnia di assicurazioni non ha fretta di eliminare la minaccia della diffusione dei dati personali. Ora l’unica cosa che stanno facendo è nascondere i risultati dell’operazione. In connessione con la cessazione della nostra attività, l’azienda ha 2-3 giorni per risolvere il problema, poiché in seguito i dati verranno resi pubblici per intero e le chiavi di decrittazione verranno eliminate.

Una vista dettagliata degli oltre 280 sistemi di cui parlano gli hacker, è fornita dal team e riportata di seguito:

Noterete molti server 2016 e 2003, piuttosto datati e si può dedurre anche alcuni degli impieghi di questi server. Ad esempio:

- Il SRVDELLBLADE08 Windows Server 2016 Datacenter conteneva, tra le altre cose, il “CID – LibrettiPediatrici”.

- Il SRVMETEDA Windows Server 2012 R2 Standard conteneva il “Meteda – Cartella diabetologica”

- Il SRVCATHLAB Windows Server 2016 Standard conteneva il “Gesan – Scheda Clinica”

Il che lascia ragionevolmente supporre che all’interno dei dati trafugati vi siano numero si dati sanitari. Gli hacker hanno reso disponibile un pacchetto dati dimostrativo, del peso di 1.5Gb denominato IT-MED.7z

19 gennaio 2022

Il portale dell’ASL 3 riporta un avviso più specifico collegato ad un PDF nel quale sono riportate le informazioni e le modalità di contatto con la ASL.

Analisi del file dimostrativo messo a disposizione dagli hacker

Il file IT-MED.7z è stato messo a disposizione del team Sabbath come file dimostrativo dei dati esfiltrati alla ASL3 sud di Napoli. Il file è stato analizzato e se ne riportano le conclusioni.

Informazioni sul file

Nome: IT-MED.7z Dimensione: 1.4 Gb Hash MD5: 368a7923be824e17a18c38ea78915776 Hash SHA1:3140b9a798410a02b272dceb6e1093cdfea44c46 Numero di cartelle: 451 Numero di file: 2.015

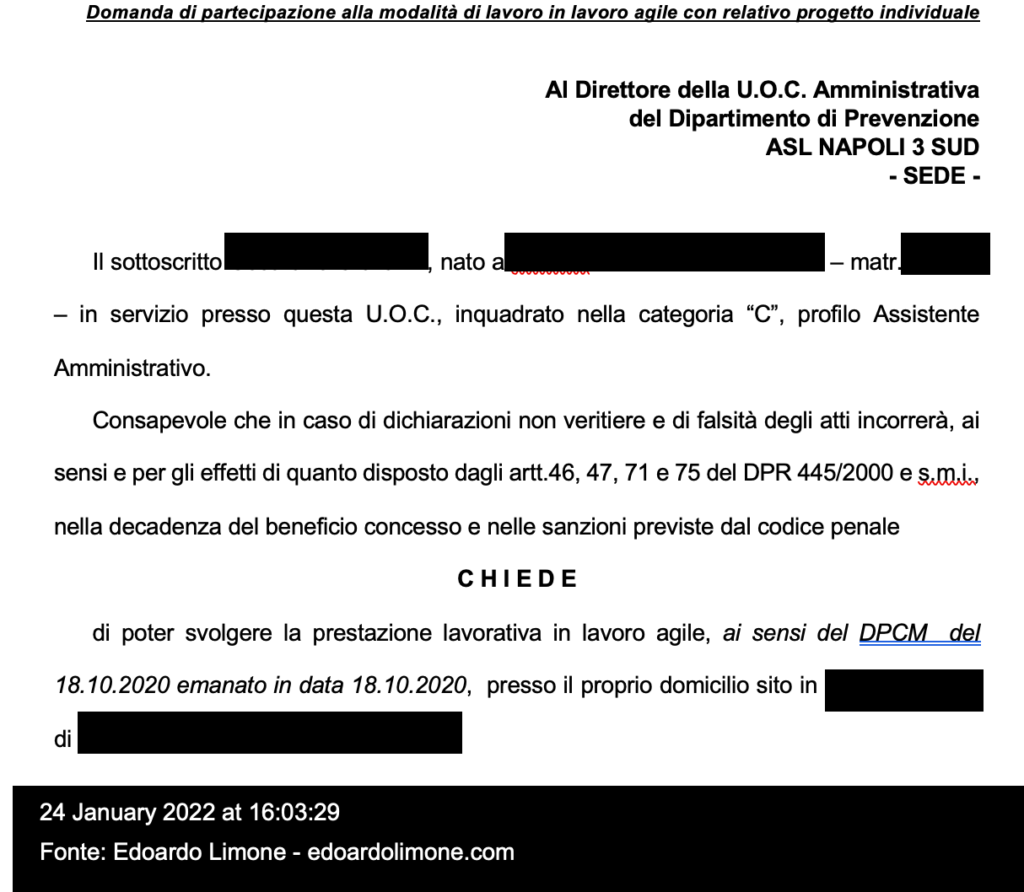

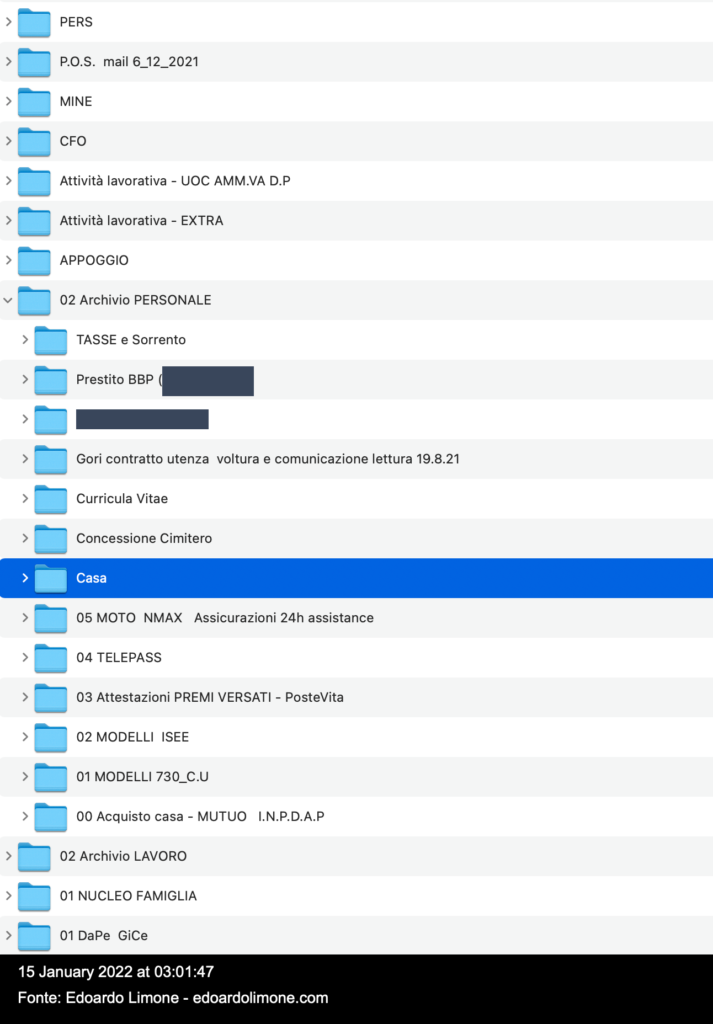

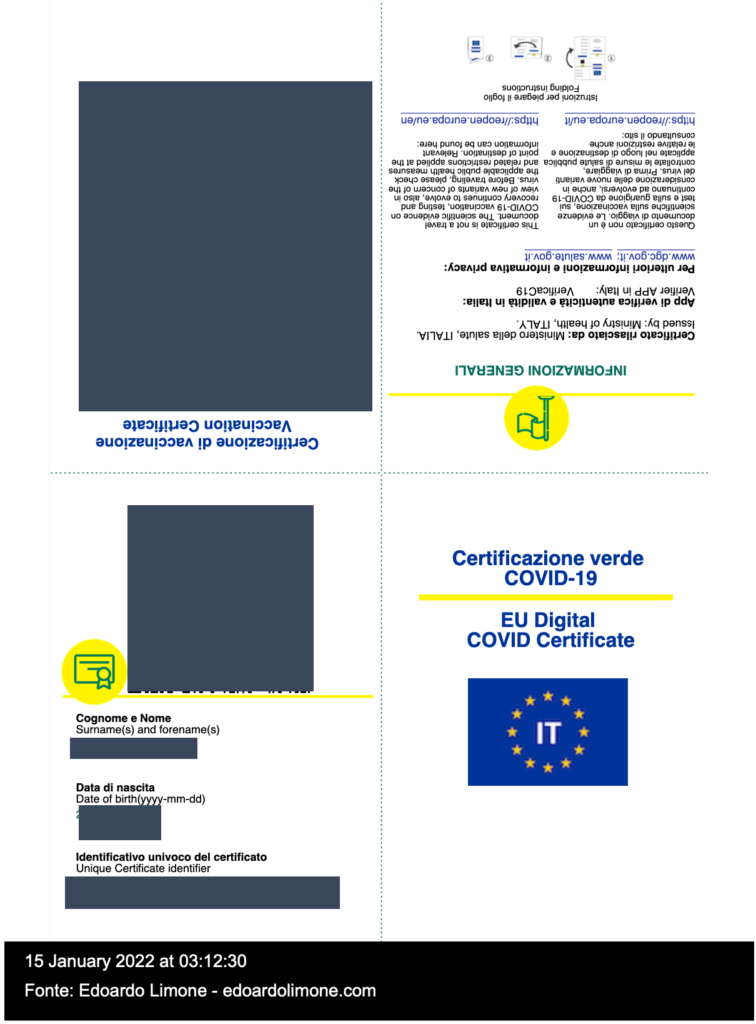

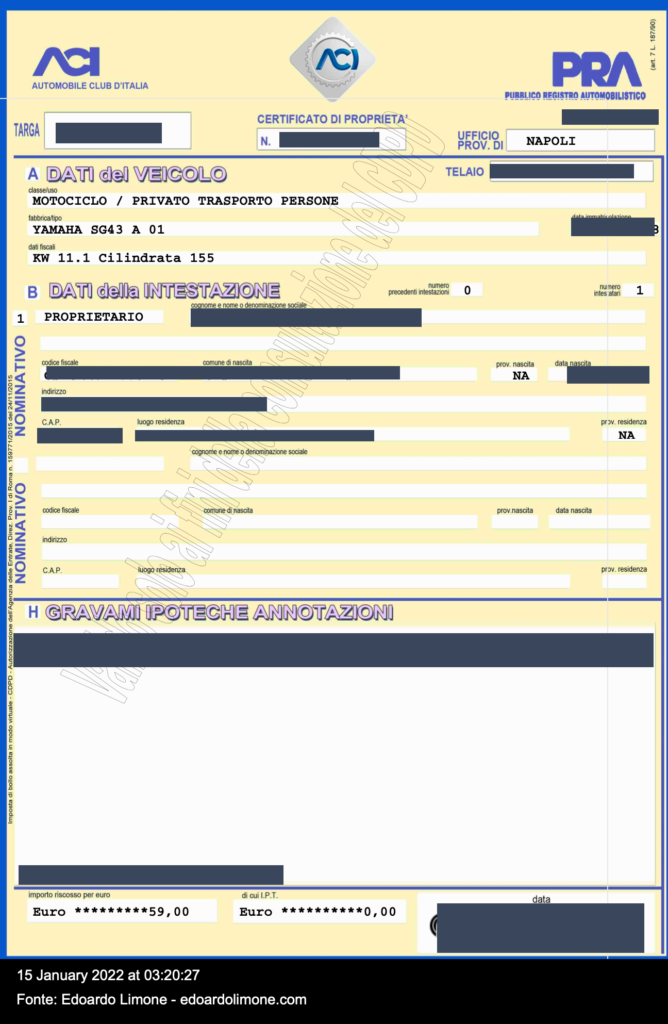

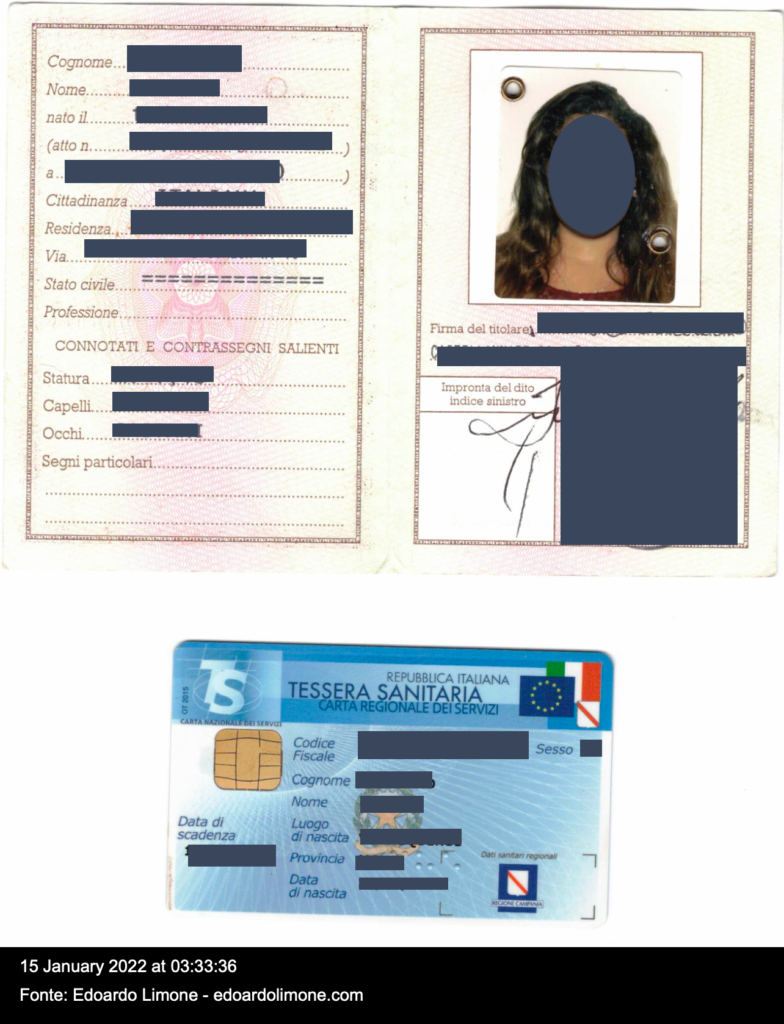

Il contenuto dei file è eterogeneo e mostra un’origine proveniente da un utente di cui si riportano, per ovvie ragioni, le sole iniziali: D.C. Si deduce questo da una serie di cartelle di carattere “personale” che sono presenti insieme a quelle di carattere “lavorativo”. Tra questi, nella cartella dei file eliminati compare anche un greenpass di un familiare, nonché documenti ugualmente personali quali, ad esempio, il certificato di proprietà di un motociclo, dati di successione e acquisto di un immobile, dati della relativa ristrutturazione. Sono presenti anche dati relativi al nucleo familiare in cui compaiono carte di identità fronte retro, tessere sanitarie, e altra documentazione.

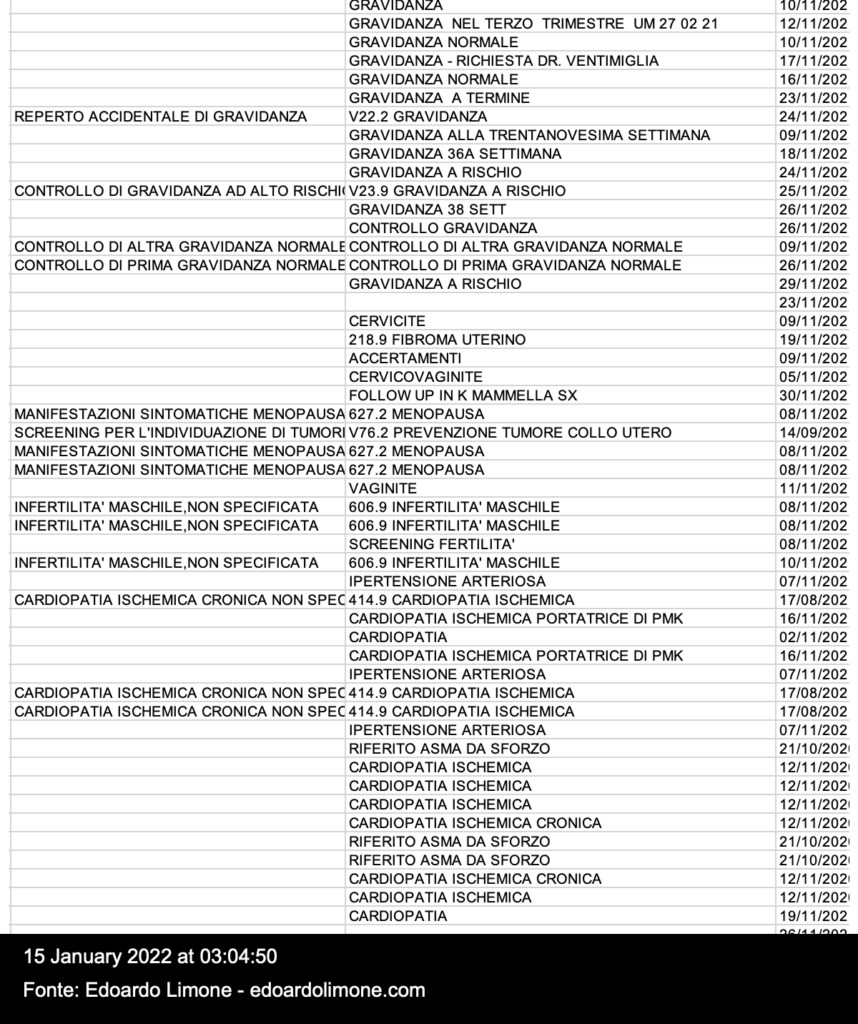

Tralasciando i file personali, ci si è concentrati su quelli lavorativi. Il file PRENOTAZIONI.xls contiene, di fatto, l’elenco delle visite con alcuni dati in merito allo stato di salute del paziente. Il paziente è identificabile mediante codice fiscale, non c’è una colonna “NOME” o una “COGNOME”. Per ragioni di privacy vengono riportate solo le due colonne che contengono le patologie dei pazienti.

Si tratta di dati di una delicatezza massima, il fatto che siano stati esfiltrati dai sistemi dell’ASL 3 Sud di Napoli è particolarmente grave. Ci sono molti documenti amministrativi (rendicontazioni, comunicazioni riguardanti il personale, etc…). È altresì vero che solo dal codice fiscale non è possibile risalire al nome e cognome della persona: il codice fiscale è un dato personale indiretto. Per capire meglio questo meccanismo viene mostrato il codice fiscale risolto dei seguenti dati:

Nome: MARIO Cognome: ROSSI Data di nascita: 12/04/1970 Comune di nascita: Roma Codice fiscale: RSSMRA70D12H501E

Il risultato della risoluzione del codice fiscale di Mario Rossi (RSSMRA70D12H501E), è il seguente.

Conclusioni

Il materiale riportato nel file dimostrativo è ampio e raccoglie informazioni personali del dipendente, oltre che i file lavorativi. Sembrerebbe non esservi un diretto riferimento a pazienti e alle relative patologie, benché è opportuno ricordare che si tratta di una porzione minimale dei file trafugati dagli hacker e che probabilmente saranno resi interamente pubblici allo scadere del termine fissato in 2-3 giorni.

In connection with the termination of our activity, the company has 2-3 days to resolve the issue, since later the data will be made public in full, and the decryption keys will be deleted.

Fonte: Team Sabbath

È comunque preoccupante intravedere il collegamento tra dati indiretti e patologie, perchè ciò lascia supporre che nella versione completa dell’archivio, vi siano dati di maggiore rilievo. La miscellanea dei dati personali, con quelli lavorativi, sembrerebbe richiamare la situazione di smart working come dimostrato anche dai file che seguono (cliccare sulla singola immagine per ingrandire i file).