La settimana nera 2020 ha importanti risvolti dal punto di vista della sicurezza informatica, perchè nasce in un anno difficile. La pandemia del COVID-19 ha convinto i collettivi hacker del mondo a non attaccare infrastrutture di alcun tipo nel primo quadrimestre in modo da non aggravare la già difficile situazione.

Perchè il 5 novembre

Il 5 novembre è la ricorrenza della “congiura delle polveri”, celebre evento richiamato anche nel film V for Vendetta.

La congiura delle polveri, o congiura dei gesuiti (in inglese The Gunpowder Plot, oppure Jesuit Treason) del 1605 fu un complotto progettato da un gruppo di cattolici inglesi a danno del re protestante Giacomo I d’Inghilterra, conclusosi con un fallimento. Il piano dei congiurati era quello di far esplodere la Camera dei lord e di uccidere così il re e il suo governo durante la cerimonia di apertura del Parlamento inglese […] I suoi compagni erano inizialmente Thomas Winter, Jack Wright, Thomas Percy e Guy Fawkes. […] Il piano fu svelato da una misteriosa lettera, ora conservata nel Public Record Office, consegnata a Lord Monteagle il 26 ottobre e presentata al re venerdì 1º novembre 1605. Nella notte del 4 novembre, Fawkes fu trovato in possesso di trentasei barili di polvere da sparo; fu quindi arrestato e torturato. In seguito, i congiurati furono impiccati.

Fonte: Wikipedia

Cosa è successo

Oggi, 5 novembre 2020, alle ore 14:29 il collettivo Anon_ITA ha pubblicato un Tweet (rilanciato anche da LulzSec_ITA) nel quale annunciava la pubblicazione di alcuni dati sottratti a diversi target in occasione della ricorrenza di cui sopra. I target sono stati i seguenti

- Agenzia Scuola

- Agenzia Tutela della Salute Milano

- ASL1 Abruzzo

- Astrolabio Senato

- CISL-Confederazione Italiana Sindacati Lavoratori

- CNR

- Città Metropolitana di Catania

- Città Metropolitana di Firenze

- Città Metropolitana di Milano

- Comune di Frosinone

- Comune di Massa Carrara

- Comune di Piombino

- Comune di Udine

- Comune di Venezia

- Confederazione Italiana Sindacati Lavoratori Trentino

- ISTAT

- Istituto Nazionale Documentazione Innovazione Ricerca Educativa

- Istituto Superiore di Sanità Old

- Ladispoli

- Ospedali Riuniti Marche

- PROVIS Città Metropolitana di Roma

- Polizia Municipale Sport

- Programma d’azione comunitaria nel campo dell’apprendimento permanente

- Provincia di Roma

- Regione Lazio

- Regione Sicilia

- Scuola Polizia Locale Campania

- Università degli Studi di Bologna UNIBO

- Università della Calabria

Si tratta di un cospicuo numero di obiettivi attaccati rivelando, nella maggior parte dei casi, “solamente” la struttura delle tabelle dei database. In realtà alcuni di loro hanno subito anche data breach più “consistenti” come il portale pubblicato sul dominio della Regione Sicilia e riguardante l’area riservata del Genio Civile di Trapani. In altri casi, invece, si sono riscontrati fenomeni di defacing più o meno vistosi come quello degli Ospedali Riuniti delle Marche o quello pubblicato sul portale del Comune di Massa Carrara.

Considerazioni

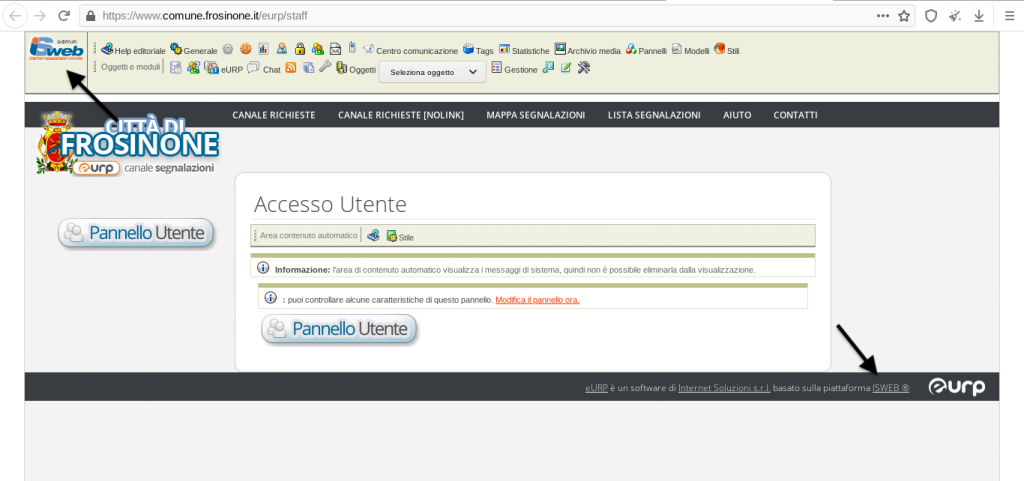

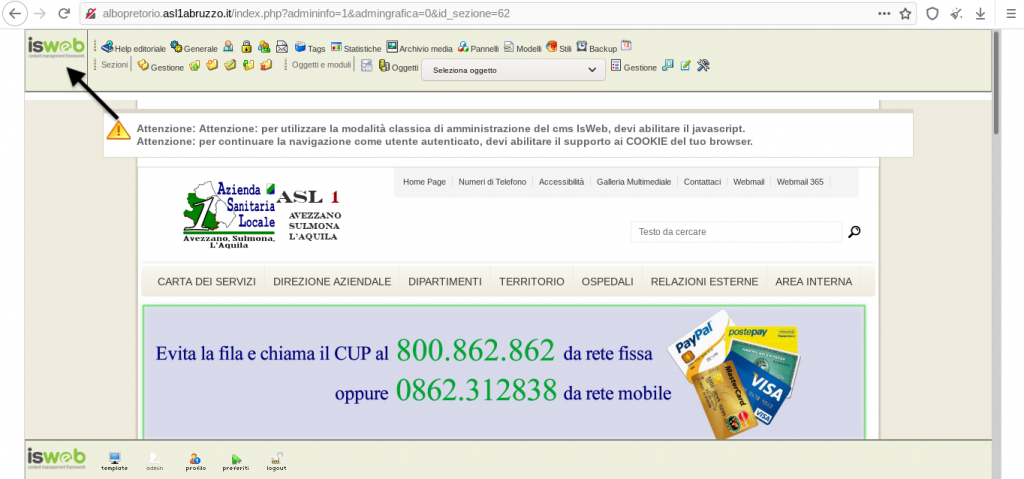

Benchè nella maggior parte dei casi pubblicati le risultanze possano apparire di scarso valore, esse rappresentano comunque una carenza di sicurezza accompagnata, talvolta, dalla presenza di sistemi e portali che potrebbero non essere adeguatamente aggiornati. Alcuni di questi portali, uno ad esempio è quello del Comune di Frosinone, o l’albo pretorio dell’ASL 1 dell’Abruzzo poggiano su soluzioni ISWEB che furono già attaccate il 15 giugno 2020 (leggi l’articolo qui).

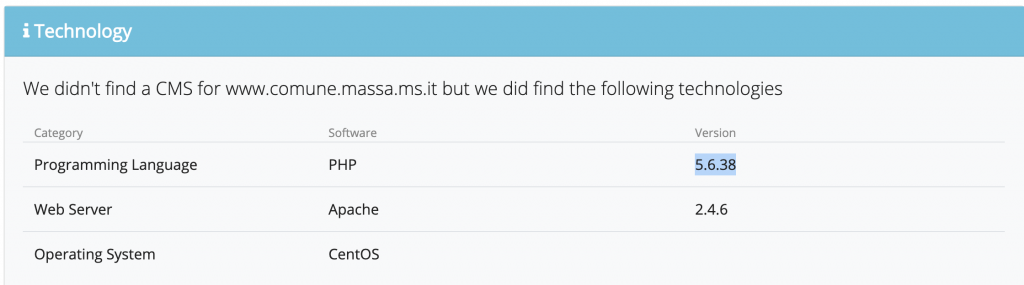

Senza dubbio ricorre spesso la mancanza di certificati per la costituzione di una comunicazione sicura basata su HTTPS e la mancanza di adeguati aggiornamenti; in tal senso il Comune di Massa Carrara, ad esempio, non dispone di certificato HTTPS, nè di componenti aggiornati.

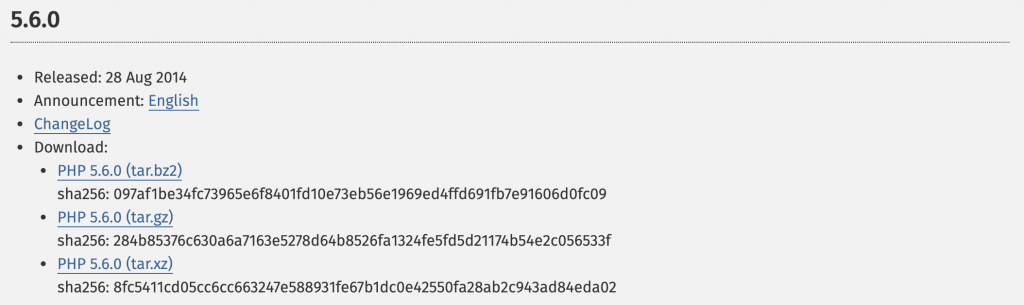

Vi ricordo che al momento della scrittura del presente articolo, la versione ultima di PHP è la 7.4.12 rilasciata il 29 ottobre 2020. La versione 5.6 non è ritenuta più sicura e fu pubblicata il giorno 28 agosto 2014 come dimostrato dal sito ufficiale di PHP.

Conclusioni

Gli attacchi di oggi dimostrano che la sicurezza informatica non passa solo per le password ma riguarda tutti gli aspetti di vita di un portale gestionale: credenziali, componenti applicative, server. Tutto deve essere “tenuto in ordine” se si vuole mantenere standard di qualità elevati ed evitare di incorrere in problematiche similari a quelle che hanno colpito i target.