Apple e Google stanno collaborando per sviluppare una tecnologia compatibile di contact tracing. Di questo argomento si è parlato su quotidiani, riviste, blog. Cerchiamo di capire un po’ meglio che cosa è e come funziona.

Che cosa è il contact tracing

La parola “contact tracing” vuol dire letteralmente “traccia dei contatti” ed è una soluzione tecnologica pensata per ridurre i rischi di diffusione del contagio COVID-19. La realizzazione di questa tecnologia, tuttavia, ha aperto un ampio dibattito in merito alla privacy sulla quale si sono espressi molti soggetti tra cui anche il Garante della Privacy.

Leggi: “Tracciamento contagi coronavirus, ecco i criteri da seguire“

Fonte: Garante della Privacy

La privacy è un aspetto nodale proprio perchè in questa condizione pandemica, le reazioni sociali legate alla conoscenza di una possibile persona infetta, sono assolutamente imprevedibili. Oltre al fenomeno sociale, c’è da considerare che si sta parlando comunque di informazioni di carattere sanitario che, come è noto, sono da considerarsi estremamente sensibili.

Apple e Google stanno facendo

Gli smartphone Apple (iPhone) e quelli Google (basati su Android) non hanno una compatibilità piena: ciò significa che tra loro non riescono a dialogare correttamente. Immaginando quindi di voler implementare una qualsiasi soluzione di contact tracing, vi è da superare un primo ostacolo: consentire alle due tecnologie di dialogare senza errori e incompatibilità. Per questo motivo hanno iniziato una collaborazione tesa a determinare il modo in cui funzionerà la soluzione di contact tracing ma non solo.

Uno dei principali obiettivi della soluzione sarà quella di mantenere l’anonimato degli utenti evitando quindi eventuali spiacevoli conseguenze date dalla divulgazione più o meno volontaria dei dati. I due colossi hanno quindi iniziato a scrivere i primi requisiti e le prime logiche di funzionamento della tecnologia.

Il documento, liberamente scaricabile qui, include molte informazioni interessanti che, seppur con un linguaggio non semplicissimo, spiega le modalità con cui l’intera operazione di contact tracing funzionerà.

Si tratta quindi di un documento breve ma molto denso di informazioni che però inizia con un requisito essenziale per l’intero progetto:

This document provides the detailed technical specification for a new privacy-preserving Bluetooth protocol to support Contact Tracing.

Fonte: “Contact Tracing” v. 1.1 – Bluetooth Specification

Come funzionerà il contact tracing

Quello che sappiamo dalla documentazione ufficiale è che la tecnologia utilizzerà il protocollo BLUETOOTH quindi niente Wi-Fi, niente GPS, niente GSM, etc… In particolare, per evitare di consumare eccessivamente la batteria del dispositivo, la tecnologia utilizzerà il Bluetooth Low Energy (BLE) che sfrutta una bassa richiesta di energia per poter compiere operazioni molto semplici.

La privacy appare salva

La privacy è garantita da un elemento fondamentale: non sarà mai inviato a nessuno l’identificativo dell’utente, quindi niente numero di cellulare, nome e cognome, o qualsiasi altro dato teso ad identificare univocamente la persona. Saranno invece utilizzati una serie di chiavi opportunamente crittografate.

In particolare si parla di:

- Tracing Key: una chiave generata “una sola volta” per dispositivo. Ogni cellulare avrà la sua Tracing Key.

- Daily Tracing Key: una chiave generata una volta al giorno derivata dalla Tracing Key.

- Rolling Proximity Identifier: un identificati derivato dalla Daily Tracing Key cambiato ogni 15 minuti

- Diagnosis Key: una sottochiave della Daily Tracing Key che viene comunicata esclusivamente se l’utente dichiara di essere positivo al COVID-19.

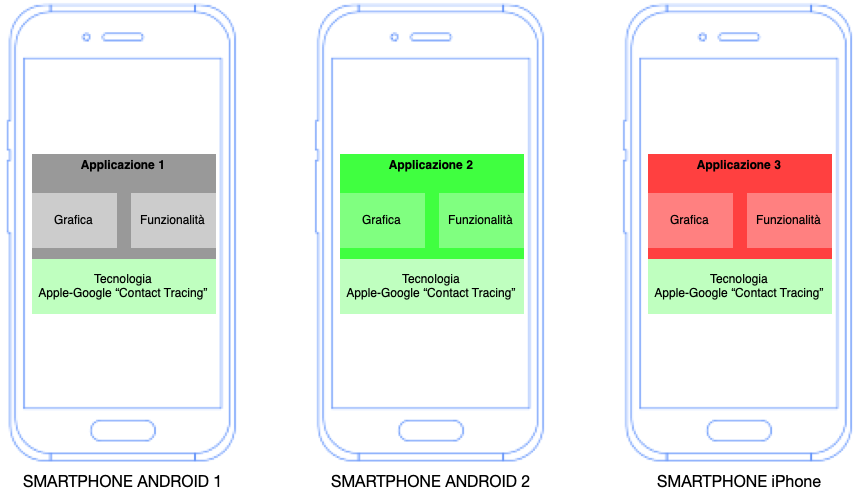

La tecnologia sviluppata da Google ed Apple fungerà da “base” per le applicazioni che saranno sviluppate da privati, aziende, ministeri, etc… Vale a dire che tali applicazioni, al netto delle funzionalità aggiuntive e della grafica, sfrutteranno tutte l’impianto tecnologico sopra descritto in modo da essere compatibili, sicure e funzionanti.

Come funziona il contact tracing di Apple e Google

Mario Rossi scende in strada con il suo cellulare e incrocia diverse persone che, nel nostro caso, saranno tutte dotate di smartphone compatibile. Ogni smartphone, passando accanto all’altro, si scambierà la chiave “Rolling Proximity Identifier”. A fine giornata il cellulare di Mario Rossi avrà sì trasmesso tante variazioni della propria RPI ma ne avrà ricevute altrettante dai dispositivi che avrà incrociato. Tutte queste informazioni sono memorizzate nel cellulare di Mario e degli altri utenti e non saranno inviate a nessun altro.

Cosa succede se un utente è positivo al COVID-19?

Per prima cosa l’utente positivo al COVID-19 può arbitrariamente scegliere di attivare o meno la segnalazione tramite APP; è quindi una sua libera scelta, non imposta da nessun’autorità, ente o soggetto al di fuori dell’interessato.

L’attivazione dello stato di positività prevede che venga caricata in cloud la sola chiave “Diagnosis Key” che, ancora una volta non identifica l’utente. Le diagnosis keys vengono regolarmente scaricate dal cloud all’interno degli smartphone allo scopo di mantenere aggiornato il database sulle segnalazioni volontarie degli utenti. Tramite la diagnosis key è possibile risalire alla chiave “RPI” e se quel determinato smartphone ha incrociato quella RPI, viene visualizzato un alert che avvisa l’utente che in quella data si è stati esposti al rischio di contagio.

Facciamo quindi alcune considerazioni prima di proseguire:

- Come è possibile notare c’è una rotazione delle chiavi molto frequente. Gli intervalli vanno dai 15 minuti per la RPI, fino ad una volta al giorno per la chiave giornaliera.

- Non viene mai usata direttamente la Tracing Key che ha lo scopo di generare le altre chiavi.

- In nessun caso viene usato un dato teso ad identificare univocamente la persona (ad esempio il nome e cognome, il numero di cellulare, l’indirizzo, etc…).

- Tutti i dati scambiati fino ad ora sono memorizzati esclusivamente nella memoria del cellulare e non sono inviati online.

Conclusioni

La soluzione è stata progettata bene, è intelligente ed è realmente orientata a salvaguardare la privacy degli utenti. Non fa uso di SMS o meccanismi che fanno entrare in gioco soggetti di terze parti come “operatori telefonici” e quanto altro. Fa un sapiente uso dello scambio informativo, riducendo al minimo la transizione online dei dati.

È un’affermazione retorica spiegare che tutta questa procedura, funziona correttamente se il cellulare dell’utente non ha subito alterazioni dovute, ad esempio, a procedure di jailbreak e rooting. È un’affermazione scontata, che ha valore non solo per questa tecnologia ma per tutti i singoli flussi dati gestiti dalle normali applicazioni.

Riferimenti utili

Nel raccomandare sempre l’utilizzo di fonti ufficiali, è riportato quanto segue.