Il 2019 è stato un anno pesante per la cyber security italiana, con numerosi attacchi (oltre 60 nel periodo da gennaio ad agosto) tutti andati a buon fine ma nonostante la gravità della situazione, l’Italia sembra sottovalutare gli effetti di una scarsa sicurezza. In queste ore, in tutto il mondo, è il giorno della Million Mask March. Vediamo di cosa si tratta.

Million Mask March: che cosa è?

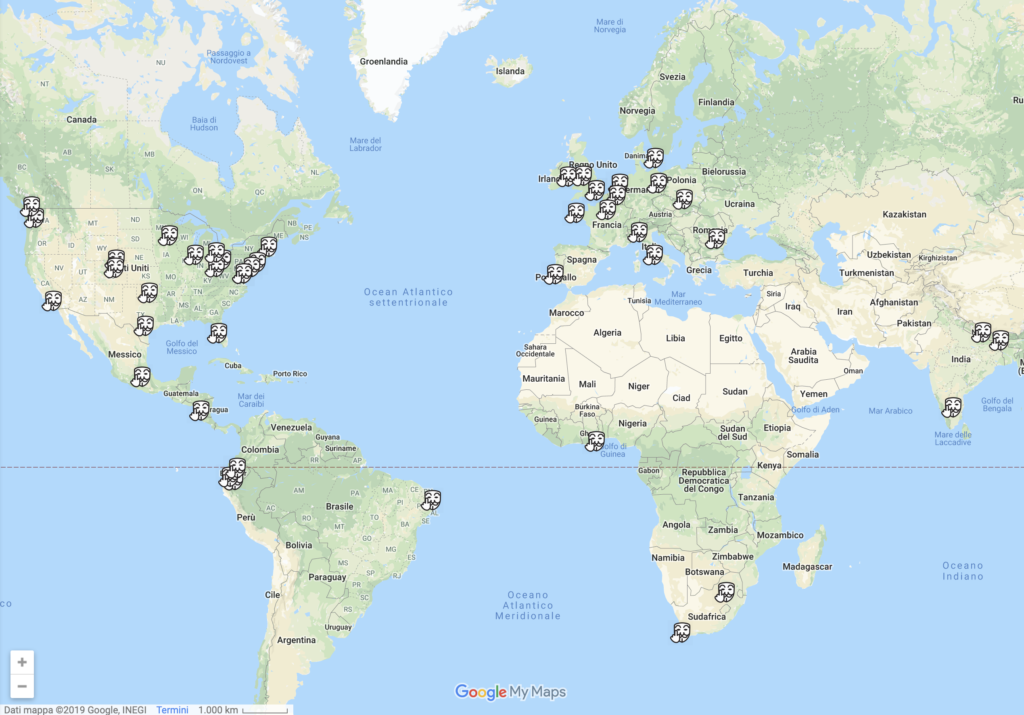

Sono cortei contemporanei in tutto il mondo organizzati dal collettivo Anonymous e ai quali chiunque può prendere parte. La Million Mask March, sostiene il Collettivo, nasce per difendere i principi di privacy e la libertà di internet e, nel caso dell’Italia, quest’anno si unisce alla opPaperStorm per la distribuzione di volantini con i quali Anonymous rilancia la loro iniziativa. Della opPaperStorm abbiamo parlato ampiamente sul portale, alcune informazioni le trovate qui. C’è però qualcosa di più, la Million Mask March va inserita nel contesto della settimana nera di cui vi parlo di seguito.

La Million Mask March in Nuova Zelanda

La Million Mask March a Melbourne

Che cosa è la settimana nera

La settimana nera è una settimana di attacchi cyber ad opera del gruppo hacker Anonymous. La data cade in concomitanza con il periodo di fine settembre inizio ottobre, per ricordare la Congiura delle Polveri (link a Wikipedia).

La congiura delle polveri, o congiura dei gesuiti (in inglese The Gunpowder Plot, oppure Jesuit Treason) del 1605 fu un complotto progettato da un gruppo di cattolici inglesi a danno del re protestante Giacomo I d’Inghilterra, conclusosi con un fallimento. Il piano dei congiurati era quello di far esplodere la Camera dei lord e di uccidere così il re e il suo governo durante la cerimonia di apertura del Parlamento inglese […] I suoi compagni erano inizialmente Thomas Winter, Jack Wright, Thomas Percy e Guy Fawkes. […] Il piano fu svelato da una misteriosa lettera, ora conservata nel Public Record Office, consegnata a Lord Monteagle il 26 ottobre e presentata al re venerdì 1º novembre 1605. Nella notte del 4 novembre, Fawkes fu trovato in possesso di trentasei barili di polvere da sparo; fu quindi arrestato e torturato. In seguito, i congiurati furono impiccati.

Fonte: Wikipedia

Tra i nomi citati, non a caso, trovate Guy Fawkes reso poi un simbolo dalla maschera celebre di cui Anonymous fa uso. Essenzialmente in questa data sono pubblicati attacchi hacker a diverse categorie di target.

Per avere maggiori informazioni sulla settimana nera del 2019 clicca qui

Cosa ci facciamo di Anonymous?

L’Italia deve decidere “cosa fare di Anonymous”, fino ad ora il collettivo è stato oggetto di attacchi andati a buon fine a vari livelli di complessità ma, in tutti i casi, è stato “semplicemente” mal giudicato se non addirittura sottovalutato. Anonymous andrebbe “usato” come cartina di tornasole per comprendere la reale presa in considerazione delle politiche di privacy e del GDPR.

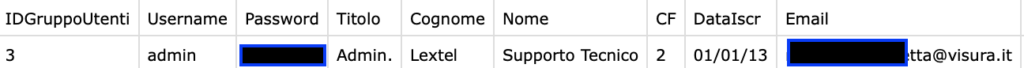

Indipendentemente dalla illegalità dell’azione del collettivo, aspetto di cui si occupano gli organi inquirenti, è ormai palese che vi siano delle forti negligenze nell’adozione di standard di sicurezza adeguati da parte dei target colpiti. Che si tratti di aziende, ministeri, uffici della pubblica amministrazione, c’è una forte responsabilità nella mancata adozione di standard di sicurezza efficaci. Anonymous, nella sua illegalità, riesce a dimostrare un comportamento largamente diffuso di cui, altrimenti, non vi sarebbe traccia e di questo bisogna oggettivamente prendere atto.

CyberSecurity: la consapevolezza che manca

È parer di chi scrive che molti casi di data breach rivendicati e documentati dal Collettivo, sarebbero potuti esser evitati aderendo ad un livello minimo di sicurezza. A mancare non è tanto l’infrastruttura tecnologica ma la cultura e l’etica professionale con la quale i tecnici creano e gestiscono le infrastrutture informatiche. Parliamo di 82 attacchi tra gennaio e ottobre 2019 (oltre 8 attacchi al mese contatto agosto, oltre 9 attacchi al mese senza contare agosto); sono cifre elevate se consideriamo anche la caratura dei target che includono ministeri ed grandi aziende private ed uffici pubblici.

Nel migliore dei casi la consapevolezza manca per ignoranza: problema facilmente risolvibile con formazione, divulgazione e con l’opportuna selezione di personale competente. Tuttavia nel peggiore dei casi la competenza manca anche quando potrebbe esserci, per problematiche legate a logiche economiche insane, che portano l’organizzazione a non adeguare la sicurezza di servizi e sistemi, aprendo il fianco dell’infrastruttura ICT a potenziali alterazione di dati.

La proposta di maggior trasparenza

Parliamo di proposte e di ruoli e responsabilità: siamo nel 2019 e gli attacchi di Anonymous (e non solo) sono all’ordine del mese. Tra le cose che infastidiscono di più c’è l’impunità con cui vengono gestite le risorse umane che avrebbero dovuto garantire la sicurezza dei dati. Qualcuno potrebbe rispondere che oggi c’è il GDPR ma, obiettivamente, non è che siano stati poi tanti i casi di provvedimenti. Inoltre, sempre ad esser onesti, si tratta di una misura che coinvolge un ente esterno all’organizzazione quando, in realtà, dovrebbe essere l’azienda ad intervenire in prima battuta.

Per coloro che maneggiano dati e sistemi aperti al pubblico dovrebbero istituire un indice di responsabilità sulla base delle cause che hanno portato al databreach: mi spiego subito, datemi qualche minuto. È come se fosse la scala Mercalli dei databreach: se il breach si è verificato perchè tu hai messo come password “password” o “12345” sei oggettivamente soggetto a sanzione interna. Se il breach si è verificato in un contesto di sicurezza ma per il mancato aggiornamento di un portale all’ultima versione uscita poco tempo prima, sarai difficilmente sanzionabile. Sto parlando di un indice quantitativo, non discrezionale, che misuri oggettivamente il grado di efficienza o di negligenza dell’operatore deputato al mantenimento della sicurezza. Un questionario che assegni un punteggio sotto il quale non è possibile mantenere il proprio posto nell’organico, perché sotto quella specifica soglia non si parlerebbe di “errore” ma di vera e propria negligenza. Tale questionario raccoglierebbe dati così tanto evidenti e così tanto palesi da essere inobiettabile. Facciamo alcuni esempi di metriche:

- Adozione di password semplici per l’accesso e gestione di portali web da parte di amministratori e/o gestori;

- Adozione di password semplici per l’accesso a database contenenti dati d’interesse pubblico;

- Mancato aggiornamento delle macchine server e/o dei sistemi applicativi.

Tale questionario è assolutamente similare a quello che raccoglierebbero le autorità in fase di ispezione per accertare lo stato di configurazione interna: domande semplici, risposte oggettive, da far esaminare ad esperti terzi per stabilire quanta “negligenza” ci sia stata nella gestione/mantenimento/aggiornamento dei servizi/sistemi. Il tutto non ha la pretesa di partire da un contesto di prevenzione, cosa che è stata ampiamente ignorata, bensì partendo da un contesto ex post data breach e quindi di analisi dei danni.

Conclusioni

L’Italia oggi più di ieri sia chiamata a fronteggiare sfide che la vedono coinvolta come Paese e come membro dell’Europa, per questo è necessario che l’atteggiamento nei confronti della CyberSecurity cambi radicalmente e diventi più concreto e coerente con quanto necessario. Il ruolo di Anonymous, seppur illegale in termini giuridici, è un forte aiuto per comprendere lo stato dell’arte della sicurezza informatica di istituzioni e aziende, permettendo di avere risultati che, in scala, possono essere particolarmente utili. Certo, l’auspicio è che la privacy e la cyber security diventino qualcosa di più che semplici slogan, ma nel frattempo è importante continuare a svolgere il proprio lavoro con etica e competenza professionale.