Cinquecentomila dispositivi colpiti, 54 Paesi, migliaia di piccole e medie imprese derubate di dati e informazioni sensibili. Questi i numeri delle vittime lasciate da VpnFilter, il malware che sottrae i file ai dispositivi colpiti per poi annidarsi al loro interno fino a portarli all’autodistruzione. Secondo l’Fbi il software malevolo sarebbe stato lanciato da un gruppo hacker russo noto come Apt28 (conosciuti anche come Fancy Bear, Sofacy o Pawn Storm).

A causa della portata di tale minaccia Talos ha deciso di rivelarle i risultati dell’analisi svolta, in collaborazione con i suoi partner specializzati in threat intelligence. Per quanto ancora incompleta ha deciso di renderla pubblica inserendo tutti i dettagli scoperti, condividendoli inoltre con i membri del Cyber Threat Alliance così che tutti possano lavorare ad eventuali rimedi contro questa minaccia.

Cosa sappiamo

Il malware prende il nome di “VPNFilter” in quanto esso si installa autonomamente in una directory chiamata appunto vpnfilter. Se viene attivato non solo è in grado di danneggiare o distruggere i dispositivi colpiti ma permette anche di ispezionare e intercettare, con una certa accuratezza, il traffico dati, rubare file e potenzialmente entrare nel network connesso ai dispositivi infetti, dunque ha capacità distruttiva importante e letale, tanto che i ricercatori di Cisco hanno scoperto che è uno dei peggiori malware scritti per dispositivi di rete, poiché

- attacca tutti i dispositivi senza distinzioni,

- resiste alla crittografia SSL

- è totalmente insensibile al riavvio del dispositivo.

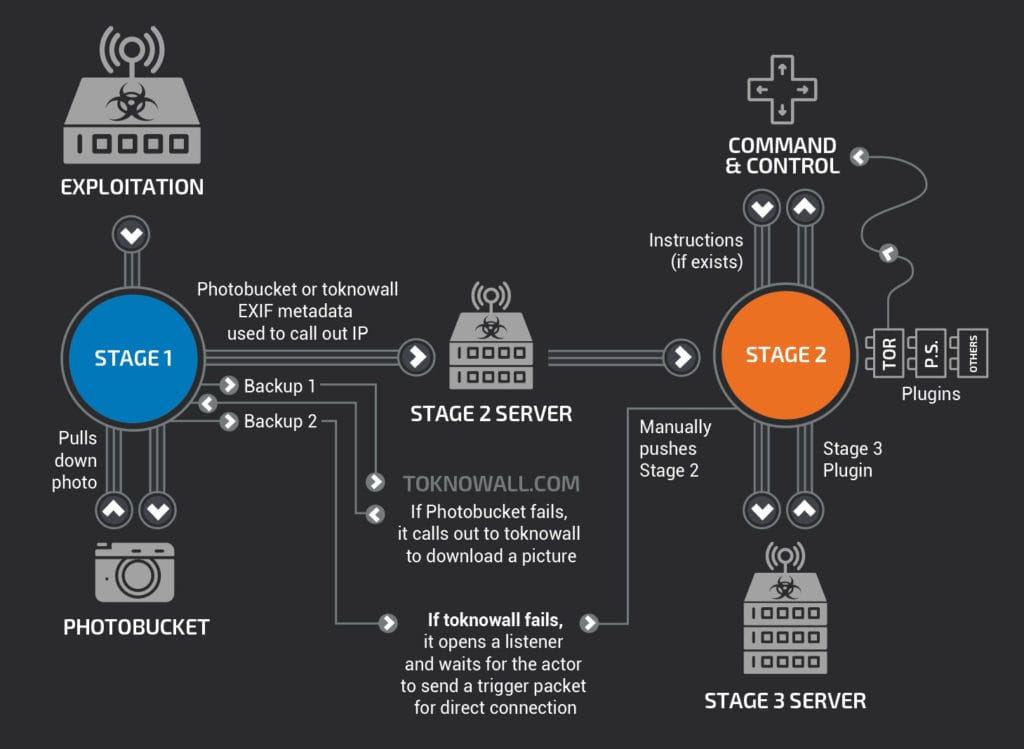

Il malware opera in tre fasi:

- prima scarica e installa tutti i moduli necessari contattando un Command & Control Server,

- nella seconda fase, ossia quella operativa, il malware si evolve e assume la capacità di raccogliere file, eseguire comandi e gestire il dispositivo che lo ospita.

- In questa fase può già rendere inutilizzabile il dispositivo e riscrivere una parte del firmware per diventare immune al reboot del dispositivo stesso. Infine nell’ultima fase installa uno sniffer che va a rubare di fatto le credenziali usate sui siti web.

Si può affermare che il malware sia maggiormente interessato al traffico del protocollo Modbus SCADA, un sistema di controllo e raccolta dati utilizzato in ambito industriale.[1]

Non stupisce che i target di VpnFilter sembrano essere in particolare le PMI, in quanto i dispositivi bersaglio sono presenti principalmente nel segmento Small an Home Office – SOHO, particolarmente utilizzati anche dai partner per connettersi al loro network e dunque tutte le aziende che dispongono di un dispositivo in grado di consentire agli utenti di accedere e condividere flussi di dati all’interno o all’esterno della propria rete (detti dispositivi vengono denominati NAS).[2]

Quindi le ragioni principali per cui le PMI devono prestare molta attenzione a questo software malevolo sono due: innanzitutto, è la prima volta che un malware così pericoloso vada ad attaccare le piccole e medie imprese, di solito sono destinati ad infrastrutture ben più grandi ed economicamente più rilevanti, si può affermare che si tratta di una vera e propria evoluzione nella tipologia dei target scelti da parte dei criminali informatici che non può essere sottovalutata.

Mentre WannaCry teneva i dispositivi in ostaggio o meglio in stand-by fino a quando non veniva pagato il riscatto, l’ultimo livello di VpnFilter consiste nel mettere fuori uso i dispositivi colpiti, infatti è questa una delle prime ragioni per cui Talos ha deciso di pubblicare i risultati della ricerca in anticipo rispetto alla sua conclusione. La seconda ragione riguarda invece l’attuale scenario normativo venutosi a configurare nei confronti della data protection con l’entrata in vigore del GDPR con il quale, secondo l’articolo 33, l’azienda che subisce un data breach in cui sono a rischio le libertà e i diritti dell’interessato deve comunicare entro il termine perentorio di 72 ore, dalla scoperta della violazione all’autorità a ciò preposta, non solo il flusso e la qualità dei dati sottratti ma anche il piano di recovery da predisporre per porre rimedio alla violazione e ad oggi, a circa due mesi dall’entrata in vigore del Reg. EU 679/2016, ci si domanda se le PMI posseggono gli strumenti e i processi adeguati per rispondere a tale obbligo.

Insomma, ci si trova davanti a minacce alla sicurezza informatica sempre più pericolose: la cyber crime economy sta adottando strategie di attacco più sofisticate, attacchi swarm self-learning dall’impatto potenzialmente devastante, che sfruttano gli avanzamenti tecnologici in ambito automazione e intelligenza artificiale per attaccare servizi commerciali, dispositivi IoT i quali stanno crescendo in numero ma non in protezione e infrastrutture critiche. Nel quadro tracciato dal FortiGuard Lab per il 2018 sembra che ben presto i cybercriminali sostituiranno le botnet con cluster intelligenti di dispositivi compromessi denominati hivenet. I quali andranno a sfruttare il self-learning per colpire i sistemi vulnerabili. Ossia saranno, dunque, in grado di comunicare tra loro e agire sulla base dell’intelligence locale condivisa. Inoltre, i computer-zombie diverranno smart, perché saranno in grado di agire direttamente sui comandi senza la necessità di essere attivati tramite una botnet. Dunque, le hivenet saranno in grado di svilupparsi sotto forma di swarm, andando ad amplificare la propria capacità di attaccare contemporaneamente molteplici vittime impedendo eventuale mitigation e risposta. I malintenzionati utilizzeranno swarm di device compromessi, o swarmbot, per identificare e colpire bersagli di attacco simultaneamente.

Tali tecniche di attacco sempre più smart e automatizzate, possono equipararsi quasi ai comportamenti umani con processi di apprendimento adattivi pensati per migliorare l’efficacia e l’impatto degli attacchi stessi. Le conseguenze che si riversebbero sull’economia digitale potrebbero essere devastanti, specie nel caso in cui i consumatori si trattenessero dall’acquistare i dispositivi per paura di problematiche di sicurezza (si pensi caso del blocco di amazon e twitter ad opera della rete di “bot” Mirai). Addirittura, utenti, vendor e altri gruppi di interesse potrebbero esigere che i produttori di device vengano considerati responsabili del comportamento dei loro dispostivi infettati. Quanto più si è iper-connessi, si pensi alle reti sviluppate dai cloud provider, tanto più si rischia che un singolo attacco possa essere devastante per centinaia di infrastrutture critiche e organizzazioni. Si può affermare che i criminali informatici inizieranno a combinare tecnologie di AI con metodi di attacco multi-vettoriale per scansionare, individuare e sfruttare le debolezze mettendo a rischio anche le smart city.

Si configura in modo concreto la possibilità di avere un malware completamente creato da macchine le quali si basano su rilevamento automatizzato di vulnerabilità e analisi di dati complessi. Il malware può assumere aspetti, forme e modi diversi di agire e sta per raggiungere un livello successivo sfruttando l’AI per creare nuovi codici sofisticati che possono evitare di essere rilevati tramite routine scritte da macchine. Così grazie a questo processo evolutivo, si potranno sviluppare i miglior exploit possibili adattandoli alle caratteristiche di ogni singola vulnerabilità, utilizzando modelli di apprendimento per sfuggire alla sicurezza e produrre più di un milione di variazioni di virus in pochissimo tempo. Ma per ora, tutto ciò è basato solo su un algoritmo che non permette di avere un controllo certo e severo sul risultato.

Dunque, la digital economy si fonda sull’innovazione tecnologica che, con riferimento alla sicurezza informatica, riesce a creare, in positivo o in negativo, opportunità di sviluppo. Il crescente numero di dispositivi online e l’iperconnettività, ad oggi, hanno creato un vero e proprio “parco giochi” per i criminali da cui è sempre più difficile proteggersi. Inoltre, i cybercriminali stanno impigando automazione e intelligenza artificiale a ritmi e a livelli impensabili su tutta la superficie di attacco in continua espansione.

La tecnologia dovrà andare a colmare il problema della carenza di competenze specialistiche. Attualmente tale carenza di professionisti formati sulla cybersecurity e la continua pressione normativa sono i fattori principali delle minacce IT, ciò significa che molte organizzazioni o paesi che intendono partecipare all’economia digitale su scala globale lo faranno con loro grande rischio.[3]

Derek Manky, global security strategy di Fortinet afferma che:

Guardando avanti, la necessità di controllo su più livelli è quanto mai urgente e concreta, e riguarda vendor, enti pubblici e utenti individuali allo stesso modo. Senza un’azione puntuale, c’è il rischio concreto di interrompere il progresso dell’economia digitale globale.

Note

[1]https://www.hwupgrade.it/news/sicurezza-software/vpnfilter-il-malware-per-router-che-intercetta-dati-e-distrugge-il-dispositivo-500-mila-casi_76117.html

[2]https://blog.talosintelligence.com/2018/05/VPNFilter.html

[3]https://www.fortinet.com/blog/industry-trends/fortinet-2017-cybersecurity-predictions-accountability-takes-the-stage.html?utm_source=web&utm_medium=home-banner1&utm_campaign=innovationpost.it