Workshop: Building Resilience against Terrorism and Asymmetric Threat

Il Workshop, promosso da Osservatorio sulla Sicurezza e la Difesa CBRNe, Università degli Studi di Roma “Tor Vergata” – Dipartimento di Ingegneria Elettronica, Università della Repubblica di San Marino –

Global Hackathon a Roma

Il 23-24-25 Giugno a Roma si svolge il Global Hackathon Rome su Intelligenza Artificiale, Deep Learning e Machine Learning nel quale Designers, Data Scientists, Neuroscientists, Idea Generators e Coders si

British Airways: resilienza, delocalizzazione e SLA

Il caso British Airways ha creato e sta creando scalpore. L’azienda, decentrando i servizi ICT in India, pare abbia commesso un errore di gestione costato milioni di dollari. Ma vediamo

Tech-Pills: collegamento diretto per il backup

Abbiamo finito di testare con successo il collegamento diretto tra due NAS, al fine di potenziare il backup e scaricare il traffico di rete, vediamo come.

La nuova cybersecurity europea

Oggi il Sole 24 Ore ha pubblicato un articolo nel quale si parla del nuovo regolamento normativo dedicato alla protezione dei dati personali che, tra un anno, troverà la piena operatività e

Parliamo di Vittime Digitali

Vorrei ragionare con voi circa l’introduzione di questa definizione come termine “generico” per la classificazione post-attacco all’interno del linguaggio informatico ordinario. Vediamo perché…

10 semplici consigli per creare il tuo sito web

La realizzazione di un portale web passa attraverso delle semplici regole che, più che d’informatica, appartengono alla sfera del buon senso. Poiché un sito, quando viene realizzato, passa per le

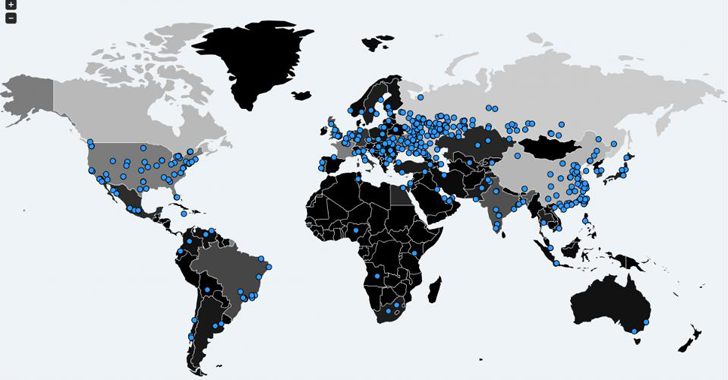

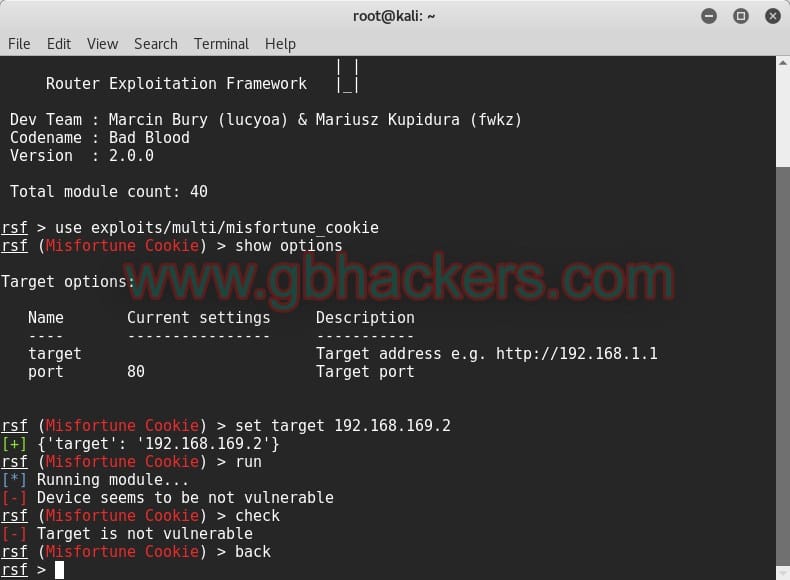

Attaccare i router

La pratica di exploitation dei router è ancora molto sottovalutata nel campo della cyber security, se ne parla poco e male. Eppure questa è una delle principali fonti di rischio aziendali,

Il futuro dell’informatica: realtà virtuale e sistemi cognitivi

È terminato da pochi giorni l’evento F8 di Facebook, nel quale Mark Zuckerberg ha illustrato il futuro di Facebook sulla realtà virtuale. Un futuro molto vicino, poiché la versione beta

Gestire il reparto ICT: il sistemista ed altre figure

Nella gestione del reparto ICT una delle figure essenziali è quella del sistemista. Spesso, per confusione o sovrapposizione di competenze, si hanno le idee poco chiare in merito a ruoli e

La cultura della sicurezza

La realtà della sicurezza, o della cyber security è spesso distorta a vista esclusivamente come un problema di natura tecnica. Si legge spesso la frase: bisogna far crescere la cultura della cyber

Mercato grigio e minori

Il mercato grigio è una definizione che serve a perimetrare tutte quelle aziende che svolgono attività di divulgazione di contenuti al limite della legalità. Fanno parte di questa categoria, ad

Prossimi Eventi

Aspetti tecnici del documento Informatico nei processi di digitalizzazione

16 Aprile | 10:00La Corporate Governance dei Rischi ICT

7 Maggio | 16:30 - 17:30La dematerializzazione, la gestione e la conservazione digitale dei documenti

5 Giugno | 17:00 - 18:00