Twitter invita i suoi utenti a modificare la propria password

We recently found a bug that stored passwords unmasked in an internal log. We fixed the bug and have no indication of a breach or misuse by anyone. As a

Le sfide giuridiche dell’intelligenza artificiale: Can machines think?

I propose to consider the question, “Can machines think?” In questo modo ha inizio il famoso articolo di Alan Turing, pubblicato nell’ottobre del 1950, in cui viene analizzata la possibile

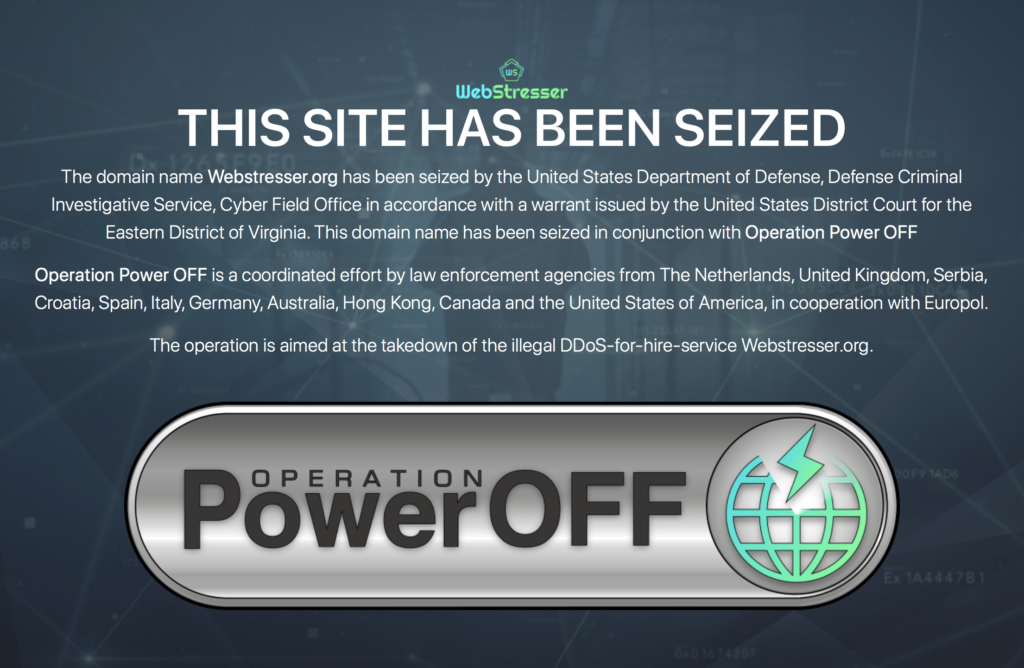

Chiuso uno dei principali siti per gli attacchi DDoS

Parliamo di DDoS: nella giornata di ieri è stato rilasciato un comunicato in vari paesi mondiali: il sito Web Stress.org è stato chiuso a conclusione dell’operazione denominata “Power Off”. Si

Sei mesi per scoprire l’attacco informatico

Sei mesi per scoprire l’attacco informatico. Sarebbe questo il tempo attraverso il quale un’azienda, in media, riuscirebbe ad accorgersi della lesione subita dalla propria piattaforma digitale.

La rimonta di Facebook e l’inadeguatezza dei membri del Congresso

Oggi una testata editoriale intitolava “Per 10 ore davanti al Congresso Usa, ma ora Zuckerberg è più ricco di 3 miliardi” ed è da giorni che si parla della bravura

Diritto all’oblio: cosa cambia nel nuovo regolamento 679/2016

Il nuovo regolamento 679/2016 in merito al trattamento dei dati personali, ha creato molte novità tra cui, sicuramente, quella riguardante la nuova figura del DPO (Data Protection Officer). Eppure con

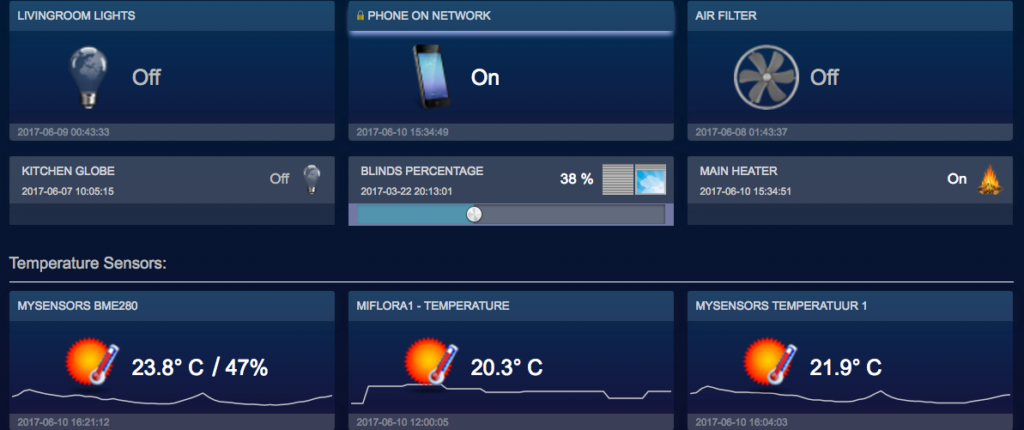

Domotica #03: la scelta del software

Uno dei componenti fondamentali per la gestione dei sensori dedicati alla domotica è la scelta del software che li amministra. Parliamo di quell’applicativo che si prenderà in carico di darci

Domotica #02: un sistema di allarme differente

Oggi vorrei parlarvi di un’applicazione della domotica un po’ particolare: la creazione di un sistema di allarme differente, basato su una sensoristica a basso costo basata su protocollo Z-WAVE. Questa

Cybersecurity: negli Stati Uniti la situazione non è poi così tanto rosea

Il 16 marzo la CNBC pubblica un interessante articolo in merito alla cyber security e alla responsabilità personale dei dipendenti governativi sui dati caricati all’interno dei devices o delle informazioni

Domotica #01: cerchiamo di capirci qualcosa

Iniziamo un nuovo viaggio attraverso la domotica, ossia su quelle automazioni informatiche che possono aiutarci a gestire da remoto il controllo di luci, tapparelle, elettrodomestici e così via. La scelta

LulzSecITA e Anonymous: mi avete chiesto un’opinione…ecco cosa vi rispondo

Dopo l’articolo su LulzSecITA e su Anonymous e la #opPaperStormITA, alcuni di voi mi hanno chiesto un’opinione (o meglio di prendere una posizione) in merito ai due gruppi…ecco la mia

Intervista a LulzSecITA su OpPaperStormITA di Anonymous

LulzSecITA mi ha contattato qualche giorno fa per chiedermi se fossi interessato a scrivere dell’opPaperStormITA, ho accettato ma mi sono imposto una condizione: di lasciare che siano loro a rispondere

Prossimi Eventi

Aspetti tecnici del documento Informatico nei processi di digitalizzazione

16 Aprile | 10:00La Corporate Governance dei Rischi ICT

7 Maggio | 16:30 - 17:30La dematerializzazione, la gestione e la conservazione digitale dei documenti

5 Giugno | 17:00 - 18:00