Benvenuti nel rapporto di sicurezza “Cyber Anti-Sec” riferito all’anno 2024 e nel quale saranno analizzati i dati, i trend e i data breach più rilevanti.

Introduzione

Nota dell’autore

Gentili lettori, quest’anno il consueto rapporto annuale sulla cybersecurity non uscirà in formato PDF ma direttamente online su questo sito. È un cambiamento importante determinato dalla volontà di garantire una maggiore fruibilità anche in relazione al fatto che la versione PDF è comunque ottenibile attraverso un normale salvataggio di questo articolo.

Il 2024 è stato un anno importante, che ha confermato la persistenza della minaccia ransomware ma anche alcuni trend di crescita e di diminuzione degli attacchi che devono essere opportunamente analizzati.

È stato anche l’anno del caso Equalize, ampiamente dibattuto sui social e sui mezzi d’informazione e del caso Piracy Shield che ha fatto scalpore per la quasi totale inefficienza del sistema anti-pirateria. Proviamo quindi ad esaminare questi aspetti con i consueti “dati alla mano” per imparare meglio come difendere le nostre imprese.

Dati, fonti e certezze

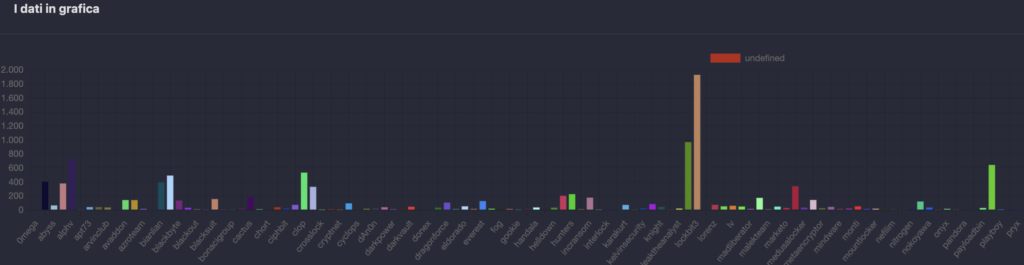

Come consueto il rapporto Anti-Sec fa riferimento a dati certi accumulati attraverso comunicati ufficiali, note stampa, avvisi istituzionali e portali specifici. Un ringraziamento speciale va al sistema e allo staff Ransomfeed, ampiamente noto in Italia per la qualità dei dati catturati, analizzati e pubblicati. La piattaforma acquisisce in automatico le informazioni sugli attacchi ransomware pubblicati da oltre 160 cybergang. Ogni informazione acquisita e pubblicata da Ransomfeed è controllata ripetutamente dallo staff e questo rende le risultanze affidabili e di qualità (è un lavoro che viene svolto ossessivamente dallo Staff e garantisce risultati ineguagliabili).

È importante precisare che i dati di Ransomfeed, non tengono in considerazione quegli attacchi che, seppur denunciati dai quotidiani e dalle stesse aziende vittima dei ransomware, non sono stati rivendicati ufficialmente dagli attori malevoli. Questo rapporto, invece, conterrà statistiche includenti anche le offensive accertate ma non ufficialmente rivendicate.

Tutti i dati citati avranno la fonte di riferimento per trasparenza nei confronti del Lettore.

Andamento degli attacchi

Andamento complessivo

Cominciamo dall’inizio: l’Italia continua ad essere oggetto di numerosi attacchi hacker mediante ransomware con un numero di offensive costante rispetto al passato. Molti noteranno una leggera flessione rispetto all’anno precedente ma tale decremento non è ancora sintomatico di un miglioramento: bisogna attendere almeno un altro anno prima di poter valutarlo come tale.

| 2021 | 2022 | 2023 | 2024 |

|---|---|---|---|

| 79 | 132 | 175 | 163 |

Questa flessione, tuttavia, è oggettiva e si è tradotta con una riduzione della “pressione” su alcune regioni; è quindi necessario approfondire la distribuzione regionale degli attacchi hacker per comprendere meglio come si è sviluppato il fenomeno.

È bene tenere presente che in Italia nel 2024 sono stati esfiltrati oltre 30 Tb di dati e questa informazione, fornita da Ransomfeed, restituisce la gravità della situazione.

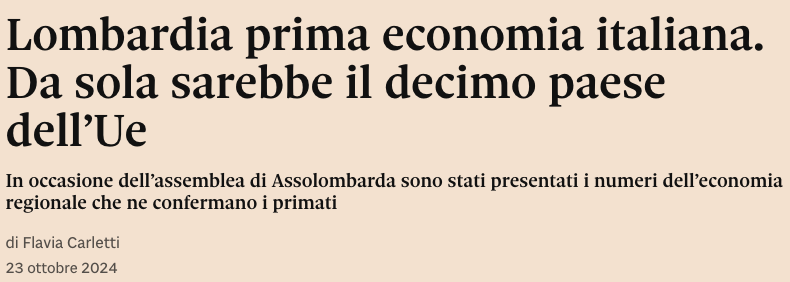

Andamento su base regionale

Come preannunciato, c’è una novità nella statistica regionale degli attacchi: dal 2021 gli attacchi in Italia si sono concentrati sulle regioni più ricche quali Lombardia, Veneto, Emilia-Romagna. A queste si è aggiunto anche il Lazio, regione istituzionale per eccellenza e quindi obiettivo d’interesse per gli hacker. Se la sola Lombardia, in termini di profitto, viene intesa come “il decimo paese dell’UE“, è anche vero che il Lazio è il fulcro dell’attività politica ed istituzionale dell’Italia ma è proprio il Lazio a rappresentare un’eccezione.

Cresce la Lombardia, diminuiscono Lazio e Veneto

Il 2024 ha visto un’inversione di tendenza per regioni come Lazio e Veneto che hanno registrato una diminuzione degli attacchi ransomware mentre per Lombardia ed Emilia-Romagna vi è stato un incremento. I dati riportati in tabella sono stati verificati incrociandoli con la piattaforma Ransomfeed.

| Regione | 2021 | 2022 | 2023 | 2024 |

|---|---|---|---|---|

| Lombardia | 20 | 26 | 43 | 50 |

| Lazio | 11 | 20 | 24 | 17 |

| Veneto | 6 | 17 | 20 | 14 |

| Emilia-Romagna | 5 | 8 | 17 | 21 |

Anche altre regioni (ad esempio il Piemonte) hanno registrato un decremento degli attacchi.

| Regione | 2021 | 2022 | 2023 | 2024 |

|---|---|---|---|---|

| Piemonte | 7 | 10 | 13 | 10 |

In definitiva viene confermata la preferenza degli hacker nel colpire le regioni più ricche, senza chiaramente disdegnare le altre che, tuttavia, hanno numeri decisamente più bassi al momento.

Attacchi a P.A. e Privati

Nel caso dell’Italia la distinzione tra privato e pubblica amministrazione può essere particolarmente sottile: si tenga presente che molte norme dedicate alla P.A. sono applicate anche ai privati. Il Codice dell’Amministrazione Digitale, ad esempio, si applica anche a privati quando divengono gestori di servizi pubblici (art. 2, comma 2, punto b)).

Le disposizioni del presente Codice si applicano […] ai gestori di servizi pubblici, ivi comprese le società quotate, in relazione ai servizi di pubblico interesse;

Il tessuto imprenditoriale dell’Italia è strutturato da piccole e medie imprese che alimentano il territorio e supportano, a vario titolo, la pubblica amministrazione locale; è chiaro quindi che l’attacco verso un privato potrebbe avere conseguenze nella sfera pubblica. Ciò nonostante è interessante osservare i dati dell’andamento di queste offensive.

| Attacchi | 2023 | 2024 |

|---|---|---|

| Pubblica Amministrazione | 29 | 12 |

| Privato | 146 | 152 |

In questo senso è rilevante il ruolo delle aziende in-house che si occupano della gestione e manutenzione attiva dei sistemi informativi pubblici. Il loro compito le pone direttamente a contatto con i dati e le infrastrutture pubbliche pur mantenendo spesso una forma giuridica privata. Questo anche alla luce del complesso quadro normativo che, tanto per citare le principali norme, include:

- Il Regolamento per la Protezione dei Dati Personali (GDPR) Reg.UE 2016/679

- Disposizioni in materia di rafforzamento della cybersicurezza nazionale e di reati informatici. Legge 90/2024

- Direttiva NIS 2 con recepimento italiano attraverso il D.Lgs. 138/2024

Cause principali delle violazioni

Mancanza di procedure adeguate

Rispetto agli anni precedenti permane uno stato di negligenza diffusa nell’adozione di politiche, strategie e piani deputati alla protezione dei dati e delle infrastrutture. Le aziende, anche quelle con certificazioni come la ISO 27001, 27005, 9001, persistono ad ignorare le procedure di tutela e gestione del dato. Non vi è un problema di fornitura software o fornitura hardware grazie anche a strumenti come quelli messi a disposizione da Consip e di cui è bene fornire qualche dato certo. Nel 2021 l’Istat aveva censito 7.904 comuni italiani all’interno del documento “ANNUARIO STATISTICO ITALIANO 2021“.

In Italia sono attualmente presenti 7.904 Comuni e il 70 per cento del totale ha meno di 5 mila abitanti. I Comuni medi, che hanno tra i 5 mila e i 250 mila abitanti, sono in totale 2.357 e corrispondono al 30 per cento del totale dei Comuni italiani: in essi risiede il 68,3 per cento della popolazione del Paese. A contare oltre 250 mila abitanti sono solo dodici Comuni, in cui risiede il 15,2 per cento dei residenti.

Secondo le statistiche fornite da CONSIP sugli Ordini Diretti di Acquisto (ODA) nel periodo gennaio-maggio 2024, ci sarebbero stati oltre 28.000 punti ordinanti ODA attivi. Il punto ordinante (o PO) è “l’utente della Pubblica Amministrazione che è abilitato ad operare sulla piattaforma di e-Procurement attraverso il Portale Acquisti in rete P.A. Ha potere di firma e può impegnare la spesa.” Il problema dei data breach è da ricercare nella mancanza delle procedure basilari quali:

- Backup e ripristino.

- Continuità operativa

- Disaster recovery

- Gestione degli incidenti colposi/dolosi

- Gestione dei rapporti con i fornitori

Molti soggetti non formalizzano piani, politiche e strategie sui punti sopra indicati, trovandosi disorientati al momento dell’incidente ed incapaci a reagire in modo efficace ed efficiente.

Sovrapposizione dei ruoli

Il personale tecnico spesso lamenta l’impossibilità di dedicarsi attivamente all’attività sistemistica per la quale è stato assunto. Questo causerebbe, di riflesso, un abbassamento della conoscenza dello stato del sistema informativo e la necessità di appaltare progetti, attività e infrastrutture a soggetti terzi. Il fenomeno è riscontrabile facilmente poiché l’ufficio sistemi informativi, oggi più di ieri, è chiamato a partecipare a progetti, bandi, attività d’interesse trasversale. Da una parte questo è fisiologico: il mercato globalizzato ha creato più opportunità ma anche più complessità. Dall’altra tutto questo ha prodotto una riduzione del tempo che il soggetto può dedicare all’attività tecnico-sistemistica.

Formazione non adeguata

Persistono ancora forti lacune sia in ambito tecnico che giuridico sulla corretta gestione dei dati, sulla notifica degli incidenti, sulle politiche di sicurezza da adottare ed in linea generale questo fenomeno è ascrivibile a due fattori:

- Si effettua una formazione troppo ridotta, spesso gli uffici tecnico-informatici non hanno formazione adeguata nonostante debbano coordinare le infrastrutture.

- La formazione offerta è di scarsa qualità.

In merito al primo punto la situazione è leggermente più complicata: il personale tecnico-informatico deve essere tenuto sotto costante aggiornamento attraverso corsi di formazione erogati da soggetti abilitati e competenti nelle varie sfere d’interesse. Questi corsi potrebbero essere erogati dagli stessi fornitori o, nel caso della sicurezza informatica, da soggetti come i CERT che, tra le loro attività, prevedono anche quelle di formazione specialistica. Se il personale tecnico non è a conoscenza delle minacce cyber più recenti, ad esempio, difficilmente riuscirà a pianificare lo sviluppo armonico dell’infrastruttura informatica o sviluppare e mettere in esercizio una opportuna strategia di difesa.

Contratti non sempre completi

Lo stato dei contratti di fornitura di beni e servizi ICT contribuisce a favorire la gravità di un incidente informatico: ancora oggi si trovano contratti con livelli di servizio inadeguati, che impediscono una pronta risposta dei fornitori in caso di data breach. Stesso dicasi per la scelta dei servizi, non sempre all’altezza delle aspettative in caso di operatività straordinaria con il conseguente fallimento delle attività di ripristino. Nella formalizzazione del rapporto con i fornitori non sempre sono previste clausole per:

- la gestione della comunicazione in caso di incidenti informatici qualora sia colpito il fornitore o il cliente;

- la definizione di specifiche procedure da attuare in caso di data breach;

- la definizione di tempistiche e modalità d’intervento puntuali.

Anche per questo motivo la Direttiva NIS 2 è risultata rilevante benché tali argomentazioni sono affrontate dai principali standard internazionali da oltre un decennio (per approfondire cliccare qui).

Inadeguatezza delle credenziali

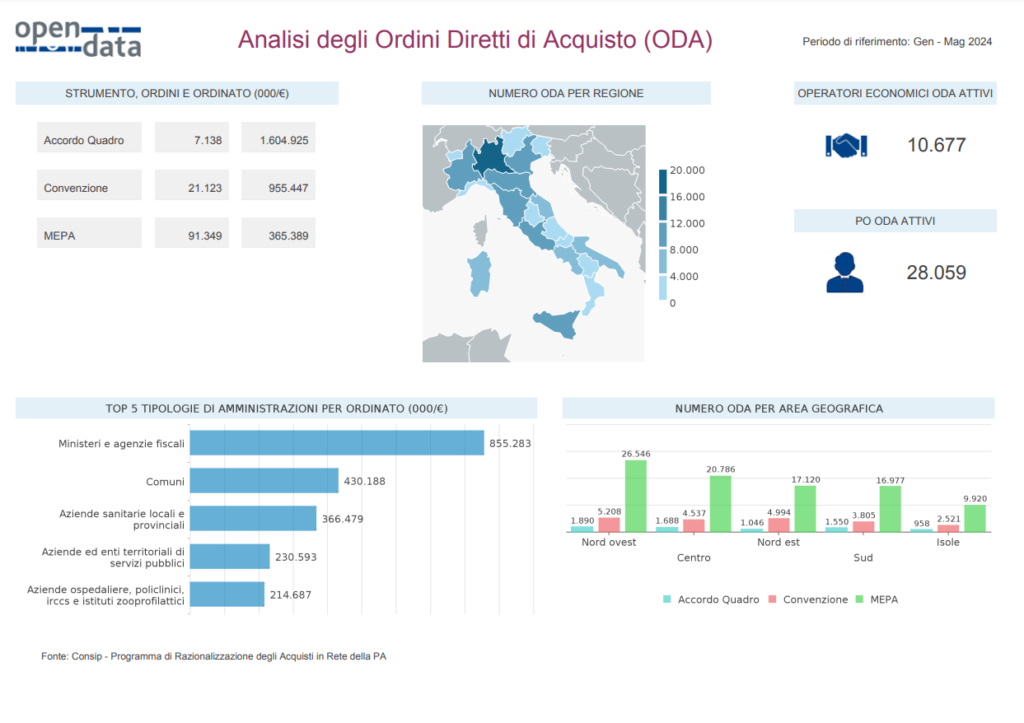

Il 2024 è ancora l’anno che segna l’impiego e la gestione scorretta delle credenziali per l’accesso a sistemi e servizi. Durante il data breach alla struttura sanitaria Synlab (maggio 2024) sono stati esposti molteplici file di credenziali inadatti a contenere la tipologia di dato. Le stesse password erano inadeguate a garantire la sicurezza di accesso a sistemi e servizi.

Synlab non è l’unico caso di errata gestione delle credenziali: è così tanto frequente trovare file di credenziali all’interno delle risultanze dei data breach che non ci si fa più caso. L’adozione di password manager, oggi anche gratuiti, non viene adottata per una mera questione di comodità e quindi di negligenza.

Gestione inadeguata per alcuni documenti

Cartelle mediche, referti, analisi diagnostiche, documenti di identità (anche di minori), sono spesso trafugati ed esposti su internet poiché memorizzati senza gli adeguati criteri di sicurezza ed in violazione delle leggi vigenti.

Un esempio tra tutti è stato l’attacco alla ATOS (luglio 2024) che ha esposto decine e decine di carte di identità tra cui quelle di un minorenne. Ci sono patenti, tessere sanitarie, carte di identità, passaporti, tutto memorizzato e gestito senza gli adeguati criteri di protezione.

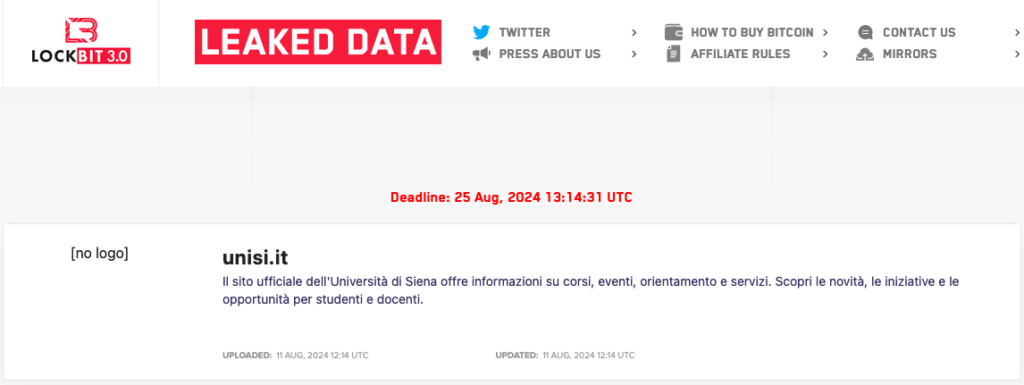

Il caso dell’Università di Siena

A maggio 2024 l’Università di Siena (UNISI) ha subito un data breach mediante ransomware LockBit. La comunicazione, prontamente pubblicata sul portale dell’ateneo, dice quanto segue:

Durante lo scorso fine settimana, l’Università di Siena ha subito un attacco alla propria infrastruttura di rete da parte di un gruppo di hacker internazionali. Nella mattinata di lunedì 6 maggio si è quindi resa necessaria la chiusura della rete di Ateneo in entrata e in uscita e l’avvio delle operazioni di verifica e di bonifica dell’integrità dell’infrastruttura, con la contemporanea valutazione degli eventuali danni arrecati. I referenti informatici dell’Università hanno dato subito notizia dell’attacco all’Agenzia per la Cybersicurezza Nazionale, con cui sono in contatto continuo; stanno inoltre predisponendo gli atti per sporgere denuncia alla Polizia Postale e per la segnalazione all’Autorità Garante per la Protezione dei Dati Personali. L’infrastruttura di rete sarà ripristinata gradualmente e tornerà al suo normale funzionamento una volta assicurate le piene condizioni di sicurezza.

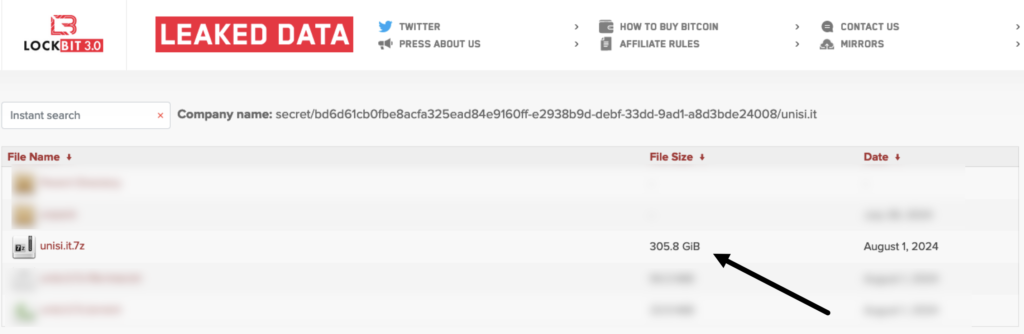

LockBit ha esfiltrato ad UNISI oltre 305 Gb di dati, con un’esposizione notevole di file importanti tra cui ricerche, verbali di esame e quanto altro.

Forse molti lettori non lo ricorderanno ma UNISI è stata ripetutamente oggetto di attacchi hacker seppur di diversa natura e minima dimensione. Si trattava, per l’epoca, di attacchi volti a denigrare lo stato di sicurezza dell’infrastruttura informatica, ritenuta poco performante e carente dei requisiti minimi di sicurezza.

| Data | Attore |

|---|---|

| 06/07/2011 | LulzStorm |

| 22/12/2019 | Anonymous Italia |

| 02/04/2020 | LulzSec_ITA |

| 04/05/2024 | LockBit |

In particolare, per l’attacco del 22 dicembre 2019, fu coinvolto il dipartimento di GeoTecnologie (https://geotecnologie.unisi.it/). Nel più recente attacco di maggio 2024 compiuto da LockBit si apprende che i file dell’Università erano disseminati di credenziali tenute all’interno di file. Si è provato ad eseguire una breve statistica sull’elenco dei file trafugati: sono state ricercate alcune parole come password o credenziali allo scopo di contarne le occorrenze.

| Nome del file | Occorrenze |

|---|---|

| password.doc(x) | 8 |

| password.txt | 0 |

| password.xls(x) | 1 |

| credenziali.doc(x) | 7 |

| credenziali.txt | 0 |

| credenziali.xls(x) | 0 |

| Totale | 16 |

È chiaro che ciascuno di quei file potrebbe contenere informazioni tanto rilevanti quanto assolutamente irrilevanti ma immaginando che essi contengano informazioni coerenti con il nome del file, il danno sarebbe consistente.

Come scritto sopra, le università sono da sempre oggetto d’interesse per gli hacker, sia per il contenuto dei documenti prodotti all’interno degli atenei e dei laboratori di ricerca, sia per il clamore che possono suscitare le notizie di eventuali data breach. Un esempio è certamente quello riportato da La Nazione nell’articolo del 20 novembre 2024 in merito agli attacchi hacker contro l’Università di Pisa.

La sanzione alla ASL di Alessandria

Il 17 ottobre 2024 il Garante della Protezione dei Dati Personali ha sanzionato l’Azienda Ospedaliero-Universitaria SS. Antonio e Biagio e Cesare Arrigo, di Alessandria per 25.000 euro. Tra le motivazioni riprese e citate dai giornali, c’era l’obsolescenza di alcuni software e non solo; mancava infatti la segregazione e la segmentazione della rete.

Nel corso dell’istruttoria è emerso che l’Azienda non aveva adottato adeguate misure per segmentare e segregare le reti su cui erano attestate le postazioni di lavoro dei propri dipendenti, nonché i sistemi (server) utilizzati per i trattamenti.

Tra le varie irregolarità ve ne è una che non ha destato la curiosità dei quotidiani, complice il livello tecnico poco intuitivo. L’Azienda faceva ancora utilizzo del protocollo di comunicazione Server Message Block in versione 1 (SMBv1).

In relazione alla vulnerabilità riscontrata a valle dell’attacco, consistente nel fatto che erano “ancora attivi protocolli di comunicazione obsoleti, tra cui l’smbv1 e NTLMv1

Stando a quanto riferito dall’Autorità la ASL di Alessandria non aveva alcun monitoraggio sugli eventi che accadevano all’interno dell’infrastruttura ICT.

Dalla predetta ricostruzione, il punto di origine, sebbene non si abbiano evidenze certe in quanto l’Azienda non disponeva di un sistema di log management

Ma soprattutto è stato evidenziato che l’Azienda sanitaria disponeva di diversi fornitori incaricati, tra l’altro della gestione della rete.

…avviata analisi congiunta con il fornitore dell’antivirus e con il partner gestore della rete e relativi apparati attivi per verificare potenziali vulnerabilità di loro competenza o azioni contenitive

È bene quindi fare una riflessione in merito al fatto che il protocollo di comunicazione SMB in versione 1 è considerato obsoleto da anni. A questo proposito Microsoft scrive:

Invece di reinstallare SMB 1.0, è consigliabile aggiornare il server SMB che lo richiede ancora.

Altre aziende, come ad esempio Synology, sconsigliano l’impiego di tale versione del protocollo scrivendo chiaramente “l’abilitazione di SMB1 non è sicura e potrebbe rendere il Synology NAS vulnerabile agli attacchi” e allora la domanda che ci si dovrebbe porre è perché un’azienda sanitaria, tra l’altro seguita da un fornitore esperto in gestione reti, continua a far uso di un protocollo di comunicazione dismesso sin dal 2014. Sono quindi dieci anni che un’azienda sanitaria impiega un protocollo non sicuro per gestire la trasmissione dei dati in suo possesso. Per fornire ulteriori informazioni in merito alla dismissione del protocollo SMBv1 è bene ricordare che:

- Windows 10 Fall Creators Update (versione 1709): SMB1 è stato disabilitato per impostazione predefinita sui nuovi sistemi Windows 10, ma era ancora possibile riattivarlo manualmente.

- Windows Server 2016: SMB1 è stato disabilitato per impostazione predefinita.

- Dal 2020: Microsoft ha iniziato a rimuovere completamente il supporto per SMB1 in alcune edizioni di Windows 10

Quindi il problema non è solo l’obsolescenza dei software, quanto la scarsa attenzione al fenomeno della sicurezza informatica come evidenziato direttamente dagli ispettori del Garante.

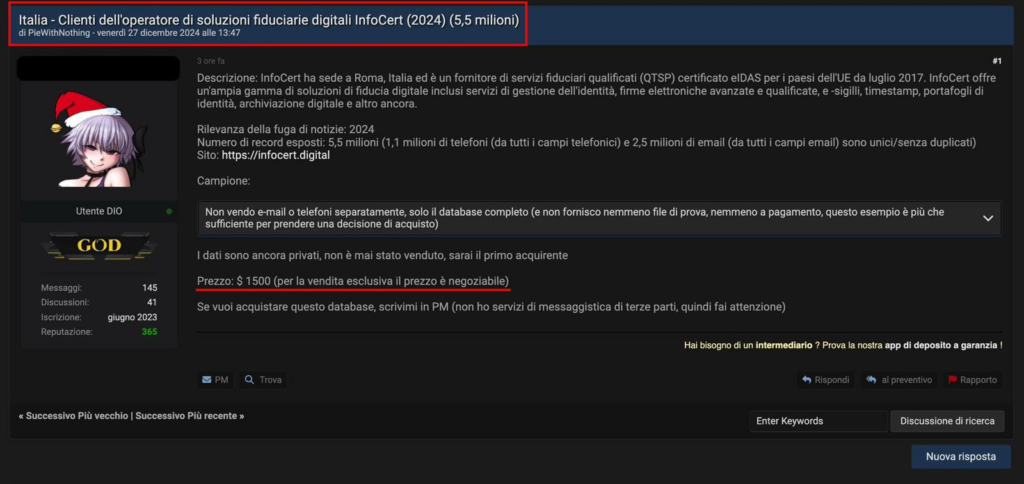

Il caso InfoCert

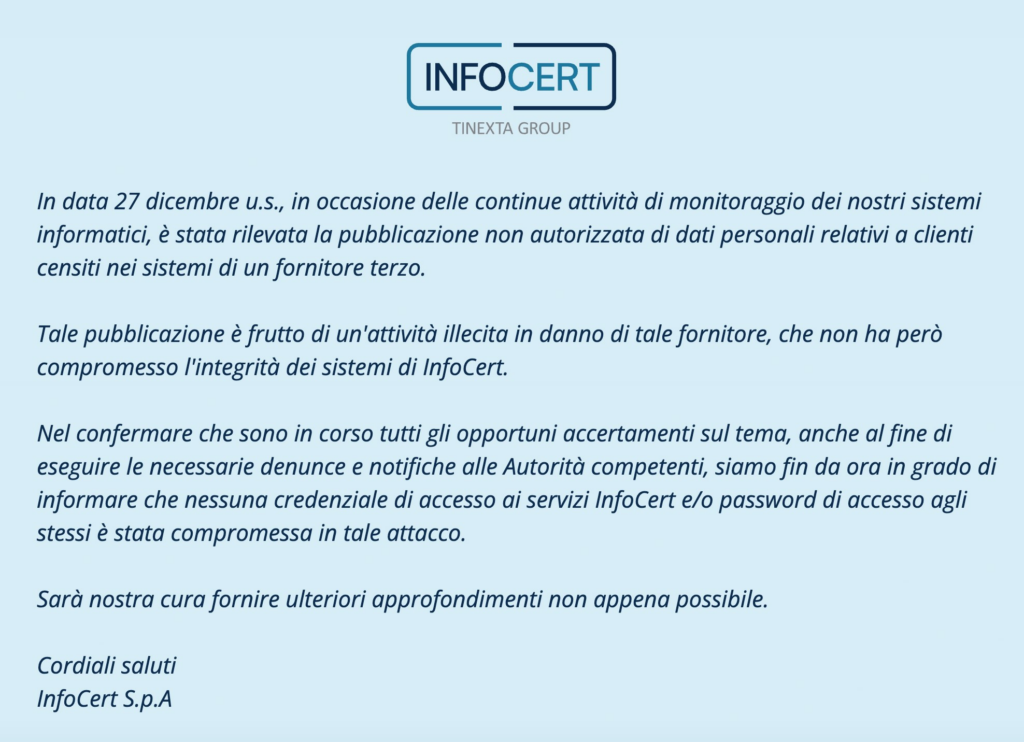

Il 27 dicembre 2024 alle ore 13:47, in un famoso forum dedicato alla pubblicazione e vendita di materiale illecito, è comparso un messaggio che diceva: “Italia – Clienti dell’operatore di soluzioni fiduciarie digitali InfoCert (2024) (5,5 milioni)“. Claudio Sono, tra i primi a pubblicare lo screenshot che vedete di seguito, ha commentato la notizia in modo esaustivo su X a questo link.

Da lì a qualche giorno dopo sono comparsi titoli altisonanti e da clickbait sul sistema di identità digitale SPID. Titoli spaventosi (e falsi) del tipo “SPID violato…” o “Data breach allo SPID…”; si potrebbe parlare molto della titolazione degli articoli, ci sono giornali come “Il Post” che ne fanno una battaglia quotidiana.

Ad esser stato violato è, apparentemente, un sistema di supporto alla clientela dei servizi InfoCert di cui fa certamente parte SPID ma anche il sistema di visure catastali, il sistema della Legalmail e così via. Questo database (come in fondo ha detto l’autore del post sul forum) contiene i dati dei clienti e non password o codici di accesso, ma comunicazioni in merito alla gestione delle richieste di supporto.

Attenzione: questo data breach non è meno grave rispetto ad altri. Innanzitutto è bene ricordare che le credenziali non sono solo le password; credenziale è anche il nome utente con cui si effettua l’accesso e che spesso coincide con la propria email. Inoltre è bene ricordare che questo database contiene tutte le informazioni necessarie ad un attore malevolo, per istruire attacchi di phishing e ingegneria sociale anche piuttosto complessi. Questo data breach è serio, anche se non contiene esplicitamente password, perché coinvolge un fornitore di servizi fiduciari qualificati.

Indubbiamente l’azienda può aver appaltato il servizio di supporto ad un fornitore esterno di cui però deve essere responsabile. In tal senso la NIS 2 (con recepimento nel D.Lgs. 4 settembre 2024, n. 138), all’art. 24 comma 2, punto d), esprime l’obbligo di garantire la “sicurezza della catena di approvvigionamento, ivi compresi gli aspetti relativi alla sicurezza riguardanti i rapporti tra ciascun soggetto e i suoi diretti fornitori o fornitori di servizi“.

L’avviso di InfoCert è arrivato un giorno dopo la pubblicazione del data breach che non è la data in cui le informazioni sono state sottratte al fornitore. In molti non hanno apprezzato tale ritardo, a tal proposito il DPO Christian Bernieri scrive chiaramente:

I primi giorni sono i più critici: le truffe sono più efficaci. Aspettare ad informare significa danneggiare le persone

Indubbiamente InfoCert dovrà fornire indicazioni esaustive in merito all’incidente sia al Garante per la Protezione dei Dati Personali, che all’ACN e in quelle sedi si conoscerà la natura del problema e le relative responsabilità da imputare ai soggetti coinvolti.

Bernieri chiude il suo messaggio su Bluesky con una frase “come al solito: opacità e mistificazione”: quello che veramente si fa fatica a digerire (non si parla solo di InfoCert in questo caso) non è solo il ritardo ma il costante tentativo di derubricare l’accaduto. È un tentativo goffo e stupisce che le aziende non lo capiscano: quando si derubrica l’accaduto si mistifica la realtà raccontando un fatto falso o solo parzialmente vero. Questo è controproducente. Tra l’altro la comunicazione mistificata diventa oggetto di sanzione in caso d’ispezione perché quella mancanza di trasparenza di cui parla Bernieri non è facoltativa bensì è dovuta alla clientela e prevista per legge. Il caso Banca Sella, il caso Postel, sono stati esempi di comunicazione non corrette nei confronti della clientela e sono solo tra i più recenti.

Conclusioni

Usando un eufemismo, l’Italia non naviga in buone acque dal punto di vista della sicurezza informatica. Continua ad esserci una scarsa cultura anche delle più basiche misure di protezione delle informazioni, senza contare incidenti e aspetti di più alto profilo. Si potrebbe citare il caso della banca Intesa San Paolo, la cui applicazione ufficiale nascondeva il file audio di un rutto (e non solo) senza che nessuno se ne accorgesse (come vengono fatti i collaudi?). Si potrebbe parlare della già citata piattaforma Piracy Shield, considerata problematica se non addirittura bloccante (per approfondire leggere gli articoli di Wired cliccando qui e cliccando qui). Tutto questo ha anche una dimensione politica, sia su scala nazionale che internazionale (è bene ricordare la NIS 2), è quindi difficile tirare delle conclusioni sintetiche ma forse ci si può affidare ad una frase meravigliosa di Ennio Flaiano che evidentemente vale anche per la cybersecurity:

La situazione politica in Italia è grave ma non è seria.