La società INPS Servizi S.p.A. è stata oggetto di un data breach da parte del collettivo LYNX, con esfiltrazione dei dati e interruzione dei servizi. Cerchiamo di saperne di più.

Molte informazioni sono ancora da verificare: non vi è la certezza che sia stato il collettivo Lynx, il portale di INPS Servizi S.p.A. ancora non funziona, vi sono alcuni punti da chiarire ma nel frattempo proviamo a fare qualche riflessione.

Cosa è successo

Sembrerebbe che il 18 novembre 2024 il collettivo Lynx abbia attaccato ed esfiltrato i dati della società INPS Servizi S.p.A. provocando , tra l’altro l’indisponibilità dei dati presenti nell’infrastruttura.

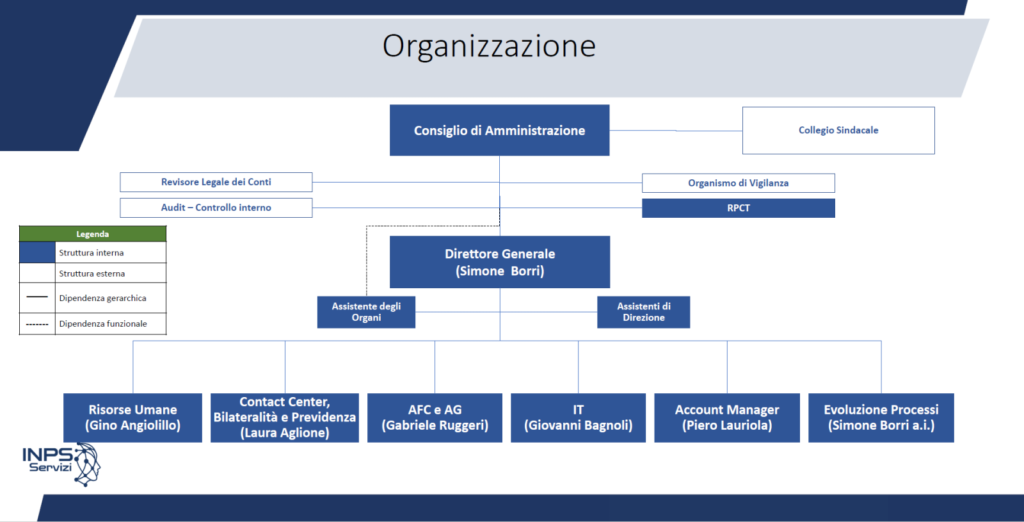

Chi è INPS Servizi S.p.A.

Su LinkedIn si legge che

INPS Servizi SpA è una società per azioni in house providing interamente partecipata da INPS, sorta in data 11 giugno 2021. INPS Servizi gestisce il servizio di Contact Center Multicanale per l’utenza dell’Istituto. Fornisce servizi amministrativo contabili a enti e casse previdenziali ed assistenziali, pubblici e privati, e a enti bilaterali, nonché servizi connessi ai compiti istituzionali di INPS.

In merito ai disservizi dell’infrastruttura informatica è bene notare che il giorno 20 novembre 2024 alle ore 14:20 il portale ufficiale dell’azienda (https://www.inpsservizi.it/) non risultava raggiungibile. Tuttavia è stato possibile ricavare una descrizione più estesa di INPS Servizi S.p.A. da una vecchia versione del portale grazie alla Way Back Machine.

NPS Servizi S.p.a. è una società per azioni in house providing interamente partecipata da INPS, sorta in data 11 giugno 2021 a seguito della modifica di denominazione, oggetto sociale e Statuto di Italia Previdenza SISPI S.p.a.. Tali modifiche sono state disposte sulla base delle previsioni contenute nell’art. 5bis del decreto legge 101/2019, convertito con modificazioni dalla legge 128/2019, con il quale è stato previsto l’affidamento ad INPS Servizi S.p.a. delle attività di Contact center multicanale (CCM) verso l’utenza dell’Istituto previdenziale e la prosecuzione delle attività che già costituivano l’oggetto sociale di Italia Previdenza SISPI S.p.a., che era stata costituita nel 2001, con il compito di fornire prodotti\servizi amministrativo-contabili, in particolare per la riscossione dei contributi e di erogazione delle prestazioni dei Fondi di previdenza complementare e integrativa e servizi di ricerca e consulenza per il mercato dell’area della previdenza e assistenza in genere. Fino alla data di trasformazione in INPS Servizi S.p.a. la Società si è occupata delle seguenti attività e servizi, che continueranno ad essere svolte unitamente al servizio di Contact center multicanale:

- attività finalizzate alla liquidazione, in favore dei dipendenti di Poste Spa, delle buonuscite maturate fino al 28 febbraio 1998, data di trasformazione dell’Ente Poste in società per azioni, che sono materialmente erogate dalla Gestione Commissariale Fondo Buonuscita per i lavoratori di Poste Italiane S.p.a.;

- fornitura dei dati contenuti nei flussi F24 ed Uniemens, insieme con altri servizi amministrativi, necessari agli enti bilaterali per l’acquisizione dei contributi e per le altre finalità istituzionali previste dalla contrattazione collettiva in favore di lavoratori dipendenti dalle aziende che applicano i CCNL di categoria;

Come prevede lo Statuto, INPS Servizi può fornire servizi amministrativo contabili ad enti e casse previdenziali ed assistenziali, pubblici e privati. Fino al 2020 la Società aveva curato anche le seguenti attività:

- Service amministrativo in favore di FONDINPS, fondo di previdenza complementare residuale costituito presso l’INPS in base al decreto legislativo n. 252\2005 e destinato ai lavoratori dipendenti di aziende senza un fondo contrattuale e che non abbiano esplicitato la destinazione del loro TFR. Secondo quanto previsto dalla legge, dal 2020 il Fondo è stato posto in liquidazione e le posizioni degli iscritti sono state trasferite al Fondo Pensione COMETA che ora gestisce la forma pensionistica complementare residuale in luogo di FONDINPS.

- Attività di Segretariato orizzontale e di Componente, nell’ambito del Progetto di cooperazione Europea denominato “EU-China – Social Protection Reform Project SPRP”, che dal 2016 al 2019 ha avuto il compito di fornire alle autorità governative cinesi un supporto specialistico per la revisione del sistema di protezione sociale.

Cronistoria degli eventi

- 18/11/2024-Presunta data di infezione di INPS Servizi S.p.A.

- 19/11/2024-INPS Servizi S.p.A. ha comunicato il data breach ai fornitori (ad es. QuAS)

- 22/11/2025-INPS Servizi S.p.A. attiva un portale temporaneo

Ransomware Lynx: tratti storici e diffusione

Sul collettivo Lynx, invece, si conoscono alcune cose grazie al progetto Ransomfeed: il collettivo nel 2024 è stato autore di 49 attacchi ma mai verso l’Italia. I paesi colpiti fino ad ora prevedevano: Australia, Canada, Costa Rica, Guatemala, Lussemburgo, Paesi Bassi, Repubblica di Capo Verde, Singapore, Spagna, Gran Bretagna e Stati Uniti d’America. Ora Lynx può inserire nella sua classifica anche l’Italia.

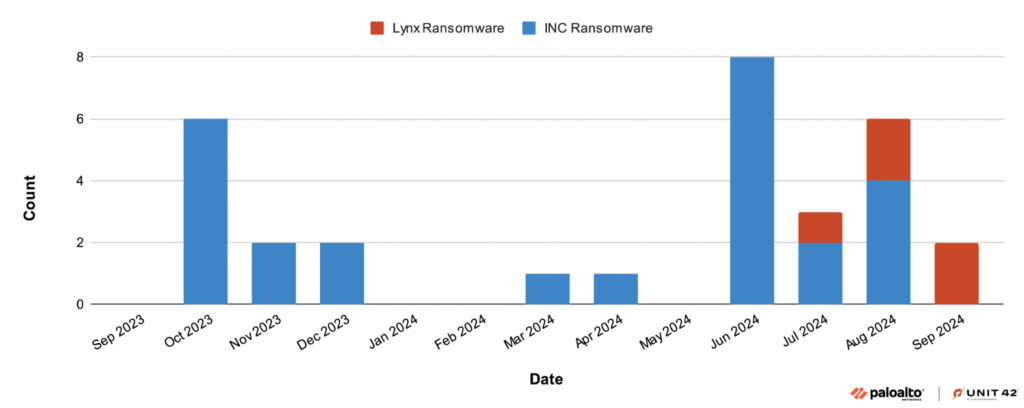

Dai ricercatori di PaloAlto invece si viene a conoscenza di qualcosa di diverso:

Nel luglio 2024, i ricercatori di Palo Alto Networks hanno scoperto un successore del ransomware INC chiamato Lynx. Fin dalla sua comparsa, il gruppo dietro questo ransomware ha preso di mira attivamente organizzazioni in vari settori come vendita al dettaglio, immobiliare, architettura e servizi finanziari e ambientali negli Stati Uniti e nel Regno Unito. Il ransomware Lynx condivide una parte significativa del suo codice sorgente con il ransomware INC. Il ransomware INC è emerso inizialmente nell’agosto 2023 e aveva varianti compatibili sia con Windows che con Linux. Sebbene non abbiamo ancora confermato alcun campione Linux per il ransomware Lynx, abbiamo notato campioni Windows. Questo ransomware opera utilizzando un modello ransomware-as-a-service (RaaS).

L’attività di Lynx è stata tracciata da PaloAlto nel corso del tempo e racchiusa all’interno di un grafico riportato di seguito.

Sul portale ufficiale del gruppo si leggono chiaramente le motivazioni del gruppo Lynx.

Lynx Ransomware core motivation is grounded in financial incentives, with a clear intention to avoid undue harm to organizations. We recognize the importance of ethical considerations in the pursuit of financial gain and maintain a strict policy against targeting governmental institutions, hospitals, or non-profit organizations, as these sectors play vital roles in society. Our operational model encourages dialogue and resolution rather than chaos and destruction. We believe that fostering an environment where businesses can engage in constructive problem-solving can lead to better outcomes for all parties involved. This perspective allows us to engage with organizations in a manner that emphasizes negotiation and mutual understanding, generating economic activity while minimizing disruption to the essential functions of society. In pursuing these goals, our commitment is to uphold professional standards that prioritize transparency in communication and targeted interactions, thus reinforcing a framework where commerce and cybersecurity can coexist without spilling into unnecessary conflict or harm.

La motivazione principale del ransomware Lynx si basa su incentivi finanziari, con una chiara intenzione di evitare danni inutili alle organizzazioni. Riconosciamo l’importanza delle considerazioni etiche nella ricerca del profitto economico e manteniamo una rigorosa politica che esclude il targeting di istituzioni governative, ospedali o organizzazioni no-profit, poiché questi settori svolgono ruoli fondamentali nella società. Il nostro modello operativo incoraggia il dialogo e la risoluzione piuttosto che il caos e la distruzione. Crediamo che favorire un ambiente in cui le imprese possano affrontare i problemi in modo costruttivo possa portare a risultati migliori per tutte le parti coinvolte. Questa prospettiva ci consente di interagire con le organizzazioni sottolineando la negoziazione e la comprensione reciproca, generando attività economica e riducendo al minimo i disagi alle funzioni essenziali della società. Nel perseguire questi obiettivi, il nostro impegno è mantenere standard professionali che diano priorità alla trasparenza nella comunicazione e nelle interazioni mirate, rafforzando così un quadro in cui commercio e cybersicurezza possano coesistere senza sfociare in conflitti o danni inutili.

Ransomware Lynx: il manifesto

Sul blog ufficiale di Lynx è disponibile un breve messaggio che dovrebbe riassumere i “principi” sulle offensive.

Lynx Ransomware core motivation is grounded in financial incentives, with a clear intention to avoid undue harm to organizations. We recognize the importance of ethical considerations in the pursuit of financial gain and maintain a strict policy against targeting governmental institutions, hospitals, or non-profit organizations, as these sectors play vital roles in society. Our operational model encourages dialogue and resolution rather than chaos and destruction. We believe that fostering an environment where businesses can engage in constructive problem-solving can lead to better outcomes for all parties involved. This perspective allows us to engage with organizations in a manner that emphasizes negotiation and mutual understanding, generating economic activity while minimizing disruption to the essential functions of society. In pursuing these goals, our commitment is to uphold professional standards that prioritize transparency in communication and targeted interactions, thus reinforcing a framework where commerce and cybersecurity can coexist without spilling into unnecessary conflict or harm.

La motivazione principale del ransomware Lynx è basata su incentivi finanziari, con l’intenzione chiara di evitare danni eccessivi alle organizzazioni. Riconosciamo l’importanza di considerazioni etiche nel perseguire il guadagno economico e manteniamo una rigida politica contro il targeting di istituzioni governative, ospedali o organizzazioni non profit, poiché questi settori svolgono ruoli fondamentali nella società. Il nostro modello operativo incoraggia il dialogo e la risoluzione piuttosto che il caos e la distruzione. Crediamo che favorire un ambiente in cui le aziende possano affrontare i problemi in modo costruttivo possa portare a risultati migliori per tutte le parti coinvolte. Questa prospettiva ci consente di interagire con le organizzazioni in un modo che enfatizza la negoziazione e la comprensione reciproca, generando attività economica e minimizzando le interruzioni alle funzioni essenziali della società. Nel perseguire questi obiettivi, il nostro impegno è mantenere standard professionali che privilegino la trasparenza nella comunicazione e interazioni mirate, rafforzando così un quadro in cui commercio e cybersicurezza possano coesistere senza degenerare in conflitti o danni inutili.

Ransomware Lynx: il blog

Il blog di Lynx, al momento, è reperibile all’indirizzo http://lynxblog.net/leaks e punta all’indirizzo: 88.151.117.237 che, al momento, risponde ai seguenti dati:

inetnum: 88.151.117.0 - 88.151.117.254

netname: RU-DLINE-20220513

country: RU

org: ORG-DLM6-RIPE

admin-c: DLM62-RIPE

tech-c: DLM62-RIPE

status: ASSIGNED PA

mnt-by: IP-RIPE

created: 2022-05-12T23:16:20Z

last-modified: 2022-05-12T23:16:23Z

source: RIPE

organisation: ORG-DLM6-RIPE

org-name: Goroshko Evgeniy Andreevich

country: RU

org-type: OTHER

address: mkr. Rostoshi, ul. Sadovoe Koltso, d. 116

address: 460008 Orenburg

address: Russia

abuse-c: DLM62-RIPE

mnt-ref: IP-RIPE

mnt-by: IP-RIPE

created: 2020-11-01T11:16:28Z

last-modified: 2024-04-23T10:52:04Z

source: RIPE # Filtered

role: DLine Media

address: mkr. Rostoshi, ul. Sadovoe Koltso, d. 116

address: 460008 Orenburg

address: Russia

abuse-mailbox: info@dline-media.com

phone: +7 985 6640514

nic-hdl: DLM62-RIPE

mnt-by: IP-RIPE

created: 2020-11-01T11:15:36Z

last-modified: 2020-11-01T11:15:36Z

source: RIPE # Filtered

Parliamo quindi di un hosting ospitato in Russa.

Ransomware Lynx: alcune informazioni tecniche

L’attività svolta dal ransomware Lynx è nota come variante del precedente INC Ransomware, in merito a questo PaloAlto Network afferma:

I campioni di ransomware Lynx che abbiamo analizzato hanno utilizzato algoritmi di crittografia AES-128 in modalità CTR e Curve25519 Donna. Tutti i file sono crittografati e hanno l’estensione .lynx aggiunta. Questa versione del malware è progettata per la piattaforma Windows ed è scritta nel linguaggio di programmazione C++.

In merito alla tipologia di crittografia utilizzata, da Google Code si apprende che:

curve25519 è una curva ellittica, sviluppata da Dan Bernstein , per un rapido accordo di chiave Diffie-Hellman . L’implementazione originale di DJB è stata scritta in un linguaggio di sua ideazione chiamato qhasm . Il codice sorgente originale di qhasm non è disponibile, solo l’output assembly x86 a 32 bit. Poiché molti sistemi x86 sono ora a 64 bit e la portabilità è importante, questo progetto fornisce implementazioni alternative per altre piattaforme.

Dal portale Blackpointcyber viene reso noto che il ransomware crittografa 1 MB di ogni 6 MB del file; i file più piccoli di 1 MB sono completamente crittografati. Ciò differisce da INC Ransom, in quanto INC Ransom offre anche una modalità di crittografia “veloce” e una “lenta”. Inoltre si apprende che sia Lynx che INC Ransom utilizzano la funzione DeviceIoControl per controllare i dispositivi ed eliminare le copie di backup. Nella variante ransomware Lynx, la funzione DeviceIoControl funziona solo quando non vengono utilizzati entrambi gli argomenti “–file” e “–dir”.

DeviceIoControl è una funzione dell’API di Windows che consente alle applicazioni di comunicare direttamente con i driver di dispositivo. È progettata per inviare comandi specifici o richieste di controllo a dispositivi hardware, file system o driver, permettendo un controllo dettagliato a livello di sistema operativo. I principali ambiti di applicazione prevedono:

- Gestione dei dispositivi: controllo di hardware specifico (come dischi rigidi, periferiche USB, o dispositivi virtuali).

- Accesso avanzato al file system: operazioni che richiedono privilegi elevati, come query su volumi o partizioni.

- Sviluppo driver: test e debug di driver personalizzati.

Dato che DeviceIoControl consente un accesso privilegiato, può essere utilizzata in modo improprio per scopi dannosi, come il bypass di protezioni del sistema. È quindi fondamentale gestire con attenzione i permessi e verificare le chiamate. Per maggiori informazioni fare riferimento alla documentazione ufficiale di Microsoft.

Dal portale Blackpoint si apprende anche che nel maggio 2024, gli operatori di INC Ransom hanno messo in vendita il loro codice sorgente su un forum del dark web per 300.000 dollari. I ricercatori di BlackBerry hanno segnalato che Lynx e INC Ransom hanno utilizzato lo stesso indirizzo email, gansbronz{at}gmail{.}com, all’interno di portali web specializzati.

In una intervista a RedHotCyber il collettivo dietro al ransonware Lynx ha spiegato che:

Il gruppo descrive le proprie attività come esclusivamente “motivate da ragioni finanziarie” e una politica che non consente attacchi contro strutture critiche, governative e sanitarie

Informazioni sui dati

INPS Servizi S.p.A. è una realtà ragguardevole: conta oltre 2.800 professionisti distribuiti su 5 Direzioni e 12 siti operativi: Bari, Catania, Cosenza, Crotone, Ivrea, L’Aquila, Lecce, Milano, Napoli, Olbia, Roma e Terni. La mole di dati trafugata è quindi potenzialmente considerevole.

La tenuta dei dati di INPS Servizi S.p.A., doveva rispondere ai requisiti minimi di sicurezza previsti dalla Circolare 2/2017 di AgID, nonché al D.Lgs. 138/2024 (il recepimento della Direttiva NIS 2). Dalla Cassa Assistenza Sanitaria Quadri, di cui INPS Servizi S.p.A. era fornitore, risulta che i dati loro riguardanti erano aggregati.

Precisiamo che i dati che Inps Servizi gestisce per QuAS sono unicamente relativi al totale dei contributi versati da ciascuna Azienda, senza nessun dettaglio relativo ai singoli iscritti.

Questo riduce l’impatto del data breach per quanto riguarda QuAS ma restano le altre informazioni esfiltrate che, data l’estensione di INPS Servizi S.p.A. potrebbero non essere poche.

Aggiornamenti sugli eventi

22/11/2024-22:32-Il portale INPS Servizi torna online

Il portale INPS servizi S.p.A. è tornato online intorno alle 22:32 del 26 novembre 2024.

22/11/2024-20:25-Il portale temporaneo di INPS Servizi è online

Intorno alle 20:25 del 22/11/2024, il portale temporaneo di INPS Servizi S.p.A. torna online con un messaggio che conferma l’avvenuto attacco informatico e che le azioni di ripristino sono in corso.

InpsServizi S.P.A. ha subito un attacco informatico che ha reso temporaneamente indisponibili le funzionalità del Portale istituzionale e di alcuni applicativi gestionali. Le azioni in corso sono concentrate sul ripristino delle infrastrutture compromesse in modo tempestivo e sicuro.

Alle 21:40 circa i lavori sono in corso, la schermata sottostante mostra un errore che probabilmente è solo il risultato temporaneo dei lavori di ripristino.

Il messaggio completo riportato sulla pagina è:

Fastly error: unknown domain: inpsservizi.it. Please check that this domain has been added to a service.

Details: cache-fco2270028-FCO (151.101.131.10)

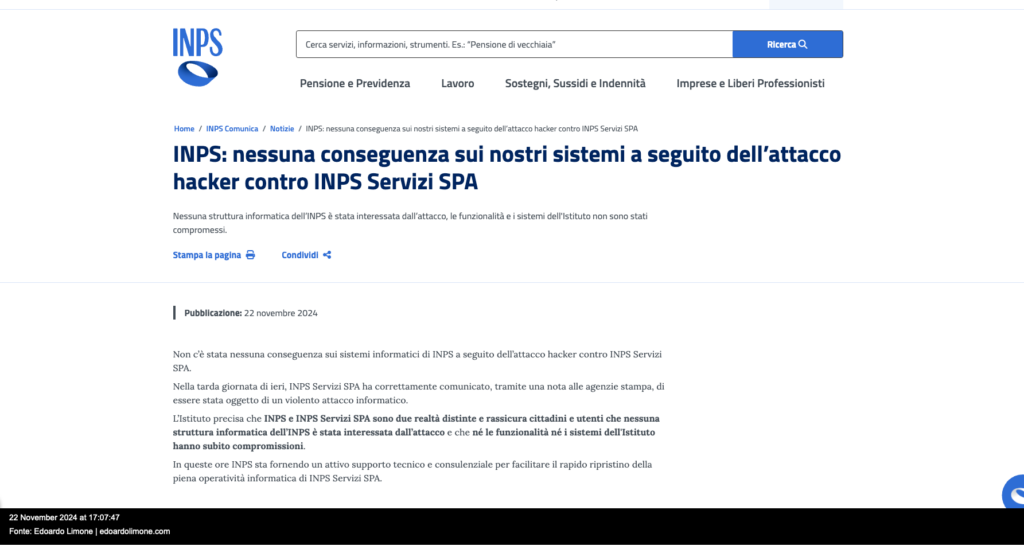

22/11/2024-17:00-INPS pubblica una notizia sull’accaduto

Finalmente sul portale INPS (dopo circa 4 giorni dall’incidente) appare una notizia su quanto accaduto all’azienda INPS Servizi S.p.A. Il testo riportato integralmente afferma quanto segue:

INPS: nessuna conseguenza sui nostri sistemi a seguito dell’attacco hacker contro INPS Servizi SPA

Non c’è stata nessuna conseguenza sui sistemi informatici di INPS a seguito dell’attacco hacker contro INPS Servizi SPA. Nella tarda giornata di ieri, INPS Servizi SPA ha correttamente comunicato, tramite una nota alle agenzie stampa, di essere stata oggetto di un violento attacco informatico. L’Istituto precisa che INPS e INPS Servizi SPA sono due realtà distinte e rassicura cittadini e utenti che nessuna struttura informatica dell’INPS è stata interessata dall’attacco e che né le funzionalità né i sistemi dell’Istituto hanno subito compromissioni. In queste ore INPS sta fornendo un attivo supporto tecnico e consulenziale per facilitare il rapido ripristino della piena operatività informatica di INPS Servizi SPA.

21/11/2024-09:00-Repubblica pubblica la notizia

Alle ore 09:00 non c’è ancora stata una rivendicazione ufficiale dell’attacco contro INPS Servizi S.p.A. ma la notizia è stata ormai diffusa e Repubblica, il 21 Novembre 2024 alle 23:31, pubblica un breve articolo sul caso.

ROMA – “InpsServizi spa (società in house dell’Inps) ha subito un attacco informatico di tipo ransomware che ha portato al blocco di alcuni server, rendendo temporaneamente indisponibili alcuni applicativi gestionali e i dati forniti a propri clienti”. È quanto si legge in una nota dell’Istituto nella quale si precisa che “l’accaduto è stato denunciato prontamente a tutte le autorità competenti”.

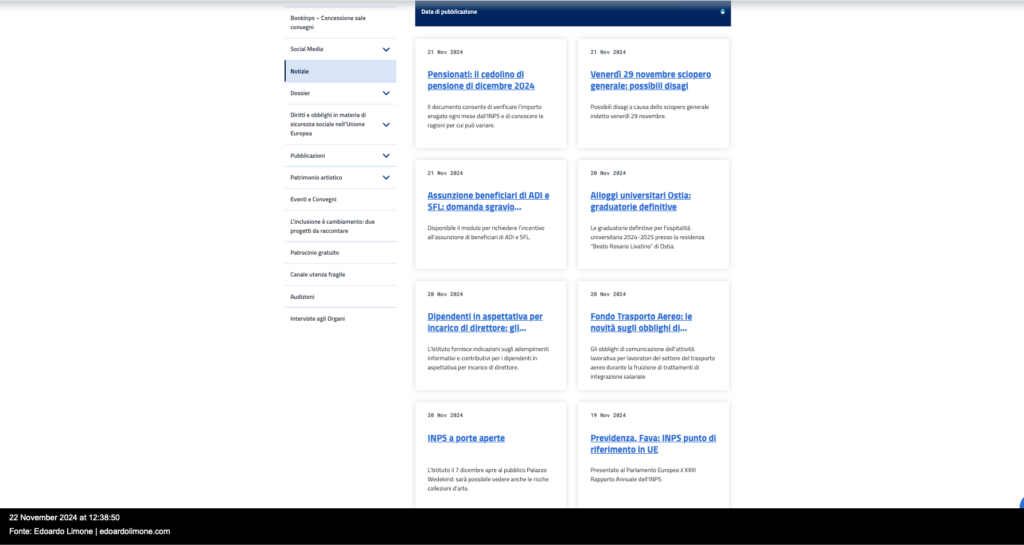

Nel frattempo (ore 12:40) sul sito ufficiale INPS non compaiono notizie in merito nella sezione “News” ed il portale INPS Servizi S.p.A. continua ad essere irraggiungibile.

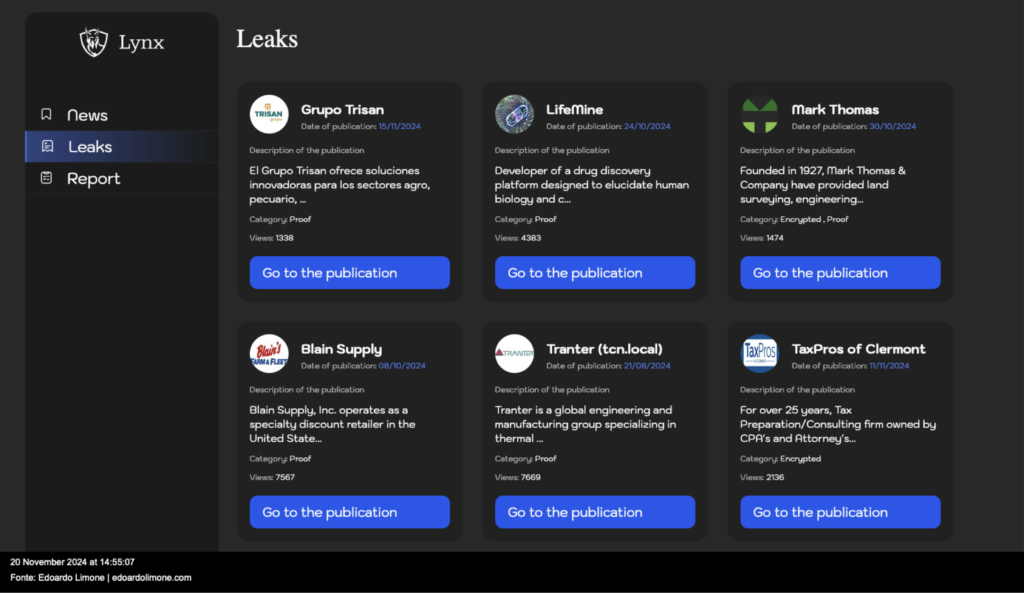

20/11/2024-14:00-Ancora nessuna rivendicazione ufficiale da Lynx

Alle ore 14:00 circa del giorno 20 novembre 2024 Lynx non aveva ancora pubblicato alcun dato su INPS Servizi S.p.A., l’immagine lo dimostra chiaramente.

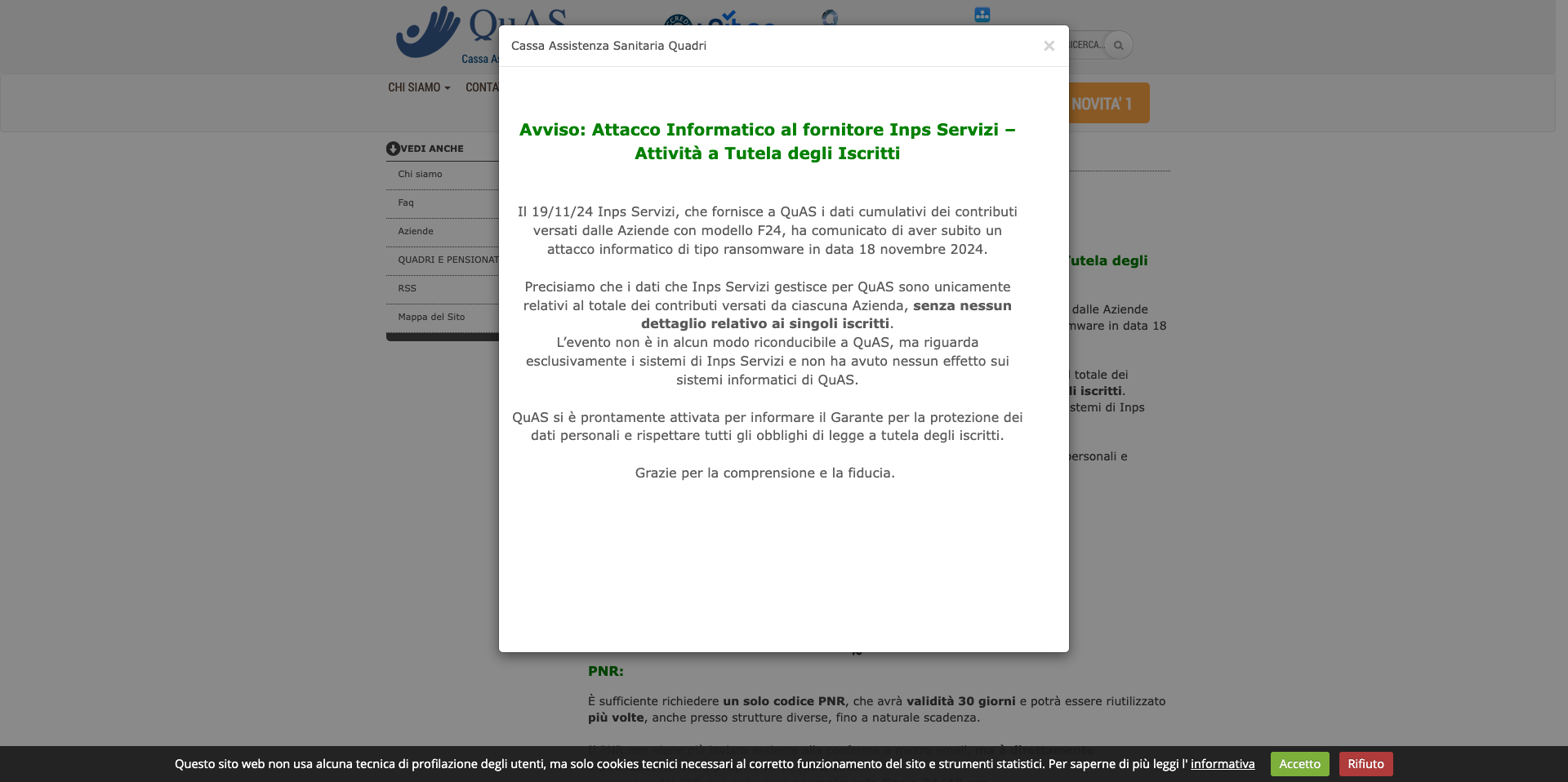

19/11/2024-Conferma del data breach da QuAS

Nonostante non appiano notizie ufficiali nè sul sito di INPS, nè sul portale ufficiale di INPS Servizi S.p.A. (che, invero, nemmeno è online), è stato pubblicato un comunicato da parte di un cliente di INPS Servizi S.p.A. che conferma e circoscrive quanto accaduto.

La notizia, infatti, è stata pubblicata sul portale QuAS (Cassa Assistenza Sanitaria Quadri) di cui INPS Servizi S.p.A. è un fornitore. Il comunicato ufficiale segnalato da Ransomfeed afferma quanto segue.

Avviso: Attacco Informatico al fornitore Inps Servizi – Attività a Tutela degli Iscritti

Il 19/11/24 INPS Servizi, che fornisce a QuAS i dati cumulativi dei contributi versati dalle Aziende con modello F24, ha comunicato di aver subito un attacco informatico di tipo ransomware in data 18 novembre 2024. Precisiamo che i dati che Inps Servizi gestisce per QuAS sono unicamente relativi al totale dei contributi versati da ciascuna Azienda, senza nessun dettaglio relativo ai singoli iscritti.

L’evento non è in alcun modo riconducibile a QuAS, ma riguarda esclusivamente i sistemi di Inps Servizi e non ha avuto nessun effetto sui sistemi informatici di QuAS. QuAS si è prontamente attivata per informare il Garante per la protezione dei dati personali e rispettare tutti gli obblighi di legge a tutela degli iscritti. Grazie per la comprensione e la fiducia.