La NIS 2 sta portando una serie di attività di adeguamento da parte di aziende private e pubbliche amministrazioni, talvolta poco coerenti con la normativa. Cerchiamo di fare alcune riflessioni in merito.

Generalità sul recepimento italiano

La Direttiva Europea NIS 2 (CELEX 2022/2555) è stata recepita dall’Italia dal D. Lgs. 138 del 4 settembre 2024. Il recepimento introduce alcuni cambiamenti sostanziali alla norma, come ad esempio l’Allegato 3 “Amministrazioni centrali, regionali, locali e di altro tipo”, in cui viene esplicitato l’elenco delle P.A. interessate dalla NIS 2. Non è quindi un recepimento diretto e immutato, vi sono stati dei cambiamenti che producono anche alcuni importanti disallineamenti: l’articolo 21 che nel testo europeo contiene gli “Obblighi in materia di misure di gestione dei rischi per la sicurezza informatica“, nel D.Lgs. lo si ritrova all’articolo all’articolo 24. La norma quindi va letta e anche con attenzione perché tra i due testi ci sono differenze rilevanti.

Procedure, non solo tecnica

Il primo errore comune è considerare la NIS 2 una normativa poggiata sugli apparati tecnici; è, invece, una direttiva che pretende l’istituzione dei procedure, politiche e strategie ossia di documenti. Ad affermarlo è proprio l’articolo 24 sopra citato:

a) Politiche di analisi dei rischi…

b) Politiche e procedure per valutare l’efficacia delle misure di gestione dei rischi…

c) Politiche e procedure relative all’uso della crittografia…

d) Politiche di controllo dell’accesso….

Sono queste alcune delle misure di sicurezza e, come è possibile notare, si riferiscono alle modalità di gestione e non ai sistemi informatici. Ciò è normale: la NIS 2 parte dall’assunto (corretto) che il sistema tecnico ci sia ma che possa non esserci una procedura ben definita e aggiornata. Quindi il primo aspetto da considerare sono le procedure e quindi la completezza dei documenti in oggetto.

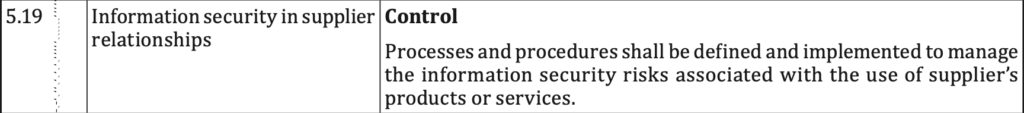

Gestione dei fornitori

L’articolo 24, comma 2, punto d), ci parla della sicurezza della catena di approvvigionamento e questo significa che l’organizzazione può chiedere ai fornitori di comprovare la propria sicurezza attraverso certificazioni, attestazioni di vario tipo e, soprattutto, formalizzando le modalità d’interazione e gestione degli incidenti.

sicurezza della catena di approvvigionamento, compresi aspetti relativi alla sicurezza riguardanti i rapporti tra ciascun soggetto e i suoi diretti fornitori o fornitori di servizi;

Questo ultimo aspetto è sempre molto trascurato: la NIS 2 richiede che vi sia una revisione dei contratti di fornitura per capire se questi siano dotati dei corretti livelli di servizio, delle procedure da attuare per la gestione degli incidenti informatici, delle modalità di comunicazione da ambo due le parti. La formalizzazione di questi accordi (non è detto che si tratti di contratti), spesso, è parzialmente carente all’interno della contrattualistica.

È una aspetto molto importante per evitare, ad esempio, che il fornitore non comunichi di essere stato vittima di un data breach esponendo, a sua volta, anche l’ecosistema IT dell’organizzazione cliente. D’altro canto, però, questo significa anche che le organizzazioni che si avvalgono di fornitori facciano controlli sulla solidità del soggetto che intendono assumere e che continuino ad operare verifiche cicliche al fine di saggiare e garantire la buona condotta anche nel corso della vita contrattuale del fornitore. Questo punto, pertanto, stabilisce l’obbligo di controllo ex-ante, in fieri ma anche di procedure di regolamentazione formalizzate per la gestione degli incidenti e per la corretta comunicazione verso i soggetti coinvolti. Anche la chiusura dei rapporti con il fornitore deve avvenire in modo corretto, con la chiusura degli account e la cessazione dei rapporti tra organizzazione e cliente.

Corsa agli standard

Quando un’azienda sceglie di adottare uno standard (ad esempio la ISO 27001 o i CSC), dovrebbe farsi alcune domande sulla sua sostenibilità. La NIS 2 è un adempimento costante, così come è costante il mantenimento delle misure di sicurezza degli standard. Il percorso di certificazione può essere lungo e complesso e nella maggior parte dei casi raramente osservato. Non è quindi un bollino da esporre, in quanto agganciato a misure e procedure che devono essere mantenute nel tempo. La scelta di uno standard compatibile con la NIS 2 è un’attività che deve essere quindi svolta con molta attenzione.

La P.A. italiana, tra l’altro, è già obbligata a rispondere a requisiti di sicurezza che, in molti casi, sono definiti all’interno dell’ormai quasi dimenticata (ma comunque obbligatoria) Circolare 2/2017 di AgID recante le “Misure Minime di Sicurezza ICT per la Pubblica Amministrazione” e basata sui celebri Critical Security Controls del CIS.

L’atteggiamento sbagliato

L’atteggiamento più errato in termini di adozione della Direttiva NIS 2 è proprio quello di minimizzarne le conseguenze. Innanzitutto perché il recepimento italiano della NIS 2 è di ampio respiro e include sostanzialmente tutti i soggetti pubblici e buona parte delle organizzazioni private. In secondo luogo perché, in caso d’ispezione, vi sarebbe una concatenazione di mancanze che non riguarderebbero solo le prescrizioni della NIS 2 ma, che nel pubblico, potrebbero riguardare anche altre norme. Spesso ci si concentra sulla famosa e recente Legge 90/2024 “Disposizioni in materia di rafforzamento della cybersicurezza nazionale e di reati informatici” ignorando le altre normative, talvolta anche più tecniche.

È quindi un colossale errore quello di minimizzare o trascurare l’aderenza alla NIS 2 perché le non conformità potrebbero estendersi anche ad altre normative aggravando la posizione del soggetto in fase ispettiva.

Il disorientamento iniziale

Se le aziende non hanno mai compiuto un processo di adozione sano delle misure di sicurezza, è chiaro che la Direttiva NIS 2 gli apparirà come una montagna insormontabile, fatta di obblighi “strani” e di minacce di sanzioni. Tuttavia va chiarito che questa impressione è falsa: l’attività di adozione della NIS 2 è perseguibile con un po’ di fatica ma certamente senza alcuna impossibilità. Richiede l’istituzione di processi, l’individuazione di ruoli e responsabilità ma non è impossibile. Al contrario può aiutare ad identificare meglio le responsabilità nei rapporti con il fornitore e nel minimizzare le conseguenze in caso d’incidente. Parte del disorientamento è dovuto alla mancata lettura della norma e alla interazione tra questa e le altre normative del settore. Un’altra motivazione di disorientamento comune è dovuta dalla scarsa interazione tra i reparti interni dell’organizzazione: istituire una procedura efficace significa coinvolgere più settori aziendali e questo accade raramente. Il risultato è quindi un decadimento graduale dell’efficacia di eventuali sistemi di sicurezza, con conseguente rischio di data breach e provvedimenti.

Conclusione

Innanzitutto sposare la NIS 2 è possibile e non richiede “salti mortali” o complesse operazioni finanziarie ma la capacità di adottare procedure che siano poi mantenute nel tempo. In secondo luogo è chiaro che la normativa deve essere letta nella sua interezza, ci sono molte norme che fanno riferimento alla regolamento del mercato interno europeo che richiedono attenzione per capire bene il perimetro di applicazione della Direttiva. In definitiva la NIS 2 pone i soggetti davanti ad un bivio, una strada porta verso una reale adozione mentre l’altra ad un’adozione di facciata. Il tempo sarà il fattore che determinerà quale delle due strade sarà stata intrapresa: non è difficile sposare politiche di cybersecurity ma lo è mantenerle nel tempo. Richiede disciplina ed un etica a cui spesso si preferisce rinunciare per comodità e semplicità.

Un nome diverso: una questione di forma

Infine una curiosità legata al nome: ai più attenti non sarà sfuggito che in molti testi si parla indistintamente di NIS2 (senza spazio) e NIS 2 (con lo spazio), ma qual è la forma corretta? La Direttiva Europea (CELEX UE 2022/2555) riporta il seguente testo nel titolo:

relativa a misure per un livello comune elevato di cibersicurezza nell’Unione, recante modifica del regolamento (UE) n. 910/2014 e della direttiva (UE) 2018/1972 e che abroga la direttiva (UE) 2016/1148 (direttiva NIS 2)

Come è possibile notare il testo originario presenta l’acronimo NIS 2 (NIS-spazio-2), però nel D.Lgs. di recepimento si legge:

SCHEMA DI DECRETO LEGISLATIVO DI RECEPIMENTO DELLA NIS2

Non risultano esserci occorrenze con lo spazio e quindi, dovendo fare riferimento all’attuazione italiana, si può scrivere NIS2 senza spazio.