Il 17 ottobre l’Italia recepirà la Direttiva NIS 2 (CELEX UE 2022/2555) e l’aspettativa che ruota intorno a questa direttiva fa sorgere un dubbio: la Direttiva avrà una sua reale utilità o siamo entrati (ormai da tempo) in una spirale di normazione compulsiva?

La questione intorno alla NIS 2

L’Europa ha la necessità di mettere al sicuro le infrastrutture tecnologiche che quotidianamente garantiscono milioni di transazioni informatiche e che soffrono di moltissime problematiche tra cui l’essere composte per lo più da sistemi creati e distribuiti da paesi non europei. Questo diventa chiaramente un problema quando iniziano a scoppiare guerre e inizia a diffondersi una certa instabilità geopolitica. In questo momento l’Europa sta assistendo al conflitto tra Russia e Ucraina scoppiato nel 2022 e al conflitto che vede coinvolto il Medio Oriente (Israele, Libano, Iran,…). Insomma, l’Europa è in una situazione geopolitica molto particolare ed è in questa situazione che la NIS 2 sarà recepita dall’Italia il prossimo 17 ottobre. In molti si domandano se ci fosse davvero bisogno di una NIS 2: la prima direttiva NIS era del 2016 ed è stata abrogata proprio per far posto alla sua evoluzione perché, si legge nel testo, “ha rivelato carenze intrinseche che le impediscono di affrontare efficacemente le sfide attuali ed emergenti in materia di cibersicurezza“. Ci si aspetta quindi che la NIS 2 proietti l’Europa in un contesto di cibersicurezza moderno, nuovo, adeguato allo scenario geopolitico e che stabilisca rigidi criteri da osservare e far rispettare con regolarità ma si sa che spesso le aspettative vengono tradite.

Utilità o normazione compulsiva?

All’interno della NIS 2 è presente un articolo che, più degli altri, ha suscitato l’attenzione dei lettori: è l’articolo 21 che contiene le principali misure di protezione a cui devono fare riferimento i soggetti interessati dalla Direttiva. È proprio l’articolo 21, tuttavia, a rappresentare il primo paradosso della Direttiva; per chi è abituato a considerare la sicurezza informatica un requisito normale a cui fare riferimento, la NIS 2 non introduce alcuna novità realmente interessante ma ripropone concetti e argomentazioni vecchie di decenni che, semplicemente, non vengono osservati. Facciamo alcuni esempi per capirci.

L’articolo 21 punto d) parla di “sicurezza della catena di approvvigionamento, compresi aspetti relativi alla sicurezza riguardanti i rapporti tra ciascun soggetto e i suoi diretti fornitori o fornitori di servizi” quella che comunemente viene chiamata rete dei fornitori o con il nome straniero supply chain. La NIS 2 stabilisce l’obbligo di verificare le credenziali di sicurezza dei fornitori, azione che viene già fatta normalmente dalle aziende abituate a prendere seriamente il contesto della sicurezza informatica (e non solo informatica). Il controllo dei fornitori è necessario per evitare problemi ed interruzioni nell’erogazione dei servizi, con conseguenti ripercussioni sugli aspetti finanziari e di reputazione dell’azienda. Tale controllo viene eseguito verificando la solidità finanziaria, le partnership, i bilanci pubblici, ricercando informazioni nel dark web che possano coinvolgere il fornitore. Sono attività normali nella conduzione aziendale e molte aziende sono già solite verificare la reputazione e la credibilità dei loro fornitori.

L’articolo 21 punto j) parla di “uso di soluzioni di autenticazione a più fattori o di autenticazione continua” meccanismi che dovrebbero essere già abitualmente utilizzati dai soggetti che hanno una visione normale della sicurezza informatica: i recenti provvedimenti del Garante per la Protezione dei Dati hanno, di fatto, notato la presenza o l’assenza di tale misura di sicurezza. Il provvedimento che ha interessato l’ASL Napoli 3 Sud (n. 9941232), ad esempio, riporta quanto segue: “a far data dalla notificazione conclusiva del sinistro privacy occorso, l’ente ha efficacemente adottato l’autenticazione multi-fattore per le connessioni VPN“. L’autenticazione multi-fattore è presente da anni su tutti i principali standard operativi del mondo e viene semplicemente ignorata per ragioni di indolenza e negligenza.

L’articolo 21 punto g) parla di “pratiche di igiene informatica di base e formazione in materia di cibersicurezza” che sono ampiamente introdotte ed utilizzate in molte aziende che, ad esempio, offrono assistenza tecnico-informatica o maneggiano dati e dispositivi del cliente e per questo devono fare maggiore attenzione. In molte aziende il personale interno viene formato in merito alle ultime minacce attraverso corsi, newsletter, etc… Tuttavia è noto che altrettanto spesso la formazione diviene solo un punto da smarcare tra le cose da fare per essere compliant; un esempio? Il GDPR all’articolo 29 “Il responsabile del trattamento, o chiunque agisca sotto la sua autorità o sotto quella del titolare del trattamento, che abbia accesso a dati personali non può trattare tali dati se non è istruito in tal senso dal titolare del trattamento, salvo che lo richieda il diritto dell’Unione o degli Stati membri“. ma sovente si trova personale non realmente qualificato nonostante i numerosi corsi di formazione a cui è stato sottoposto.

Si potrebbe andare avanti con gli altri aspetti della Direttiva e alcuni saranno riportati anche di seguito ma volendo fare una critica al testo della Direttiva, si potrebbe affermare che non c’è una reale novità nei confronti di queste misure e questo fa sorgere la domanda su quanto sia realmente innovativa la NIS 2 e di quanto ce ne sia bisogno. Perché, se da una parte è vero che continuiamo ad avere casi di data breach anche provenienti dalla catena dei fornitori (come il caso di giugno 2024 con la ASST Rhodense), è altrettanto vero che non sarà l’ennesima Direttiva a risolvere il problema. Abbiamo normative generali, normative specifiche, normative europee, normative nazionali ma probabilmente non abbiamo un giusto numero di controlli e di sanzioni. Si consideri quanto accaduto nel maggio 2022, quando l’ACN presentò la Strategia Italiana per la Cibersicurezza. In quell’occasione:

Qualcuno tra i giornalisti ha chiesto se siano pronte sanzioni per chi non si allinea alla nuova strategia e questo è stato confermato sia da Gabrielli che da Baldoni, specificando che queste sanzioni saranno anche più “pesanti” rispetto a quelle precedenti. Tuttavia è stato chiarito che l’atteggiamento non sarà punitivo e intimidatorio ma di affiancamento e di accompagnamento ad una trasformazione della sicurezza informatica per gli enti che non sono pronti. Obiettivamente è un atteggiamento solo parzialmente condivisibile: dal 31/12/2017 (data in cui è entrata in vigore la Circolare 2/2017 di AgID) ben poche realtà pubbliche si sono adoperate per adottarle. Sono passati oltre 4 anni, un periodo sufficiente per essere comprensivi e “accompagnare” le P.A. più lente nel cambiamento. Bisogna considerare, tra l’altro, che le più virtuose non si sono viste riconoscere alcun vantaggio dalla loro tempestiva reazione ma hanno constatato come le meno virtuose siano state ignorate nella loro staticità.

Continuiamo a normare senza effettuare adeguati controlli per recuperare situazioni di palese negligenza come accaduto negli ultimi data breach in cui alcune strutture pubbliche continuano a gestire le credenziali di accesso a sistemi e servizi su file “.txt”. Continuiamo a normare introducendo vincoli, misure, obblighi ma la sensazione è che non ci siano le verifiche necessarie a far rispettare tali vincoli e a volte viene il dubbio che si possa trattare di compulsione normativa.

È compulsione normativa?

È compulsione normativa perché da oltre dieci anni l’informatica sposa standard che prevedono regole di igiene informatica, che prevedono l’impiego della crittografia, che prevedono standard di sicurezza elevati come l’autenticazione multi-fattore, che prevedono politiche di backup, disaster recovery e contintinuità operativa. Standard che prevedono la gestione del controllo accessi, la verifica dei fornitori, la tutela dei dati personali tramite analisi dei rischi, valutazioni d’impatto, vulnerability assessment e penetration test ma allora, se già esistono norme che prevedono tutto questo, che bisogno c’era di produrre anche una NIS 2? Non sarebbe bastato far rispettare ciò che c’è già? E ancora, se già non si è in grado di condurre sufficienti controlli per il rispetto della normativa vigente, come si farà a controllare quella ulteriormente aggiunta?

Alcuni esempi

Per obbligo di legge le Pubbliche Amministrazioni devono sposare la Circolare 2/2017 recanti le “Misure Minime di Sicurezza ICT per la Pubblica Amministrazione”. Tali misure sono una rielaborazione dei Critical Security Control in versione 6 (in questo sito sono state analizzate ampiamente) e tale versione è ferma al 2016. Ad agosto 2024 è stata introdotta la versione 8.1: non sarebbe stato più adeguato aggiornare le Misure Minime di sicurezza dalla versione 6 alla nuova versione 8.1? Forse qualcuno può pensare che tali norme non abbiano la freschezza della NIS 2, che siano carenti di qualcosa e allora giova fare qualche esempio in merito.

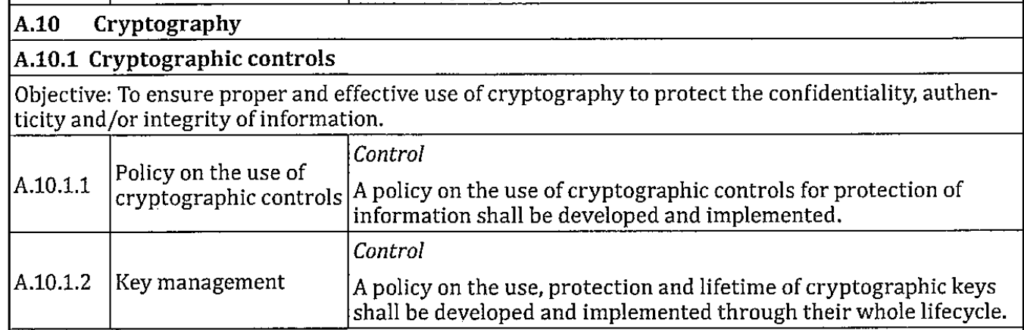

Prendiamo come primo esempio l’impiego della cifratura, argomento molto discusso della NIS 2 ma già ampiamente previsto come obbligo dal 2016 per le P.A.. La regola 10.3.1 della Circolare 2/2017 afferma la necessità di “Assicurare la riservatezza delle informazioni contenute nelle copie di sicurezza mediante adeguata protezione fisica dei supporti ovvero mediante cifratura. La codifica effettuata prima della trasmissione consente la remotizzazione del backup anche nel cloud“. Se riteniamo la Circolare 2/2017 un esempio troppo ristretto, possiamo fare affidamento su uno degli standard più importanti al mondo. La ISO 27001, da oltre un decennio include la regola 8.24: “Devono essere definite e attuate norme per l’uso efficace della crittografia, compresa la gestione delle chiavi crittografiche.” Ad esempio nella ISO 27001 del 2013 (seconda edizione) i controlli erano ugualmente presenti.

Prendiamo come secondo esempio l’autenticazione multi fattore, sappiamo che la NIS 2 richiede l’impiego di tale tecnologia ma anche questa adozione non è una novità: basti pensare alla regola 5.6.1 della Circolare 2/2017 che impone di “Utilizzare sistemi di autenticazione a più fattori per tutti gli accessi amministrativi, inclusi gli accessi di amministrazione di dominio. L’autenticazione a più fattori può utilizzare diverse tecnologie, quali smart card, certificati digitali, one time password (OTP), token, biometria ed altri analoghi sistemi.“. In tal senso la ISO 27001 dà un contributo più generico ma comunque importante; la regola 8.05 riguardante l’autenticazione sicura afferma che “Le tecnologie e le procedure di autenticazione sicure sono attuate sulla base delle restrizioni di accesso alle informazioni e della politica tematica specifica in materia di controllo degli accessi“. Tale regola era prevista anche nella versione 2013 della stessa norma (controllo A.9.4.2) anche se in una forma più generica ma ugualmente significativa.

Senza contare che nel settore bancario, ad esempio, l’accesso ad un pagamento elettronico richiede l’autenticazione a due fattori dal dal 31 dicembre 2020, secondo quanto stabilito dalla Direttiva dei Sistemi di Pagamento (PSD2, Direttiva EU 2015/2366) attraverso verifiche multiple:

- “Something you know”, qualcosa che conosce solo il cliente (password, PIN, etc.)

- “Something you have”, qualcosa che possiede solo il cliente (smartphone, token bancario, etc.)

- “Something you are”, qualcosa che identifica univocamente il cliente (riconoscimento facciale, impronta digitale, etc.)

Si prenda un terzo esempio: l’utilizzo della crittografia: la NIS 2 afferma l’importanza di adottare “politiche e procedure relative all’uso della crittografia e, se del caso, della cifratura“, è forse questa una novità? Anche in questo caso si potrebbe citare la Circolare 2/2017 che da oltre cinque anni prevede la regola 8.24: “Devono essere definite e attuate norme per l’uso efficace della crittografia, compresa la gestione delle chiavi crittografiche.“

Si prenda un quarto esempio in merito alla sicurezza della catena di fornitura. La NIS 2 è stata considerata da molti innovativa per aver affrontato questo tema, ignorando che la ISO 27001 prevede da anni il controllo 5.19: “Devono essere definiti e implementati processi e procedure per gestire i rischi per la sicurezza delle informazioni associati all’uso dei prodotti o servizi del fornitore.“

Ha senso normare in questo modo?

È questa la freschezza, la novità di cui c’è bisogno e che ci viene offerta dalla NIS 2? Vale la pena domandarselo, soprattutto quando abbiamo un quadro normativo su cui insistono già vari tipi di norme, ad esempio il testo del GDPR per la parte di trattamento dei dati personali, la Circolare 2/2017 per la pubblica amministrazione. Insomma la NIS 2, che è una direttiva europea, per molti versi si sovrappone a quanto già è in essere, ed è quindi ragionevole ritenere che esista una eccedenza di norme con numerose sovrapposizioni.

È bene ripetere un concetto: il problema non è solo la “produzione normativa” ma la mancanza del rispetto delle stesse. Chi si occupa di cybersecurity conosce bene gli scarsi provvedimenti che hanno seguito il GDPR e lo stato di molte infrastrutture tecnologiche pubbliche e private, ben lontane dall’essere rispondenti ad una qualsiasi norma citata sopra. Lo “spauracchio” delle sanzioni, che nel lontano 2016 alimentava le intenzioni di mettersi in regola, è ormai un ricordo a cui non crede quasi più nessuno. Sono passati otto anni e abbiamo data center che perdono dati senza alcun controllo, difficoltà di ripristino, incapacità di amministrare i dati, spesso si leggono comunicazioni pubbliche di enti che affermano di non sapere quali dati sono andati perduti a seguito di un data breach. Niente di tutto questo si risolve aggiungendo una norma, l’ennesima, al panorama di quelle già esistenti.

Conclusioni

La NIS 2 è un testo importante ma che non aggiunge molto allo scenario esistente, soprattutto per chi in questi anni ha investito nella sicurezza informatica con serietà e competenza. Le aziende che hanno sposato seriamente standard come l’ISO 27001, hanno da tempo raggiunto livelli che la NIS 2 scalfisce appena. Il rischio è che tale Direttiva rischi di divenire l’ennesimo “prodotto normativo” di poca utilità per coloro che da anni hanno abbandonato lo stato di gestione dei loro sistemi informatici, tralasciando meccanismi di manutenzione e ammodernamento che non dovrebbero essere opzionali, bensì obbligatori e fondamentali soprattutto per la corretta tutela dei dati.