La situazione allarmante che si sta delineando in Ucraina a seguito dell’invasione Russa sta preoccupando l’Europa sotto molti punti di vista ed uno di questi è la sicurezza informatica.

Stando a quanto riportato da Franco Gabrielli sottosegretario con delega ai Servizi, la Russia potrebbe attaccare l’Italia con un virus informatico già identificato e ritenuto particolarmente efficace. Per questo motivo Roberto Baldoni, a capo dell’Agenzia per la cybersicurezza, ha innalzato il livello di allerta al massimo al fine di tutelare il più possibile i confini digitali nazionali e le infrastrutture più rilevanti.

La situazione è comunque molto complessa e l’Italia ha numerose pubbliche amministrazioni non adeguatamente protette a causa anche dell’inosservanza della Circolare 2/2017 di AgID, concernente le misure minime di sicurezza ICT per la P.A. Tali controlli di sicurezza, che hanno un’origine internazionale e sono stati adattati da AgID alle esigenze della P.A., si integrano perfettamente nel contesto della sicurezza nazionale (Framework Nazionale di Sicurezza Cibernetica FNSC).

La P.A. nazionale, tuttavia, soffre di molte carenze dal punto di vista organizzativo-infrastrutturale: l’assenza di procedure formalizzate, la scarsa cultura in termini di sicurezza informatica, rendono la situazione particolarmente delicata.

La faccenda delle criptovalute

In un articolo molto chiaro di Punto Informatico viene chiarito che:

La Russia sfrutterà la tecnologia delle criptovalute e dell’economia digitale per aggirare le sanzioni. Il metodo per attenuare alcuni dei peggiori effetti è già pronto. Il Paese potrebbe fare accordi con chiunque nel mondo è disposto a trattare con loro attraverso le criptovalute. L’obiettivo è quello di sfruttarle per aggirare i controlli su cui fanno affidamento i governi per bloccare il trasferimento di denaro delle banche.

Fonte: Punto Informatico (LINK)

In effetti in queste ore si legge e si discute in merito alle pesanti sanzioni economiche che l’Europa e gli Stati Uniti vorrebbero imporre alla Russia per aver ignorato i tentativi di dialogo e aver proceduto con l’offensiva. L’impiego delle criptovalute sarebbe sostenibile per la Russia che da anni si adopera per sviluppare un comparto cyber molto efficiente.

La situazione italiana, cosa devono fare le P.A.?

Le misure sono necessarie a tutte le P.A. e le aziende private che possono avere “infrastrutture ICT interconnesse con il cyberspazio ucraino, con particolare riferimento ad enti, organizzazioni ed aziende che intrattengono rapporti con soggetti ucraini e con i quali siano in essere interconnessioni telematiche”. Per le P.A. l’adozione è obbligatoria in quanto è obbligatoria l’adozione della Circolare 2/2017 di AgID che, se ben implementata, garantisce un adeguato livello di protezione.

Il CSIRT ha pubblicato un avviso sul suo sito piuttosto eloquente solo a giudicare l’immagine di copertina. All’interno dell’avviso si fa riferimento ad una serie di azioni da intraprendere urgentemente per mitigare il rischio informatico. Queste azioni sono state pubblicate il 14 febbraio 2022 e le trovate a questo indirizzo. Sono state creati due gruppi di misure: il primo gruppo contiene misure/organizzativo procedurali, il secondo gruppo contiene misure tecniche.

In merito al malware HermeticWiper

Aspetti generali

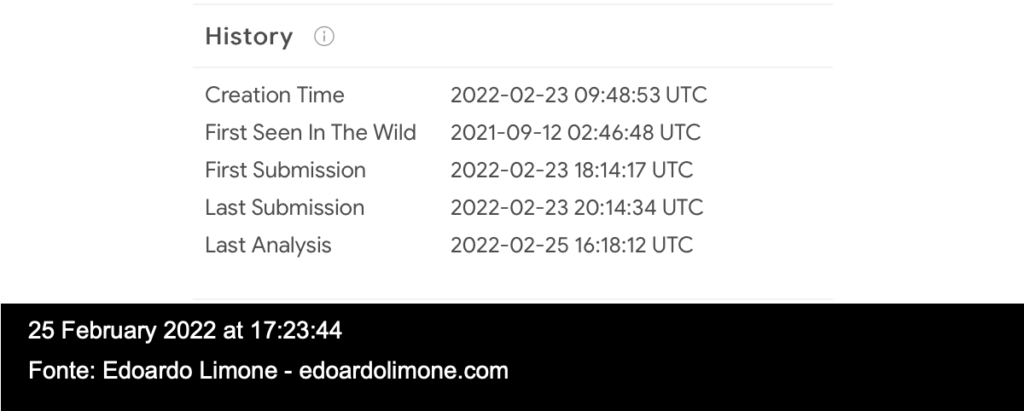

Il malware oggetto di analisi e di informativa si chiama HermeticWiper ed ha lo scopo di cancellare i dati su disco agendo direttamente sul partizionamento dei dischi. Per svolgere questa attività il malware sfrutta un driver di gestione partizioni "benigno" denominato empntdrv.sys. Il virus è stato analizzato nel gennaio 2022 e la IBM Security X-Force riporta che tale malware non è il primo della categoria wiper. In realtà, stando alla banca dati di VirusTotal, la prima volta che la firma 1bc44eef75779e3ca1eefb8ff5a64807dbc942b1e4a2672d77b9f6928d292591è stata vista risale al 12 settembre 2021.

Modus operandi

In sintesi il malware si installa all'interno del sistema e ottiene gradualmente privilegi prima di lettura e poi di scrittura. In un primo momento verifica la versione del sistema operativo sulla base e poi agisce in base ad essa. La disattivazione dei dump di arresto anomalo e della Volume Shadow Service è una naturale conseguenza per poter agire e massimizzare i risultati. Sono interessati dalla corruzione partizioni FAT, NTFS e le Master File Table (MFT). Il CSIRT ha chiarito alcuni dettagli importanti del malware di cui si parla su varie testate internazionali e sulle agenzie governative.

risulta essere stato distribuito un malware di tipo “wiper” le cui peculiarità consistono nel distruggere intenzionalmente i dati presenti su un dispositivo al fine di renderli irrecuperabili, minando il corretto funzionamento sistema operativo in esecuzione.

Fonte: CSIRT (LINK)

Un ulteriore aggiornamento importante fornito dal CSIRT spiega che

Si allegano ulteriori indicatori di compromissione pubblicati dalla società di sicurezza Symantec e indicatori comportamentali (non malevoli). In merito a questi ultimi indicatori, si evidenzia che HermeticWiper, per effettuare l'operazione di data wiping, utilizza disk driver legittimi di EaseUS Partition Manager, un software lecito di gestione dei dischi. Tali driver sono presenti in forma compressa all'interno delle risorse del malware stesso, e dopo essere stati estratti e decompressi, sono rilasciati sul disco con estensione ".sys".

Fonte: CSIRT (LINK)

Mitigazioni

L'implementazione delle contromisure del CSIRT dovrebbero essere affiancate da sistemi per l'individuazione ed il blocco delle modifiche indesiderate del registro di sistema e dei servizi associati. Predisporre backup in offline è fondamentale per evitare la perdita di dati tramite trasmissione e corruzione. È importante che i lettori di questa pagina, interessati dalle contromisure del CSIRT, si mantengano aggiornati sul portale ufficiale.

Di seguito ci sono alcune delle firme (hash-256) del malware sono riportate di seguito secondo quanto documentato dal CSIRT

1bc44eef75779e3ca1eefb8ff5a64807dbc942b1e4a2672d77b9f6928d292591 a64c3e0522fad787b95bfb6a30c3aed1b5786e69e88e023c062ec7e5cebf4d3e 4dc13bb83a16d4ff9865a51b3e4d24112327c526c1392e14d56f20d6f4eaf382 2c10b2ec0b995b88c27d141d6f7b14d6b8177c52818687e4ff8e6ecf53adf5bf 3c557727953a8f6b4788984464fb77741b821991acbf5e746aebdd02615b1767 92b9198b4aed95932db029236cb8879a01c73494b545bcacb1ed40596d56990c 06086c1da4590dcc7f1e10a6be3431e1166286a9e7761f2de9de79d7fda9c397

Per avere informazioni più complete consiglio di cliccare qui.

Altre sorgenti di rischio

Nel bollettino AL04/220225/CSIRT-ITA viene confermato che le piattaforme di messaggistica DISCORD e TRELLO sono a rischio.

Ricercatori di sicurezza hanno evidenziato nuove attività malevole perpetrate attraverso le note piattaforme di messaggistica istantanea Discord e Trello al fine di distribuire link verso risorse contenenti file malevoli.

Conclusioni

La Russia, infatti, ha dato ospitalità ai maggiori collettivi hacker conosciuti negli ultimi anni. Uno tra tutti è stato il gruppo REvil, del quale probabilmente si è avvalso anche internamente. Non è storia nuova a dire il vero: nel 2017 si parlò di Alisa, l'hacker russa che Putin avrebbe utilizzato in un'offensiva contro gli Stati Uniti.

Non è quindi una novità che la Russia sia avvezza all'utilizzo della minaccia cyber e ne consegue che l'Europa e gli Stati Uniti, siano ben al corrente della sua capacità offensiva. Ricorderete anche l'episodio di manipolazione delle elezioni presidenziali del 2016, di cui scrivemmo e discutemmo ampiamente.

L'Europa, con la creazione del perimetro cibernetico europeo, ha tentato di proteggersi da potenziali aggressioni ma tale perimetro per funzionare ha bisogno del contributo di tutti i paesi membri. L'Italia, dal canto suo, rischia di avere numerose falle di sicurezza che, benché non critiche, possono comunque concorrere a creare scenari di interruzione nella continuità operativa di soggetti pubblici quali comuni, ospedali, regioni.