Un’estate all’insegna di tanti record, non tutti memorabili a dire il vero perchè tra questi c’è anche quello legato ai ransomware.

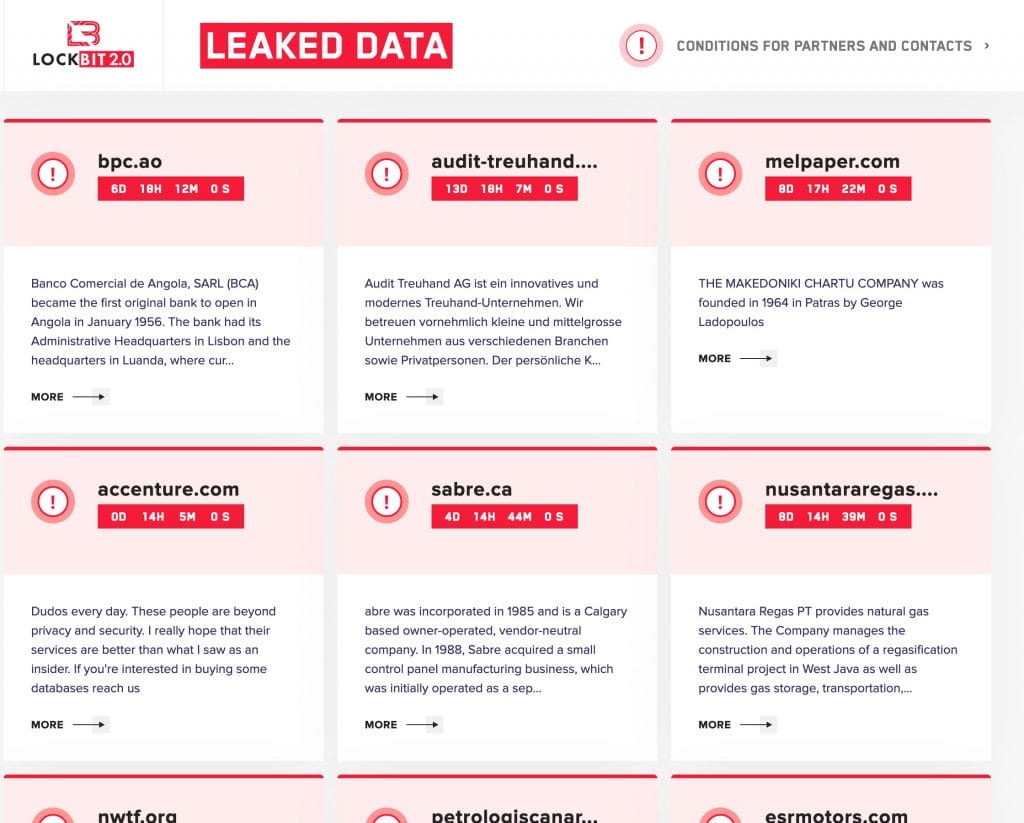

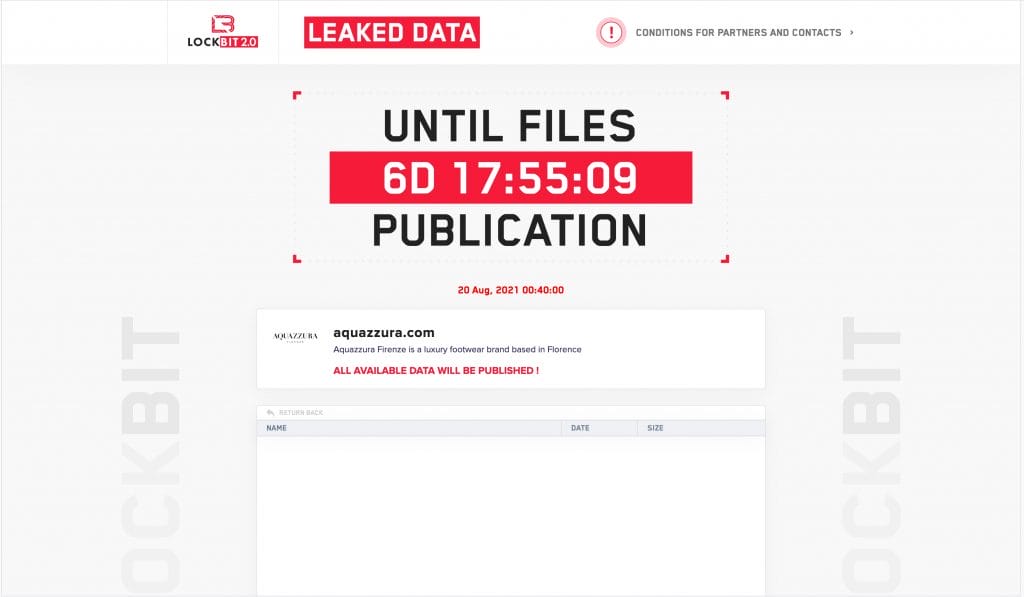

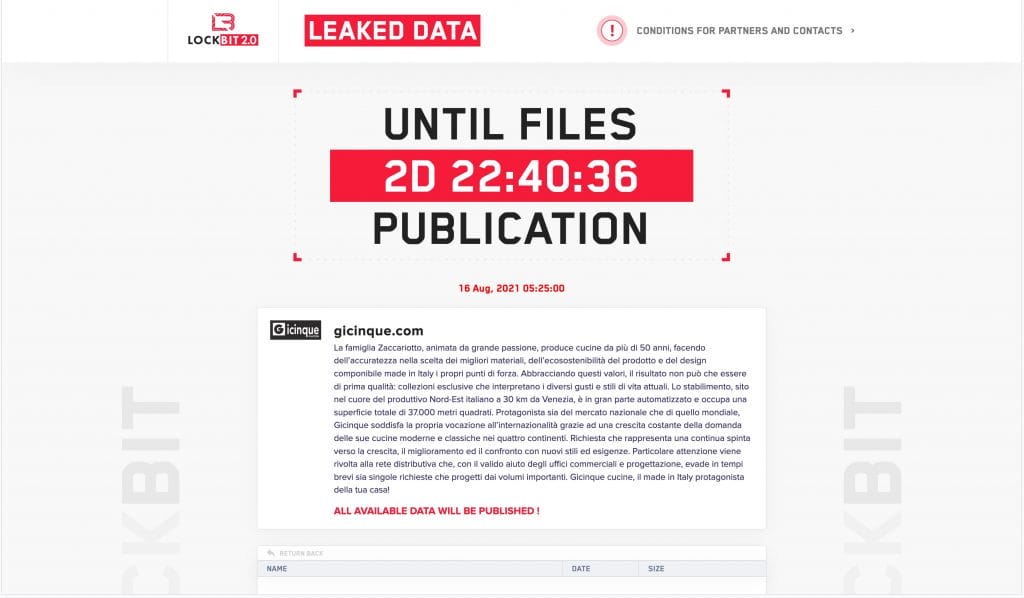

È una lotta impari quella che si stringe attorno alla vittima di un ransomware; da una parte c’è il conto alla rovescia per la pubblicazione di documenti riservati e dall’altra la consapevolezza di non aver fatto abbastanza per tutelare i dati. In alcuni casi c’è anche lo spettro del sabotaggio, con la collaborazione del personale interno all’azienda e poi c’è il risvolto legato agli impatti del data breach sugli utenti finali.

Criminalità organizzata

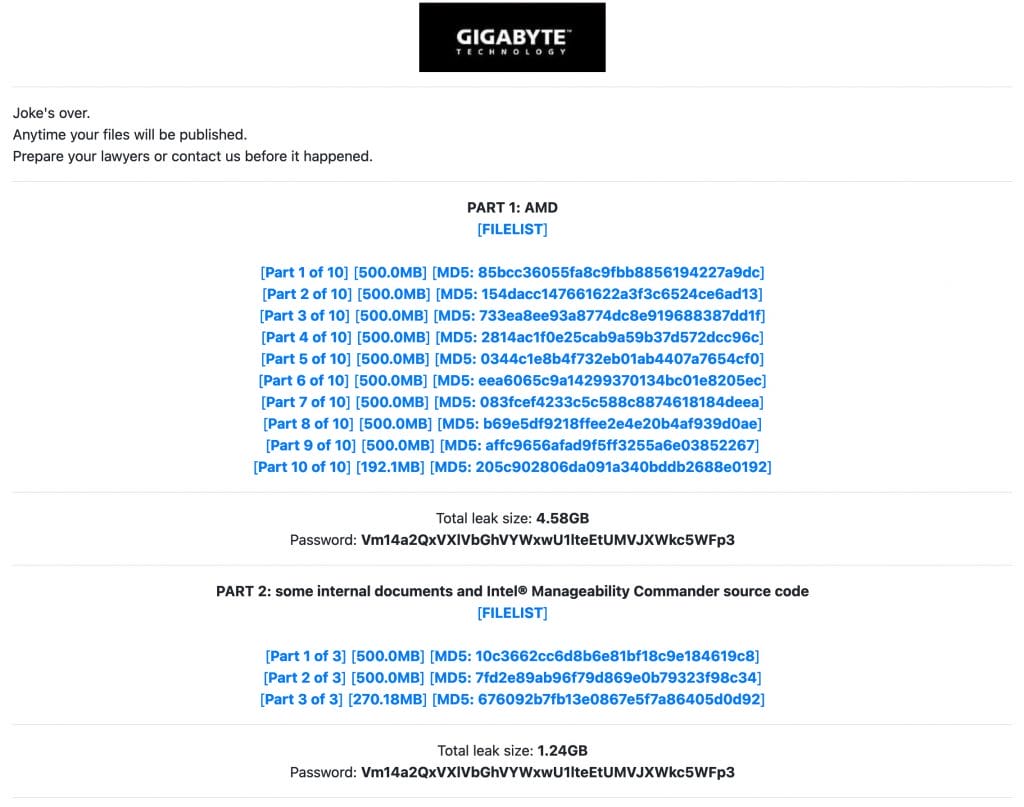

È importante ribadire il concetto che questi hacker non sono soggetti che agiscono singolarmente, ma gruppi di criminali molto ben organizzati. Sottovalutare la struttura che questi gruppi possono assumere e le relative reti di contatti, sarebbe un errore madornale: approfondendo questo concetto è necessario specificare che in molti casi il gruppo criminale che ruba le credenziali, le rivende a quello che eseguirà l’attacco. In alcuni casi i giri di compravendita possono ripetersi 2-3 volte: chi ruba le credenziali può venderle a qualcuno che, a sua volta, può ulteriormente venderle a gruppi più specializzati e/o interessati, ad un prezzo maggiorato e farci profitto.

Il pagamento del riscatto e la cultura della sicurezza

C’è indignazione per quanto successo alla Regione Lazio: in molti credono che il riscatto sia stato pagato perchè ci sarebbero troppe incongruenze nella storia. Una tra tutte riguarda il fatto che, secondo quanto è noto al momento, l’esfiltrazione dei dati non c’è stata ed il riscatto non è stato pagato, ma ciò è profondamente difforme dal modus operandi del gruppo di cyber criminali. Modus operandi osservato scrupolosamente per tutte le altre vittime di dello stesso ransomware, ad eccezione della Regione Lazio. C’è da dire che, in linea generale, il riscatto non garantisce lo sblocco di tutti i file, né che non vi saranno future ritorsioni, né che i cybercriminali non pubblichino ugualmente i dati esfiltrati (qualora vi sia stata esfiltrazione).

Ma il riscatto sarebbe inutile se una copia aggiornata dei dati rimanesse intatta: il problema allora non è il riscatto ma l’osservanza di regole che, nel caso della pubblica amministrazione italiana, si racchiudono spesso dentro la Circolare AgID 2/2017 che sancisce controlli minimi di sicurezza a cui aderire. Tra questi ve ne sono alcuni fondamentali(citati nell’articolo sulla Regione Lazio) come ad esempio:

| ID CONTROLLO | CONTROLLO |

| 10.1.3 | Effettuare backup multipli con strumenti diversi per contrastare possibili malfunzionamenti nella fase di restore. |

| 10.4.1 | Assicurarsi che i supporti contenenti almeno una delle copie non siano permanentemente accessibili dal sistema onde evitare che attacchi su questo possano coinvolgere anche tutte le sue copie di sicurezza. |

| 13.3.1 | Utilizzare sul perimetro della rete strumenti automatici per bloccare, limitare ovvero monitorare in maniera puntuale, sul traffico uscente dalla propria rete, l’impiego di crittografia non autorizzata o l’accesso a siti che consentano lo scambio e la potenziale esfiltrazione di informazioni |

Ma allora perchè non osservare queste regole? Perchè non adeguarsi nel corso del tempo? Perchè lasciare che una situazione di irregolarità prosegua dal 2017 al 2021 inoltrato?

Andare a fondo a queste domande significa muoversi in una direzione diversa da quella dei ransomware, ossia andare nella direzione del “non ho fatto ciò che avrei dovuto per proteggere i dati di migliaia di cittadini”. È un fatto culturale che ha mostrato l’Italia non preparata (esattamente come molte altre realtà internazionali) nonostante l’esistenza di regole che sono state opportunamente disattese.

Sicuramente questa è stata l’estate delle coincidenze fortunate e ovviamente più di qualcuno le ha notate:

- È stata una coincidenza che il gruppo RansomEXX non abbia esfiltrato i dati dai sistemi Regione Lazio.

- È stata una coincidenza che il backup della Regione Lazio sia stato cancellato mediante un solo ciclo di sovrascrittura, nonostante il ransomware generalmente esegua operazioni ricorsive (il famoso “recursive encryption process”).

Ma nonostante tutte queste coincidenze fortunate, è comunque un dato di fatto che una pubblica amministrazione centrale non fosse adeguatamente protetta e rispondente ai requisiti previsti da una circolare ufficiale dell’AgID. E ora?

E ora sarebbe il caso di cambiare atteggiamento nei confronti della sicurezza informatica, con un atto di responsabilità e inoculando nelle organizzazioni la cultura e non solo l’hardware. Sarebbe inoltre importante imparare una comunicazione corretta, come è stato detto da molti e più volte; sfruttando anche gli specialisti della rete che spesso sono i primi ad accorgersi di problematiche ed errori. Il coinvolgimento della comunità fu voluto per Immuni e caldeggiato anche in Senato tra l’altro:

Inoltre sarebbe opportuno condividere il codice sorgente con la comunità scientifica dell’ambito cyber nell’ottica di avere delle review dal maggior numero di specialisti del settore possibile.

Fonte: Senato “TRACCIAMENTO DI CONTATTI: Elementi di documentazione” 4 maggio 2020

Senza un’opportuna cultura e una pianificazione strategica della sicurezza, ci saranno sempre casi come quello della Regione Lazio o di Accenture ed è uno scenario da evitare assolutamente.