Il 23 ottobre 2020 su Twitter sono comparsi alcuni archivi legati al data-breach che il 21 settembre 2020 avrebbe colpito la società LuxOttica. Cerchiamo di capire di più e ricostruire i fatti con la massima oggettività possibile.

Antefatto

Il 21 settembre 2020 la società Luxottica, stando a quanto dichiarato da molti editoriali, sarebbe stata attaccata da un ransomware che ha tentato di mettere in ginocchio l’intera società. L’intento del virus è stato comunque parzialmente mitigato dalla pronta risposta del reparto ICT che, stando a quanto riportato in molti articoli, avrebbe fatto fronte all’emergenza. In un articolo riportato dall’editoriale CyberSecurity360 si leggeva:

Il malware, prontamente individuato e isolato, non avrebbe quindi causato alcun danno all’infrastruttura, mentre sarebbe stata già completata l’opera di bonifica della rete di server interessati dall’attacco informatico. Al momento, quindi, non ci sarebbe stato alcun data breach, mentre l’attività produttiva sta pian piano tornando alla normalità.

Fonte: CyberSecurity360 – Link

Fatto

Il 20 ottobre 2020 alle 11:17 AM è stato pubblicato dalla LulzSec_ITA un retweet dall’utente Odisseus. Il retweet conteneva un link diretto al darkweb. Il link permette di scaricare una parte degli archivi dati presumibilmente rubati alla LuxOttica: per l’esattezza la parte finanziaria e delle risorse umane. Si tratta di due archivi da 1Gb l’uno di cui gli hacker (gli autori del ransomware Nefilim) ha reso disponibile anche l’elenco dei file.

https://t.co/1jfbpTBqc2 https://t.co/7aT0Y0Wshl

— LulzSecurityITA (@LulzSecurityITA) October 23, 2020

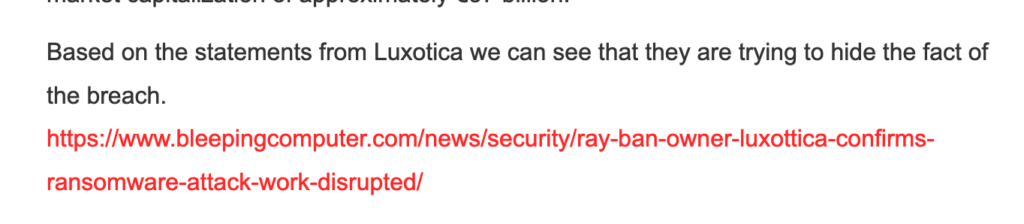

Ciò che però si apprende dalla nota scritta sul sito è che LuxOttica avrebbe tentato di mitigare le conseguenze del data breach.

Based on the statements from Luxotica we can see that they are trying to hide the fact of the breach. […]It seems that the security advisors do not know how to do their job or they were asked by Luxotica to lie for them. Luxotica knew that the breach has happened and received proof of the breach.

Sempre nel portale web sarebbe riportato un link verso Bleeping Computer e reperibile a questo indirizzo. All’interno dell’articolo di Bleeping Computer viene riportato un intervento su LinkedIn di Nicola Vanin

In a post to LinkedIn, security professional Nicola Vanin claims that no data was stolen as part of this attack.

Fonte: Bleeiping Computer

“a) There is currently no access or theft of information from users and consumers.

b) Once the event was analyzed, the clues were collected in less than 24 hours and the procedure for cleaning up the affected servers began. Work activities are gradually returning to normal in the #Milano plants and headquarters.”

C’è però di più: all’interno delle dichiarazioni riportate nel portale che pubblica i dump di LuxOttica si riporta la seguente frase:

It seems that the security advisors do not know how to do their job or they were asked by Luxotica to lie for them. Luxotica knew that the breach has happened and received proof of the breach.

Che accuserebbe gli addetti alla sicurezza di non saper fare il loro lavoro, o di accettare da Luxottica l’ordine di mentire in merito alla reale esecuzione del data breach.

Cosa c’è negli archivi pubblicati

Il primo ha il nome di “LUXOTICA_Finance_part1” e contiene 2.013 elementi per 1,9 Gb di materiale. Per lo più documentale. Contiene budget dal 2018 al 2021. La parte inerente il 2021 ha date che ruotano intorno al 16 settembre 2020 alle 17:46.

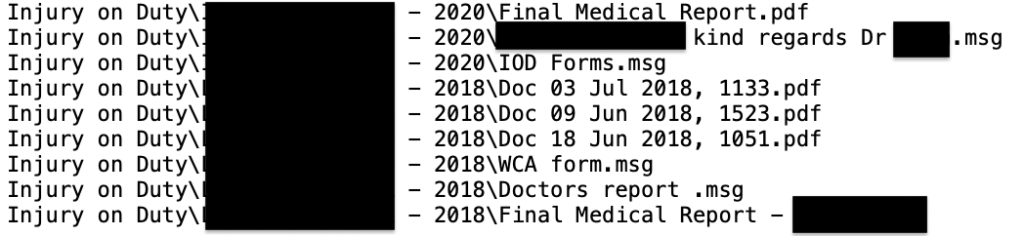

Il secondo archivio ha il nome di “LUXOTICA_Human-Res_part1” e contiene 2.778 elementi per 2,16Gb di materiale.

Dati personali e Dati particolari

La domanda che ci si pone dietro questo attacco è se, alla fine, siano stati trafugati dati personali o meno. Dall’analisi della documentazione messa a disposizione degli hacker si evincono alcune evidenze importanti: negli archivi LuxOttica sarebbero stati presenti dati personali e dati particolari (nella forma di dati sanitari).

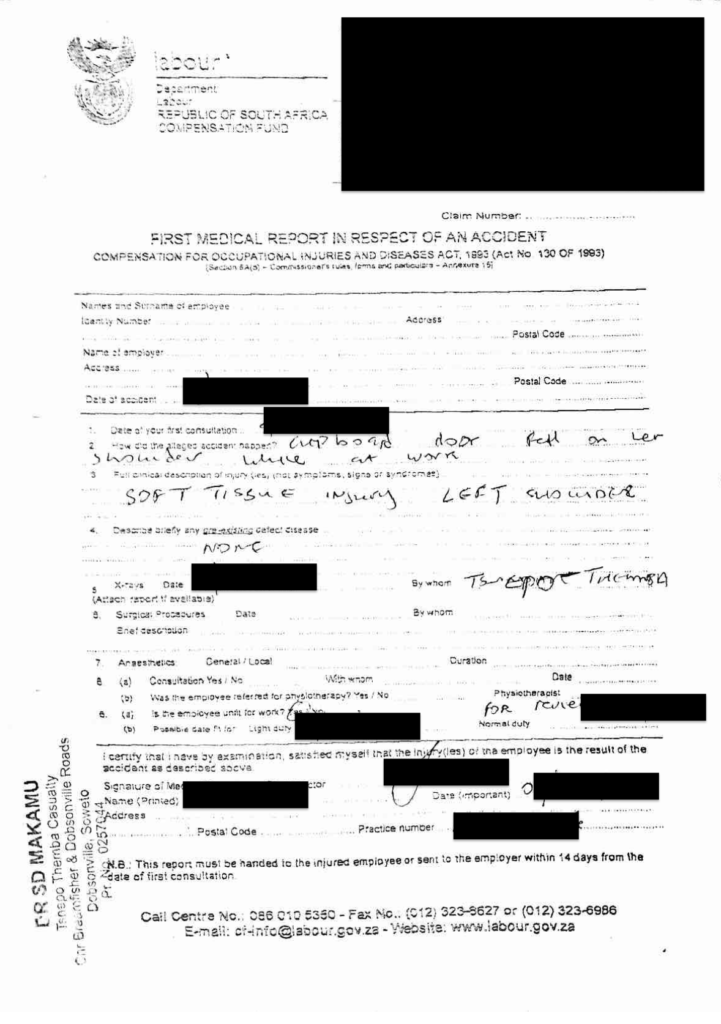

Infatti, all’interno dell’elenco dei file e cartelle ve ne è una chiamata “Injury on Duty” riguardante per l’appunto gli incidenti avvenuti sul lavoro. All’interno di questa cartella, oltre ai dati personali dei soggetti che hanno riportato incidenti, anche i referti dei medici.

È opportuno ricordare che i dati sanitari sono considerati dati particolari per i quali è rivolta, da parte del GDPR Art. 9 “Trattamento di categorie particolari di dati personali” ed il loro trattamento è previsto per legge dal GDPR Art. 9 Paragrafo 2 comma H.

il trattamento è necessario per finalità di medicina preventiva o di medicina del lavoro, valutazione della capacità lavorativa del dipendente, diagnosi, assistenza o terapia sanitaria o sociale ovvero gestione dei sistemi e servizi sanitari o sociali sulla base del diritto dell’Unione o degli Stati membri o conformemente al contratto con un professionista della sanità, fatte salve le condizioni e le garanzie di cui al paragrafo 3

Fonte: GDPR – Art. 9 Par. 2 Comma H

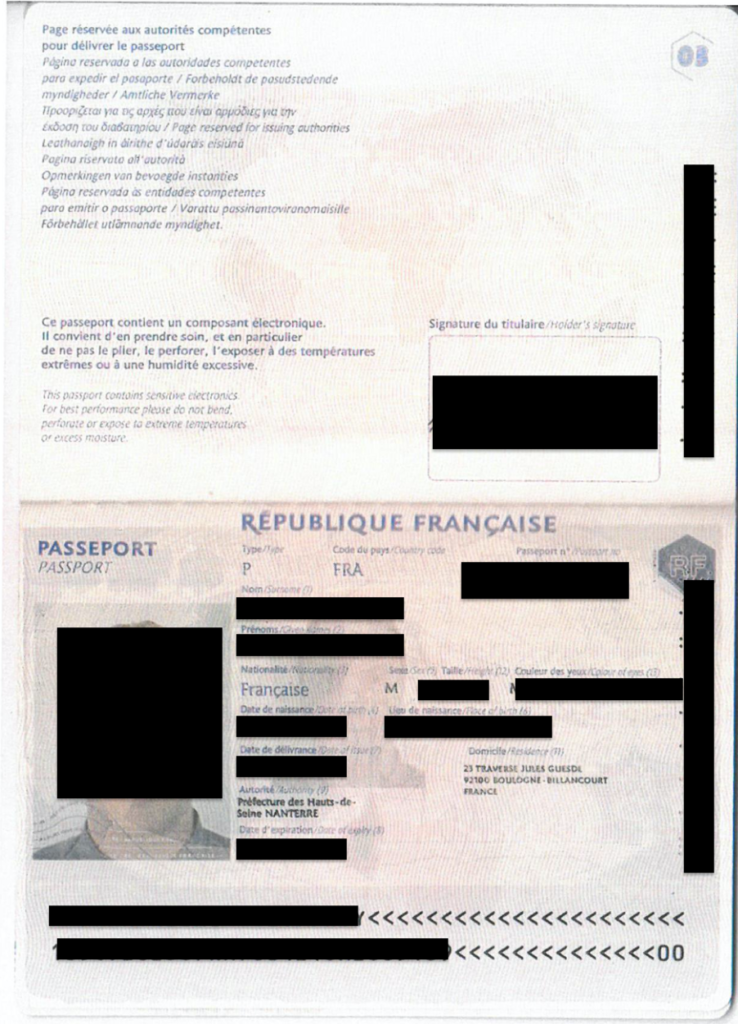

È possibile quindi affermare che l’archivio non solo include documenti di identità di varia nazionalità (ad esempio passaporti francesi, italiani, etc…) ma anche report di medici e comunicazioni via mail tra l’azienda e i dipendenti, con allegati i certificati di salute. La maggior parte di questi dati proviene dalla sede in Sud Africa della Luxottica.

Conclusioni

Ci numerose evidenze che contengono dati personali e dati particolari, di tipo sanitario. Resta anche da capire come gli hacker, al di là del ransowmare (che cifra i file e chiede un riscatto), siano riusciti ad ottenere diversi giga di dati senza che il personale tecnico se ne accorgesse; sono stati pubblicati, come già scritto, due pacchetti RAR da 1Gb l’uno, il che fa supporre che gli archivi a disposizione degli hacker siano di più.

Aggiornamento del 14 giugno 2021

La Polizia Postale ha eseguito alcune perquisizioni domiciliari ed informatiche in alcune regioni tra cui Veneto ed Emilia-Romagna. A disporle è stato il pm titolare delle indagini Alessandro Gobbis.