Gli attacchi informatici di LulzSec_ITA alle università, avvenuti negli ultimi giorni, sono la dimostrazione che qualcosa non è stato capito nel contesto di applicazione del GDPR. Parliamone per comprendere un po’ meglio quale sia il problema alla base.

- Il 28 gennaio è stato il turno di UniBasilicata

- Il 31 gennaio è stato il turno di UniParthenope

- Il 7 febbraio è stato il turno di UniRoma3

È evidente che c’è qualcosa che non va e credo, oggettivamente, che il MIUR dovrebbe verificare tecnicamente in maniera più puntuale le modalità con cui vengono erogati i servizi ICT da parte delle università.

Mi è capitato di leggere numerosi commenti su Twitter in forte contrasto con l’azione della LulzSec_ITA, non tanto per motivi tecnici quanto per l’esposizione, seppur parziale, dei dati personali di docenti e studenti che non c’entrano nulla con l’atteggiamento negligente delle strutture ICT attaccate. Innanzitutto chiariamo perché ho usato il termine “negligenza”.

Non vi sarà sfuggito che i portali colpiti sono basati su tecnologia ASP e IIS di Microsoft, spesso in versioni non aggiornate. Anche nel caso di Roma3 ci sono casi di negligenza: le tabelle pubblicate mostrano dati di autenticazione “in chiaro” e non conformi agli standard di sicurezza. C’erano simboli, numeri, maiuscole, permutazioni ma troppo brevi e con “senso logico”.

Spesso, quando parliamo del GDPR, pensiamo ai “soliti” articoli: sanzioni, analisi d’impatto, ma il GDPR dice dell’altro. All’art.5 “Principi applicabili al trattamento di dati personali” comma 1F è scritto:

I dati personali sono […] trattati in maniera da garantire un’adeguata sicurezza dei dati personali, compresa la protezione, mediante misure tecniche e organizzative adeguate, da trattamenti non autorizzati o illeciti e dalla perdita, dalla distruzione o dal danno accidentali («integrità e riservatezza»).

Fonte: GDPR (Reg. UE 679/16) – Art. 5 C.1-F

Questo significa che prima di procedere al trattamento dei dati personali, è necessario che il soggetto preposto al trattamento sia adeguatamente organizzato per svolgere tale attività. È una “questione sequenziale” molto rilevante perchè nei casi citati sembrerebbe che questa propedeuticità non esista. Sembrerebbe, invece, che le strutture tecnologiche oggetto di breach non siano assolutamente in linea con le predisposizioni normative.

Conclusioni

Vorrei concludere con una domanda: come valutereste la consapevole decisione di mantenere in operatività un sistema obsoleto, non rispondente ai requisiti di sicurezza necessari per tutelare la sicurezza informatica degli studenti, un sistema dotato di password assolutamente non in linea con gli standard di sicurezza odierni?

L’Italia deve fare ancora molta strada sulla sicurezza informatica e non tecnicamente bensì culturalmente, la tecnica viene dopo.

Aggiornamento

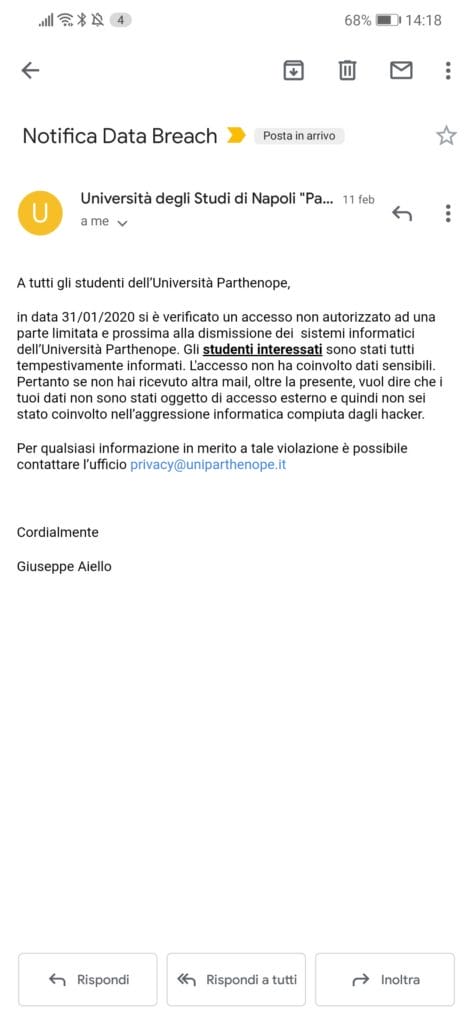

Un utente, su Twitter, ha pubblicato la foto dichiarando che la UniParthenope ha effettuato una comunicazione il giorno 11 febbraio (come si evince dallo screenshot). Secondo quanto dichiarato dallo stesso utente, la comunicazione sarebbe stata inviata sulla mail personale e non su quella istituzionale.

Ma siete stati voi a bucare il sito della parthenope? Tra l'altro hanno comunicato via email personali e non istituzionale pic.twitter.com/5TZFMhjDtm

— Vittorio (@itzat0m) March 3, 2020