Iniziamo il nuovo anno con un attacco da parte di Anonymous Italia. Il comunicato è stato pubblicato in data odierna 6 gennaio 2020 alle ore 12:09PM e ha interessato 6 target molto eterogenei tra loro ma tutti, secondo Anonymous Italia, accumunati da questo tema. Vediamone i dettagli.

I target

I target colpiti dall’attacco sono sei:

- Il catalogo viti del Mininstero delle Politiche Agricole Alimentari e Forestali che ha subito un data breach;

- Il portale del giornale Barletta News, che ha subito data breach e defacing;

- La Società di Gestione Entrate e Tributi (SOGET), che ha subito data breach e defacing;

- Il Coordinamento delle associazioni di Volontariato e dei gruppi comunali di Protezione Civile della provincia di Lecce, che ha subito data breach e defacing;

- Il portale della Pianificazione Strategica della Provincia di Foggia, che ha subito un defacing;

- Il portale Formazione e Sicurezza nelle Costruzioni, che ha subito data breach e defacing.

Le ragioni dell’attacco

Nel loro sito ufficiale, Anonymous spiega le motivazioni sottese all’attacco facendo un rimando ad un commento di un utente:

Vogliamo iniziare questo nuovo anno proponendo il commento sul nostro blog di un utente:

Fonte: il blog di Anonymous Italia (link all’articolo)

In vista delle prossime rivelazioni di domani ed in considerazione della vostra attenzione verso l’ambiente vi chiedo se fosse possibile cercare di capire (o meglio scoprire) come e perché nella mia amata terra, il Salento, stiamo assistendo da 10 anni allo scempio della XYLELLA, il batterio che ha cambiato per sempre la nostra terra, cultura, paesaggio ed economia. Tutti noi Salentino abbiamo un appezzamento agricolo con diversi ulivi che ormai sono ridotti a scheletri grigi. Ci hanno parlato di complotti, depistaggi, politici marci, mafiosi o madre natura… Ma la verità qual è? Chiedo a voi, gli unici al di sopra di tutte le parti e sempre al fianco degli onesti di poter strizzare un occhio nella regione Puglia aiutandoci a capire perché dei nostri nonni e avi ora non rimane più nulla. Grazie Anonymous, siete il motivo per cui credere ancora nelle persone.

Per risalire all’origine della questione tra Anonymous e la Xylella (al punto da dedicare una delle loro operations), ritengo sia opportuno citare un passaggio importante del comunicato pubblicato sul blog.

Nel mese di febbraio 2015, l’allora capo della Protezione civile, il prefetto Franco Gabrielli, nomina il responsabile regionale del Corpo forestale, Giuseppe Silletti, commissario ad acta affinché, in collaborazione con l’Istituto per le attività irrigue e forestali della Regione Puglia, proceda agli abbattimenti e porti così a compimento gli adempimenti voluti dall’Europa.

Fonte: blog di Anonymous

È a questo punto che nasce il conflitto.

Su pressione di gruppi di agricoltori locali e di gruppi di ambientalisti, interviene la magistratura. Nella fattispecie, la Procura della Repubblica di Lecce che da un lato dispone il blocco del taglio degli olivi perché, sostiene, non c’è una prova scientificamente fondata che la Xylella sia la causa del Complesso di disseccamento rapido degli olivi e, dall’altro, accusa alcuni ricercatori dell’Istituto per la protezione sostenibile delle piante del CNR di Bari di aver deliberatamente infettato le piante del Salento.

Negli atti resi pubblici dalla Procura di Lecce, non si sostiene solo che non c’è un nesso di causalità tra batterio e malattia, ma anche che la Xylella fastidiosa non è affatto una specie aliena, ma è presente da tempo immemore in Puglia e ce ne sono almeno nove ceppi diversi.

Dunque, secondo la Procura, la Xylella fastidiosa non costituisce affatto un pericolo per gli olivi della Puglia.

In merito ai data breach

FSC – Formazione e Sicurezza nelle Costruzioni

La FSC (Formazione e Sicurezza nelle Costruzioni) presenta una tabella nella quale le credenziali di amministrazione risultano essere in chiaro, non protette da alcun meccanismo (ad es. hashing) e senza alcuna forma di rispetto nei requisiti minimi di sicurezza (lunghezza, permutazioni, complessità generale della password, etc…)

Barletta News 24

Del portale Barletta News 24 è stato pubblicato un DUMP che mostrerebbe la sola struttura dei database ma nessun tipo di “dato” afferente ad utenti. Il danno, in questo caso, sarebbe quindi relativamente contenuto.

CVPC – Coordinamento delle associazioni di Volontariato e dei gruppi comunali di Protezione Civile

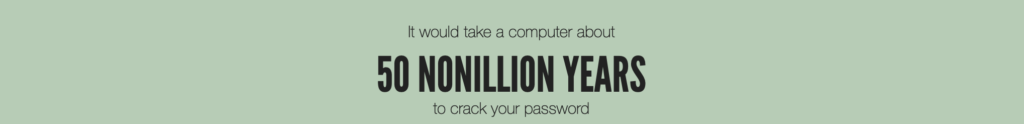

Il CVPC ha subito un data breach che mostra la presenza di diversi dati personali ma anche di meccanismi di hashing. Tuttavia alcune delle password sono state “trovate” perchè particolarmente semplici. C’è però qualcosa che dovrebbe far riflettere: nella tabella utenti sono presenti 4 record, tre dei quali hanno la password “rivelata” nonostante il meccanismo di hashing. Una di queste tre è una password molto semplice mentre le altre sono stringhe ad intermedia complessità (32 caratteri e numeri). Un esempio per farvi capire:

0c28710br1gj290q517u451926b01562

Pur mancando permutazioni, simboli e la presenza di maiuscole, non si può considerare “banale” una password di questo tipo. Secondo il sito “How Secure Is My Password” (sponsorizzato da DashLane il produttore del celebre software per la memorizzazione delle password) una password del genere richiederebbe parecchio tempo per essere trovata.

Ministero delle Politiche Agricole

Il dump pubblicato dagli hacker riguardante il Ministero delle Politiche Agricole e, più nello specifico, il catalogo delle viti non presenta password in chiaro ma un elenco di stringhe protette da hashing assolutamente non risolte. Ci sono esportazioni di tabelle di altra natura (ad esempio la tabella mark_reference2) che non includono dati personali ma riferimenti ai marcatori delle viti.

SOGET SpA

La SOGET è la Società di Gestione Entrate e Tributi e ha subito un data breach che ha interessato, in particolar modo, la tabella utente che però era protetta da meccanismo di hashing. Il sito, al momento della scrittura del presente articolo, risulta essere ancora soggetta al defacing.

Conclusioni

Da un punto di vista tecnico stanno aumentando i casi di hashing presenti nelle tabelle oggetto di data breach anche se persiste la cattiva abitudine degli utenti di adottare password “semplici” per non dire “banali”. Siamo invece ben lontani dall’adottare meccanismi di protezione aggiuntiva come l’autenticazione a due fattori (A2F) che potrebbero rafforzare molto la situazione.