Alle 19 e 34 del 22 dicembre 2019, Anonymous Italia ha pubblicato un tweet nel quale pubblicava le risultanze di una serie di data breach ai danni di alcune università. Vediamo i tratti salienti dell’attacco.

Chi è stato attaccato

L’elenco dei target è il seguente:

- Università degli Studi di Siena

- Università degli Studi di Siena (Dipartimento di Geo-Tecnologie)

- Università per stranieri “Dante Alighieri” di Reggio Calabria

- Portale delle Università Telematiche

- Istituto Zooprofilattico Sperimentale del Mezzogiorno

- Università IUAV di Venezia (Sistema Bibliotecario e Documentale)

- U.P.ASPIC”, prima Università del Counselling in Italia, da ASPIC-Associazione per lo Sviluppo Psicologico dell’Individuo e della Comunità

- Centro Servizi Ateneo

- Università di Milano Scienze Agrarie e Alimentari

- Politecnico di Bari – SisInf Lab – Information Systems Laboratory. Gruppo di Ricerca

- Istituto Nanoscienze del Consiglio Nazionale delle Ricerche, Modena/Pisa

- Università del Salento – Museo Storico Archeologico (Lecce)

Aspetti rilevanti

L’UNISI (l’Università degli Studi di Siena) ha ricevuto, in proporzione, l’attacco più pesante perchè oltre al furto delle credenziali c’è stata anche la sottrazione di 392 file contenenti documenti di identità scannerizzati: passaporti, carte di identità, etc… Ricordo, per completezza, che su molte carte di identità è segnata anche la professione oltre che l’indirizzo di abitazione. Sono presenti anche alcuni duplicati, alcuni file corrotti, altri di scarsa rilevanza e alcuni documenti stranieri (ad es. passaporto messicano, passaporto pachistano, passaporto indiano). Il data-breach diviene così particolarmente importante anche per ragioni di “sicurezza fisica” della persona, oltre che per la sicurezza della propria identità digitale.

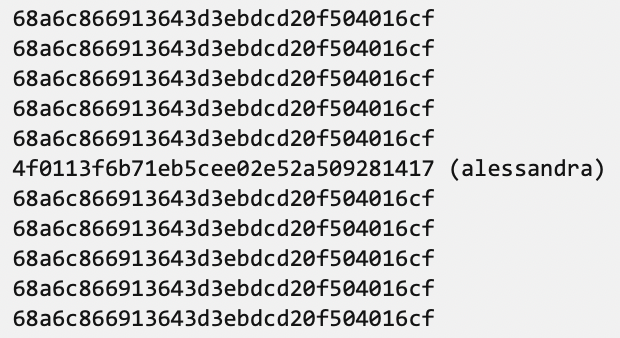

In alcuni casi le password erano protette da hashing, il che ha reso la rivelazione delle stesse molto più difficile e parziale, proteggendo gli accessi quando l’utente ha selezionato una parola chiave complessa. In altri casi sono state adottate password molto banali e come sempre sono state trovate anche quando protette da meccanismi di occultamento. È da notare che i dati, in taluni casi (v. immagine), presentano dati interessanti. Nell’immagine riportata noterete la ripetizione di una password molte volte che appartiene al dump di UniCounselling. Sembrerebbe che questa password, salvo per chi l’ha modificata, sia sempre la stessa ed in molti casi non sia stata cambiata. C’è da dire che non è stata nemmeno trovata e quindi è ritenuta ancora “sicura”.

Le casistiche oggetto di data breach sono in molti casi protette da hashing usato correttamente: vale a dire che non si è stati in grado di risalire alle password dell’utente anche se non mancano i casi di rilevamento.

Per quanto concerne le tabelle oggetto di dump sono presenti un set minimo di dati composto da:

- Nome

- Cognome

- Indirizzo di posta elettronica

- Numero di cellulare

- Indirizzo

In alcuni casi (come quello del dump dell’Istituto Nanoscienze del Consiglio Nazionale delle Ricerche, Modena/Pisa) sono presenti anche gli IP degli utenti cosa che, nel caso di IP statici, può rappresentare un potenziale rischio di sicurezza.

Conclusioni

Ci troviamo davanti al consueto data-breach con l’aggravante della sottrazione di file che, in teoria, non sarebbero dovuti esser prelevati. File che possono esporre i diretti interessati a criticità di varia tipologia. Ci si domanda come si sia potuto tirar giù l’archivio dei documenti scannerizzati dal sito di un’università rinomata come quella di Siena. Di sicuro c’è che il 2019 si chiude male, nel modo peggiore: all’insegna di un databreach di cui gli utenti avrebbero fatto sicuramente a meno.