SPID è il sistema di identità digitale, sviluppato per semplificare l’accesso ai servizi della Pubblica Amministrazione, estendibile teoricamente a qualsiasi servizio web privato. SPID è però anche un sistema di autenticazione forte, che fa uso di password complesse, basato sull’autenticazione a due fattori ma nonostante la sua struttura solida SPID è ancora poco utilizzato rispetto a quanto dovrebbe. Proviamo ad immaginarne un uso più diffuso, consolidando alcuni principi e sfatando altri miti…

SPID: cosa potrebbe risolvere

Si è parlato molto della proposta Marattin, non voglio aprire il dialogo su tale proposta ma, in un certo senso, voglio sfiorarlo. Durante il convengo ANDIG (v. articolo) è stato detto molto bene, dal Referente di AgID, che SPID potrebbe avere molti altri usi rispetto l’accesso ai servizi INPS, cosa per il quale viene spesso utilizzato. Potrebbe, per ipotesi, essere usato per accedere a social network o altri servizi, creando un punto di accesso unico e permettendo di mantenere un controllo centralizzato dei dati ceduti. In effetti non è una cosa banale, se qualcuno venisse da voi e vi chiedesse:

a chi hai dato negli ultimi due anni i tuoi dati personali su internet?

Cosa rispondereste? Ve lo ricordereste? Riuscireste agevolmente a rimuoverli? Ormai questi sono problemi che devono trovare una soluzione perchè l’identità digitale non è solamente quella cosa fatta di un avatar con la quale esprimiamo le nostre idee, ma è soprattutto una realtà professionale/personale parallela che ci contraddistingue, ci connota e ci espone a diversi fattori di rischio e non.

SPID, inoltre, potrebbe porre fine all’eterna lotta delle password deboli. Con un sistema che potrebbe essere adottato da tutte le pubbliche amministrazioni, incluse le aziende private che, con una gara d’appalto, hanno vinto l’attività di gestione dei dati pubblici. Accesso obbligatorio tramite SPID non solo per i cittadini quindi, ma anche per i dipendenti che devono autenticarsi alla web application per poter svolgere il loro lavoro. Un accesso sicuro, protetto, forse un po’ più lungo per via dell’autenticazione a due fattori ma poi, credetemi, nemmeno troppo fastidioso.

Dov’è il problema?

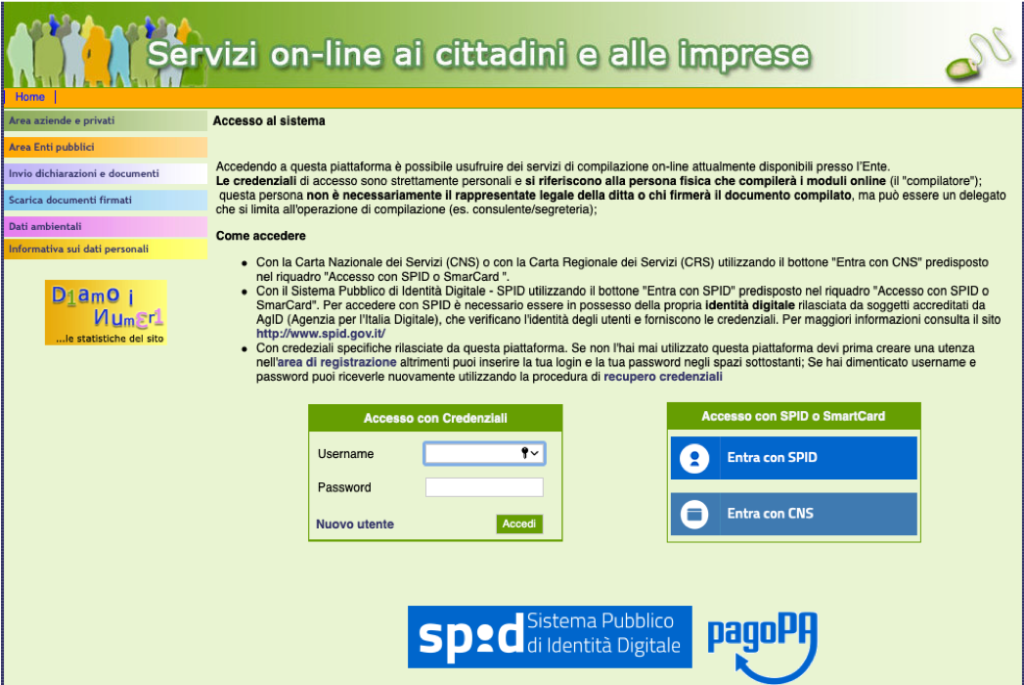

Guardate l’immagine seguente, proviene da un data breach di Anonymous avvenuto il 27 settembre. Quel giorno furono attaccati cinque target di cui tre erano attinenti a servizi pubblici della città metropolitana di Milano. Uno di questi era il portale “Innova”, un sistema con tre modalità di accesso di cui due sistemi di autenticazione forte (SPID e la CNS) e uno di autenticazione debole.

È un po’ come avere un palazzo con due entrate blindate e una senza nemmeno la serratura per chiudere la porta. Sembra quasi una presa in giro ma è la stessa cosa per tantissime realtà della pubblica amministrazione (molti portali sanitari regionali sono in questa situazione). Il motivo è semplice: ogni Regione ha la sua autonomia, ha sviluppato progetti che l’hanno portata ad adottare prima un sistema di autenticazione proprietario e solo dopo è intervenuto SPID. Se questo però poteva andare bene all’inizio, oggi è diventata una condizione quasi inaccettabile dal punto di vista della sicurezza tecnica. L’accesso ai servizi digitali della Pubblica Amministrazione dovrebbe essere uno e dovrebbe essere SPID. Non vi è alcuna problematica tecnica o funzionale che impedisca l’utilizzo di questo strumento che, tutt’ora, rimane relegato ad un utilizzo relativamente basso se paragonato alle sue potenzialità.

SPID cosa non risolve?

SPID non è la panacea a tutti i mali. I reati informatici non si fermeranno con SPID (perchè mi è capitato di leggere anche questo). Da Gennaio ad inizio ottobre in Italia ci sono stati 82 attacchi cyber attacchi. Gran parte di questi attacchi hanno origine dalla cattiva manutenzione dei portali web: molti di voi ricorderanno che nel 2018 ci fu un caso in cui il portale esposto ad internet non era aggiornato da oltre un anno. Il mancato aggiornamento delle piattaforme web, espone i portali a falle di sicurezza largamente sfruttabili (PHP Injection e MySQL Injection) e poco importa quale sia il sistema di autenticazione utilizzato. Non ha senso porre in essere l’autenticazione a due fattori se il portale web non risulta aggiornato da 11 mesi assoggettandosi a falle di sicurezza multiple. Ecco cosa SPID (e qualsiasi altro sistema di autenticazione forte) non può risolvere.

La soluzione è culturale signori, semplicemente culturale. Bisogna capire che gli aggiornamenti dei portali sono fondamentali, che vanno contrattualizzati se appaltati. Vanno monitorati, vanno eseguiti con tempestività e attenzione e la medesima oculatezza va posta nella gestione di eventuali estensioni/plugin che si decide di implementare nel sistema. Molti di voi sapranno, ad esempio, che i portali delle Direzioni Generali europee hanno regole strettissime in materia di implementazione di software da terze parti. Anche un semplice Javascript viene assolutamente bloccato previa analisi del codice e valutazione dei rischi. Può far sorridere, si può trovare tutto questo irritante ma per lo meno si evita di vedere situazioni in cui un Ministero venga ripetutamente colpito da un collettivo di hacker senza riuscire adeguatamente a rialzarsi.

La faccenda della connessione

Identificare un soggetto al log-in di un portale è diverso dal dimostrare che sia stato proprio lui ad essersi collegato al sito. Sono due concetti differenti: il primo è legato alla navigazione ed il secondo è legato all’impiego di specifiche credenziali di accesso.

In merito alla navigazione

In merito alla navigazione la difficoltà è rintracciare l’IP originario quando questo viene opportunamente occultato dall’impiego di servizi di VPN che fanno rimbalzare il segnale tra più paesi. La proposta di ENISA di una cabina di regia sulla cyber security prende senso quando si immaginano più operatori europei collaborare celermente per scambiarsi informazioni al fine di fermare un attacco. Vi ricordo il caso Host.it (v.articolo), messo in ginocchio (ma rimasto in piedi con fiero orgoglio) a seguito di attacchi distribuiti (DDoS) per i quali si faceva difficoltà a filtrare il traffico. Siamo nel 2019 e la collaborazione tra operatori europei dovrebbe essere immediata ed efficace.

In merito alle credenziali di accesso

Il possesso di credenziali è una responsabilità del singolo cittadino e dell’azienda che sviluppa e mette in linea il portale. Il cittadino, nel 2019, non dovrebbe più usare password come:

- 000031 – Data breach 27 settembre 2019

- 1204 – Data breach 8 maggio 2019

- plastica24 – Data breach 30 aprile 2019

- admvianuova – Data breach 30 aprile 2019

Il responsabile della piattaforma web ha il dovere di fare quanto possibile per proteggere i dati di accesso dell’utente, mediante utilizzo di tecniche come l’hashing. Ciò significa, però, che può rendere obbligatorie anche tecniche per l’adozione di password robuste se non, addirittura, di un’autenticazione a due fattori. Ricordo che…

Chiunque, al fine di procurare a sé o ad altri un profitto o di arrecare ad altri un danno, abusivamente si procura, riproduce, diffonde, comunica o consegna codici, parole chiave o altri mezzi idonei all’accesso ad un sistema informatico o telematico, protetto da misure di sicurezza, o comunque fornisce indicazioni o istruzioni idonee al predetto scopo è punito con la reclusione sino a un anno e con la multa sino a cinquemilacentosessantaquattro euro.

Articolo 615-quater del Codice Penale

Le credenziali di accesso sono rimaste quindi un problema che, tuttavia, è anche il più semplice da risolvere educando (con un po’ di forza) l’utente finale ad adottare una politica più responsabile.

Conclusioni

Gli strumenti ci sono tutti, sono spesso gratuiti e sono alla portata del navigante medio, tuttavia si sceglie scientemente di non adottarli adottarli e di continuare a gestire i dati dei cittadini in modo semplicemente improprio. Torno a ripetere che si tratta di una problematica culturale più che tecnica e che fino a quando non si sarà educato il dipendente/cittadino/utilizzatore dei servizi web ad una corretta sicurezza informatica, non ci sarà pace da attacchi cyber.

Per ciò che riguarda la connettività: è fuori dubbio che negli ultimi anni si sono avvicendati attacchi DDoS che hanno interessato i principali continenti. L’Europa potrà uscirne solo con uno stretto ed efficace protocollo d’intesa tra gli operatori e le polizie dei vari paesi, mettendo da parte visioni politiche non unitarie. Senza tutto ciò sarà impossibile garantire l’adeguata sicurezza ai cittadini e sarà anche molto difficile riuscire ad educarli, cosa che le banche sono invece riuscite a fare.

Negli ultimi anni (e negli ultimi mesi soprattutto), le banche hanno cambiato i loro sistemi di autenticazione passando dalla semplice username e password, all’obbligo d’uso dell’autenticazione a due fattori mediante OTP prima su tessera di plastica, poi su cellulare. Ora siamo arrivati alle notifiche push volute, giustamente dall’Europa (Direttiva PSD2 entrata in operatività a partire dal 14 settembre 2019), se volete approfondire c’è un bellissimo e completo articolo di Roberto Garavaglia a questo indirizzo.

Ripeto, gli strumenti ci sono…ora tocca fare cultura.