Siamo al secondo giorno di attacchi da parte di Anonymous che, anche oggi, insiste sul tema ambientale, rivelando alcuni data breach provenienti da diverse Arpa (Agenzie Regionali per la Protezione dell’Ambiente). I dati sono interessanti e suggeriscono diversi dettagli da analizzare.

Messaggio

Come consuetudine iniziamo dal messaggio lasciato dal Collettivo.

Salve popolo italiano,

Fonte: AnonBlog

oggi portiamo alla luce l’ennesimo scempio ambientale.

I documenti che troverete qui sotto sono solo una piccola parte (in formato txt) dei testi e delle mappe trovate nei database di ARPA Molise (Agenzia Regionale Protezione Ambiente). I documenti originali sono in PDF ed allegati.

Nei server Molisani, ci siamo imbattuti in documenti difficili da interpretare. Abbiamo quindi deciso di rallentare altri proggetti e fermare altre ARPA regionali e indagare di più. L’amianto nelle abitazioni costruite negli anni 70-80 è un problema comune in tutta Italia.

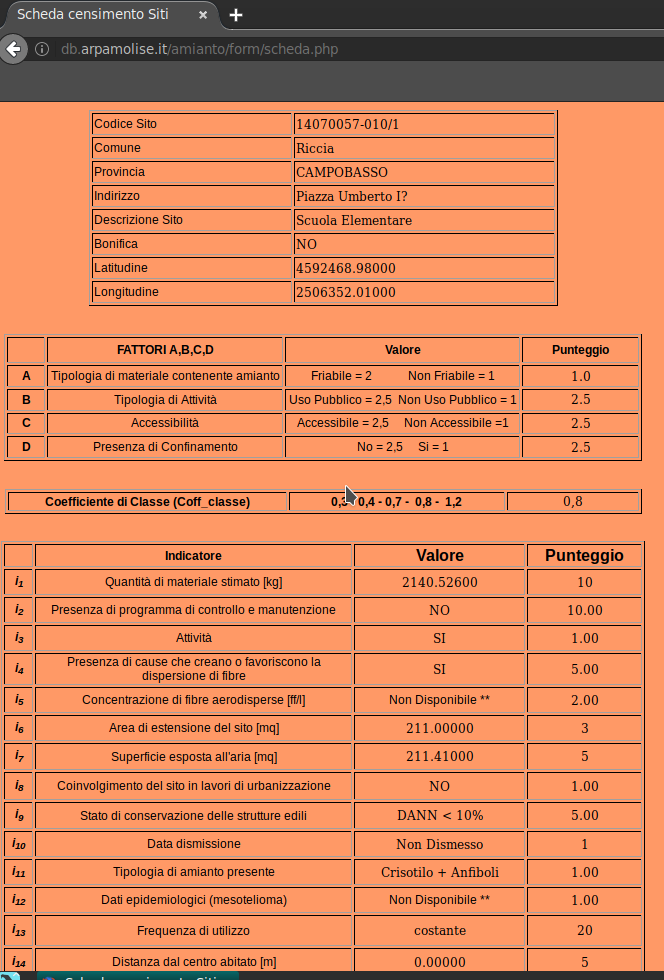

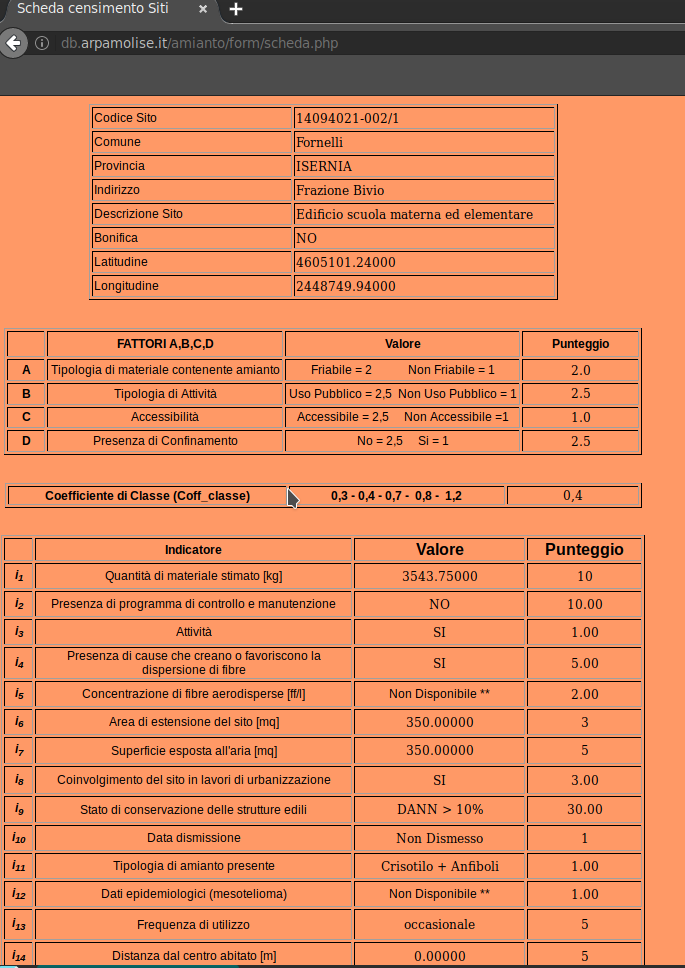

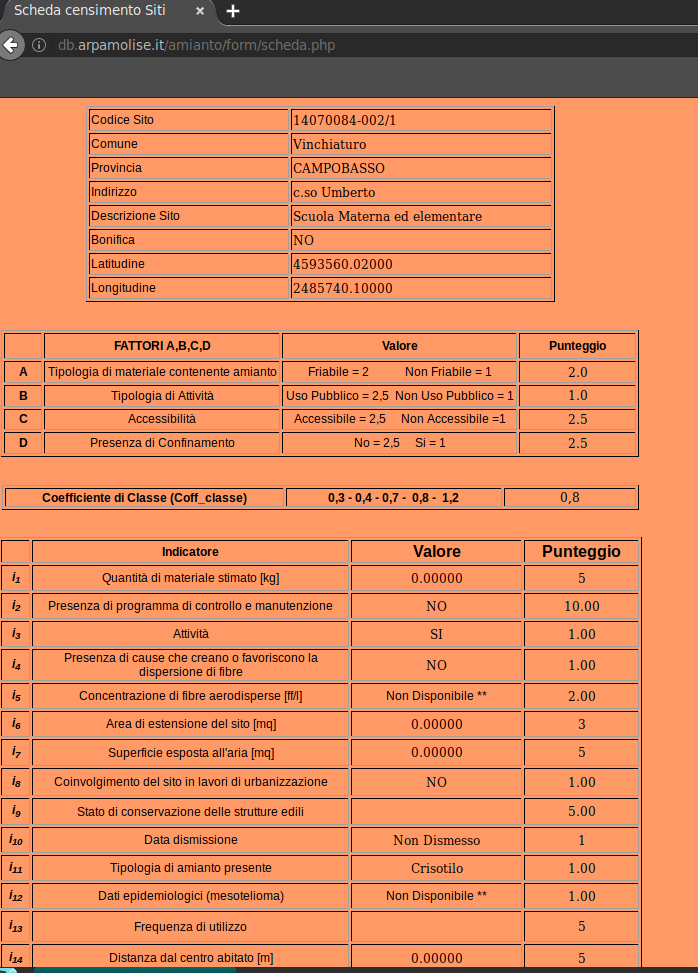

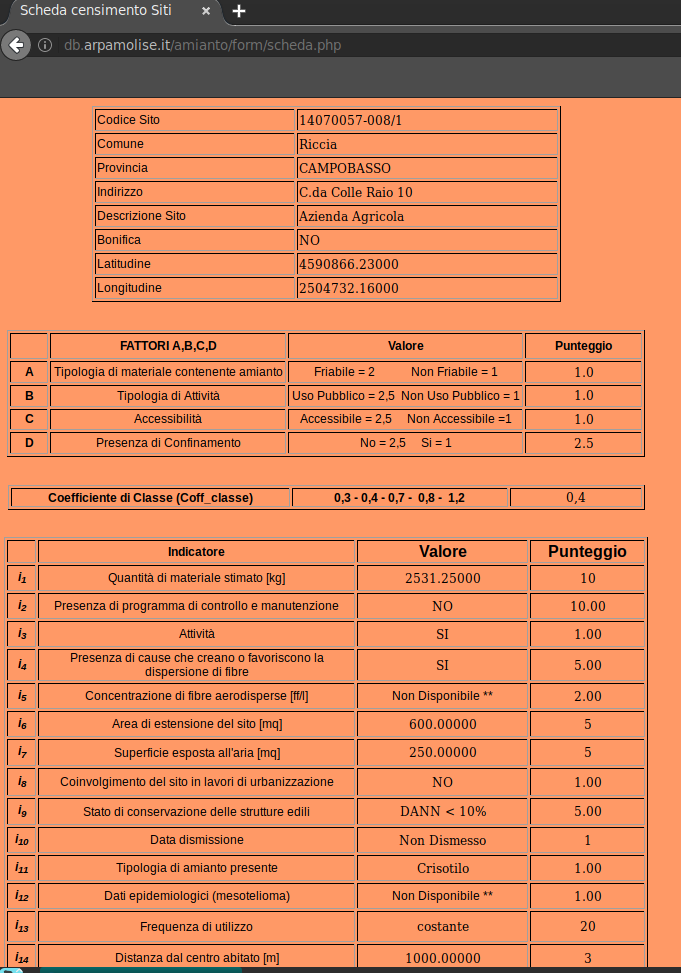

La bonifica è costosa, e le risorse stanziate per edifici pubblici sono poche. “Indici” e “punteggi” vengono usati per assegnare priorità a scuole materne/elementari/medie/superiori, allevamenti di carni, enti alimentari, uffici pubblici, e abitazioni private.

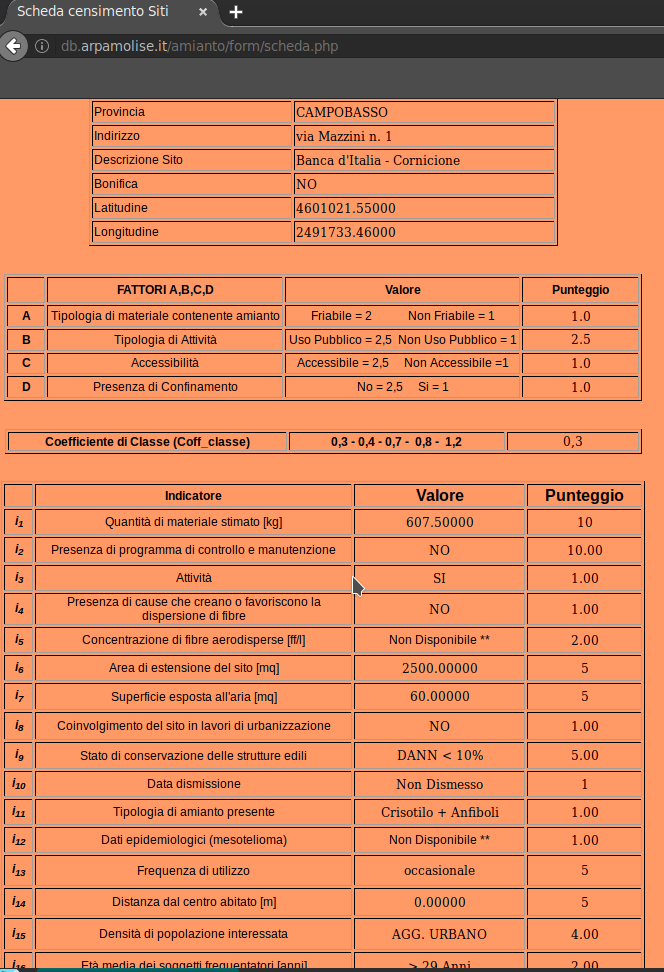

Situazione paradossale in Molise dove scuole e mattatoi vengono scavalcati per togliere l’amianto dalla casa dell’amico o del politico di turno, o ormai pratica adottata in tutti gli enti italiani?

Ci sono scuole nido ed elementari, caserme delle forze dell’ordine che non sono ancora state bonificate da questo pericolosissimo tipo di sostanza: L’Amianto Crisolito **.

Non siamo analisti chimici, statistici, ricercatori o scienziati, ma leggendo i documenti trovati, si notano subito quali tipi di edifici NON hanno priorità per essere bonificati dal più pericoloso tipo di amianto.

Invitiamo chiunque possa, a confermare i nostri timori, evitando così di essere accusati di creare e diffondere “fake news”.

** da Wikipedia:

” L’amianto crisotilo (amianto killer) provoca anche altre malattie che non sono ancora state unanimemente classificate tra le patologie asbesto correlate.

Il crisotilo è un minerale appartenente alla classe dei silicati, sottoclasse fillosilicati. È uno dei minerali del gruppo dell’amianto, di gran lunga il più estratto. Molto ricercato per via delle sue proprietà fibrose, di incombustibilità e di bassa conducibilità termica, ha però gravi conseguenze sull’organismo umano proprio per via della sua natura fibrosa. Il trend dei casi di malattie amianto è in aumento, per l’eccessivo utilizzo dei minerali di asbesto e il ritardo delle bonifiche.”

Il Collettivo descrive una certa curiosità nata dal ritrovamento dei dati, sulla quale non mi esprimerò non avendone le competenze ma faccio notare che a seguito del ritrovamento di questi documenti, il Collettivo ha affermato:

Abbiamo quindi deciso di rallentare altri proggetti e fermare altre ARPA regionali e indagare di più

La frase lascia intendere che il Collettivo sia in possesso di ulteriori dati rispetti quelli finora pubblicati.

Passiamo ora all’analisi dei dati nel modo più oggettivo possibile.

Target

I target colpiti nella giornata di oggi sono quattro:

- Arpa Molise

- Arta Abruzzo (sul sito del collettivo registrata come Arpa)

- Arpa Lombardia

- Molise Lavoro

Arpa Molise

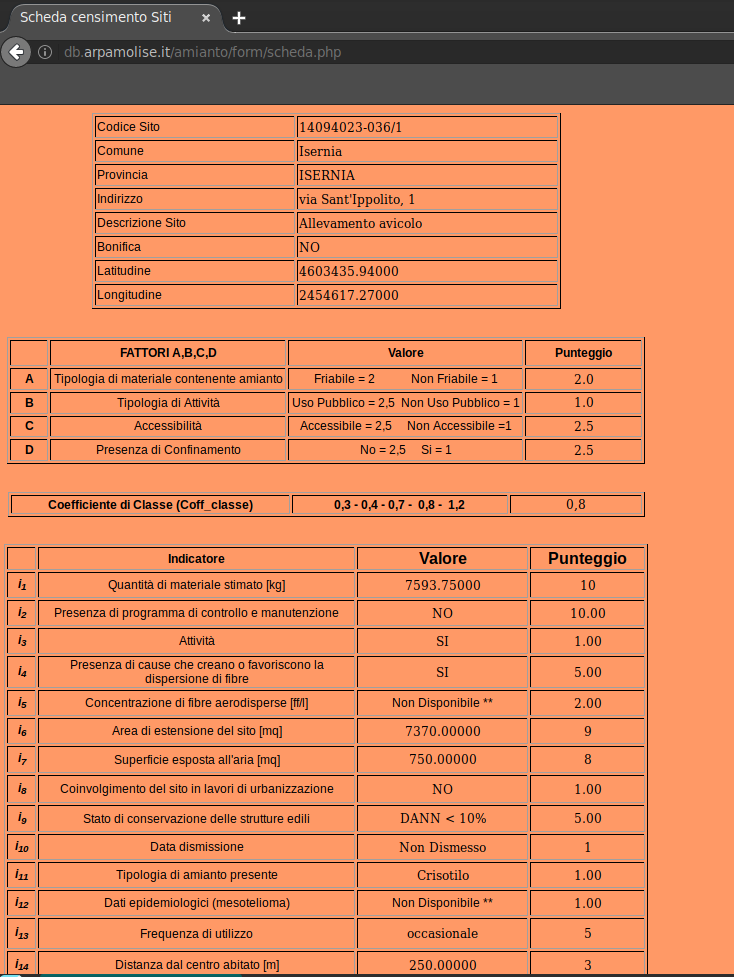

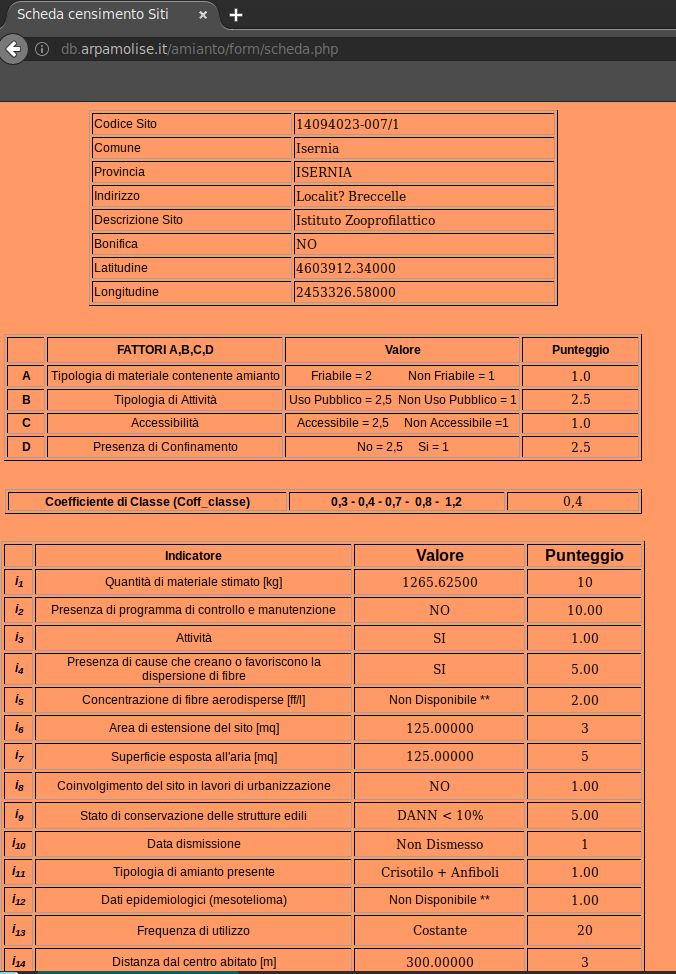

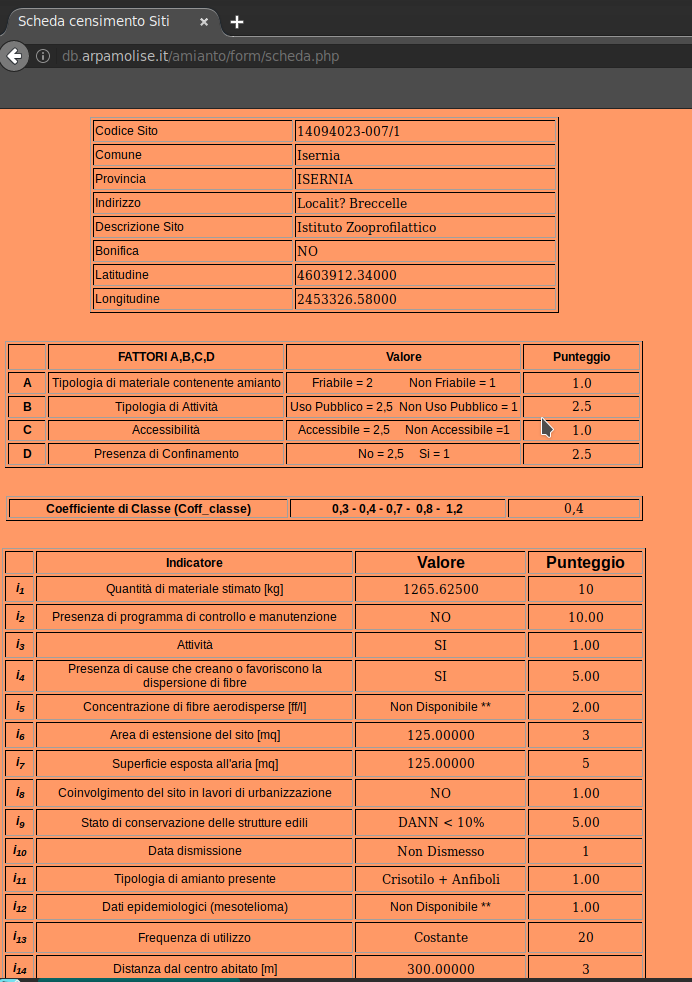

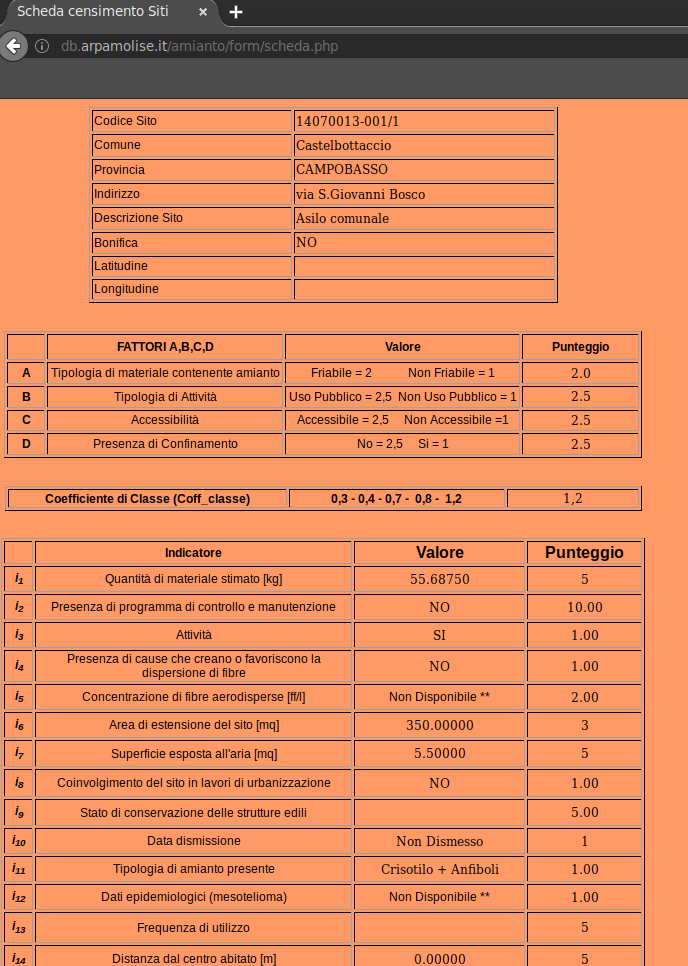

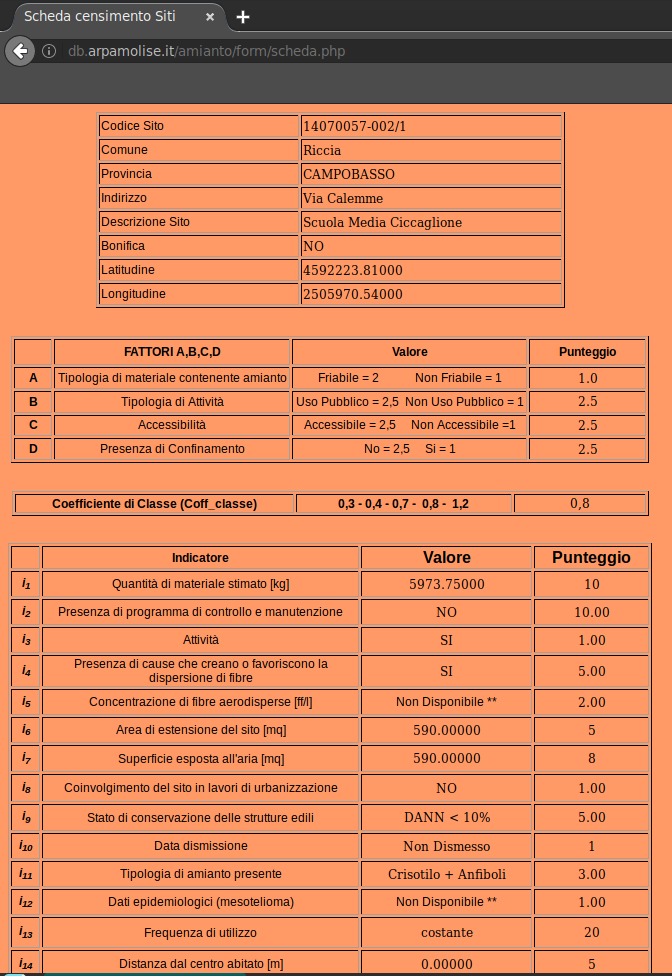

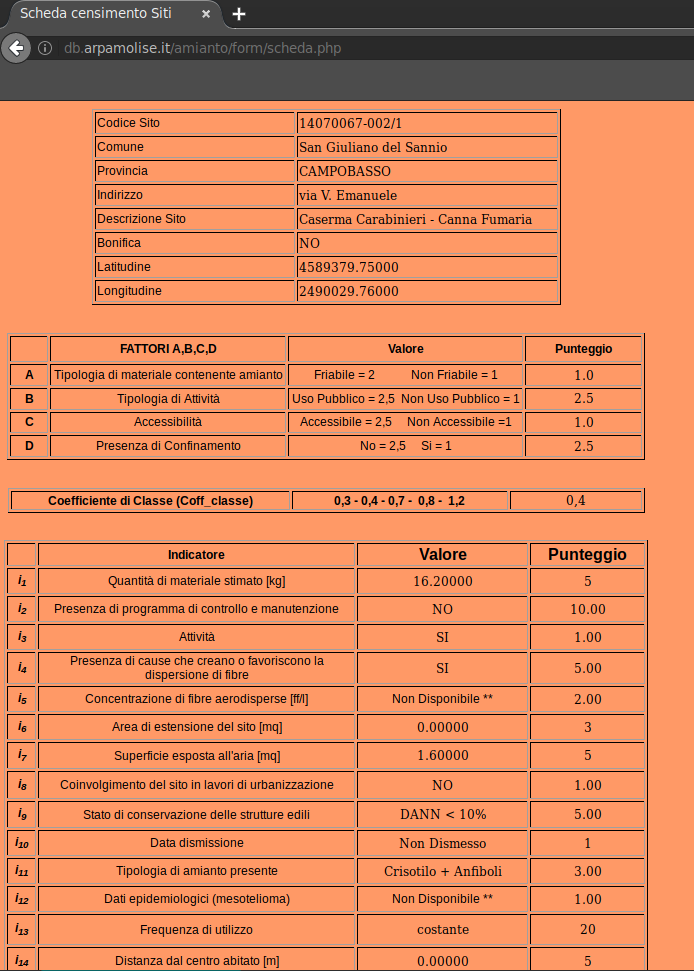

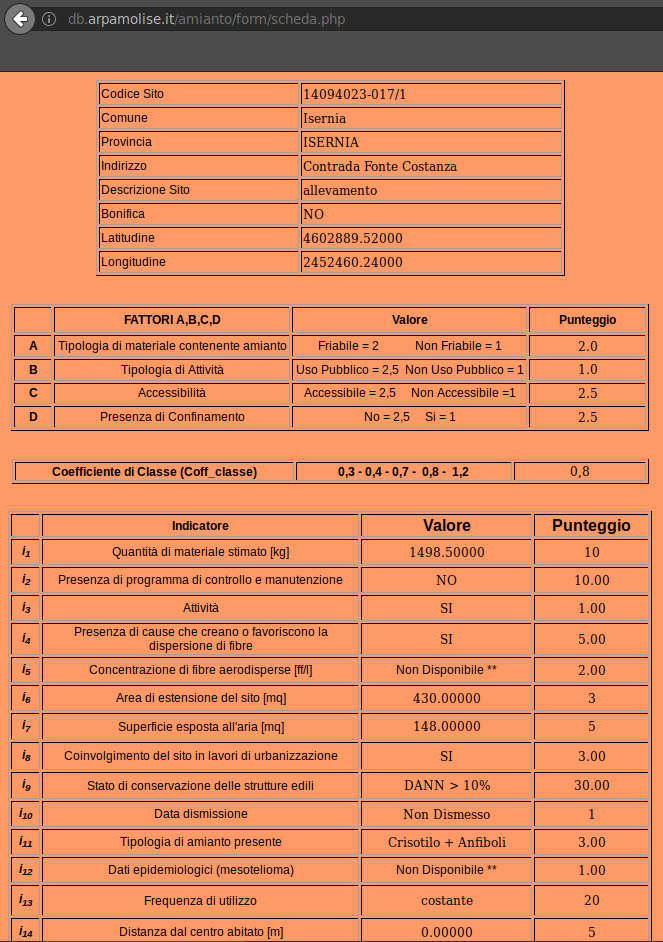

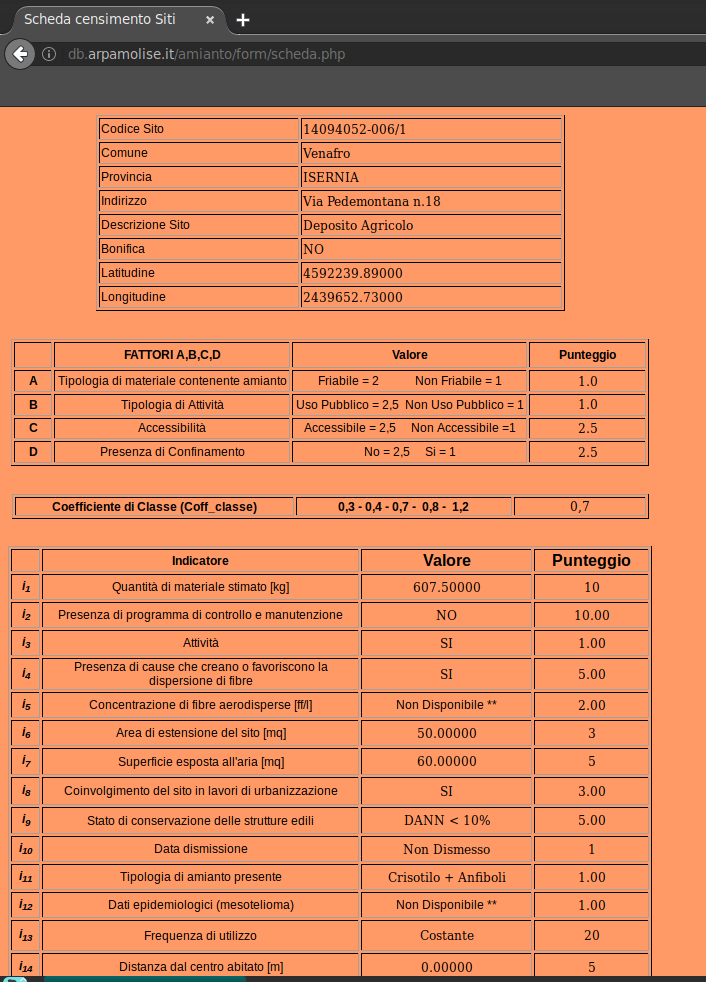

Il caso più complesso e per il quale il Collettivo ha mostrato un particolare interesse afferisce all’Arpa Molise. Sono state fornite evidenze legate all’impiego e alla misurazione del criostile.

Il Collettivo ha pubblicato una serie di screenshot aventi nel nome del file una data e, in alcuni casi, un’orario. Non è dato sapere se sia l’ora in cui queste foto siano state scattate e non è dato sapere se questi riferimenti orari coincidano con l’attacco o, semplicemente, siano il risultato di quando è stato scattato lo screenshot. Si riporta sia l’indice dei file che i singoli screenshot pubblicati.

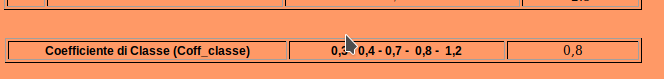

Le immagini risultano scattate il 26 ottobre 2019 in un orario compreso tra le 11:59 e le 12:06 stando a quanto riportato dai nomi, non ci sono EXIF utili a ricavare altre informazioni. In uno degli screenshots comparirebbe anche il cursore del mouse che farebbe intendere l’impiego di un sistema operativo basato su Linux (magari Xubuntu o Ubuntu).

Il dettaglio del cursore proviene dalla foto “Screenshot at 2019-10-26.png”. Ad ogni modo questo è un dettaglio meno rilevante. Le informazioni riportate dal Collettivo sollevano alcuni loro timori riportati all’interno del comunicato

Non siamo analisti chimici, statistici, ricercatori o scienziati, ma leggendo i db Molisani si notano subito quale tipi di edifici NON hanno priorita’ per essere bonificati. La domanda spontanea, situazione paradossale in Molise, o oramai pratica in tutti gli enti italiani? Anche per i dati del 2005/2006, vecchi e obsoleti, o dimenticati? questa e’ una piccola parte (in formato txt) dei documenti e mappe trovate nei db di ARPA Molise. I documenti originali sono in PDF e allegati. Invitiamo chiunque possa e/o voglia a confermare i nostri timori, o accusarci di creare e spargere “fake news”

Fonte: Testo introduttivo riportato nel dump Arpa Molise

Nella versione testuale delle schede vi sono anche dei link per scaricare delle mappe pubbliche dal sito Arpa Molise. Ho provato, per comodità, ad estrarre tutti i link riportati nella versione testuale che si riferiscono a rilevamenti mappali assolutamente pubblici memorizzati su dominio senza certificato DV e quindi in HTTP invece che in HTTPS, riporto l’elenco sperando che di non averne saltato nessuno.

È parer di chi scrive che l’elenco di cui stiamo parlando si riferisca a zone in cui sono state condotte delle operazioni di misurazione statistico-demografica in relazione alla presenza di amianto. Per agevolare la lettura di una di queste schede in formato testo, ne riporto uno screenshot con una formattazione leggibile.

Senza dubbio è una mole di dati numerosa che richiederà del tempo per essere analizzata.

Molise Lavoro

Il sito Molise Lavoro (moliselavoro.it) è stato oggetto di data breach e defacing come mostrato dall’immagine pubblicata dal Collettivo.

Il dump dei dati mostra la presenza di tabelle di varia natura, teoricamente protette da meccanismi di hashing ma, in taluni casi, assolutamente risolti grazie all’impiego di password non robuste. Uno dei casi viene riportato di seguito e rappresenta, come potete notare, la presenza di password piuttosto banali.

Si registra, inoltre, che alle ore 16:24 il sito MoliseLavoro è ancora defacciato.

Arpa Lombardia

Arpa Lombardia ha avuto un data breach interessante perchè molto completo. Si parla di 32 database con dati piuttosto frammentati. Sicuramente una numerosità consistenti di dati anagrafici di base (nome e cognome), diversi indirizzi di posta elettronica e la tabella di risoluzione IP che lega un dominio o sottodominio ad un IP.

Andando sul sito di Arpa Lombardia al momento della scrittura del presente articolo, si viene reindirizzati su un indirizzo basato su IIS 8.0 (più vecchie della versione 8.5 usata dai sistemi colpiti nella giornata di ieri). Il portale è basato su SharePoint 15.0.0.4957 e ASP.NET 4.0.30319.

Anche in questo caso si fa notare che la versione attuale delle IIS è arrivata alla 10.0 ma il sito in oggetto usa la 8.0.

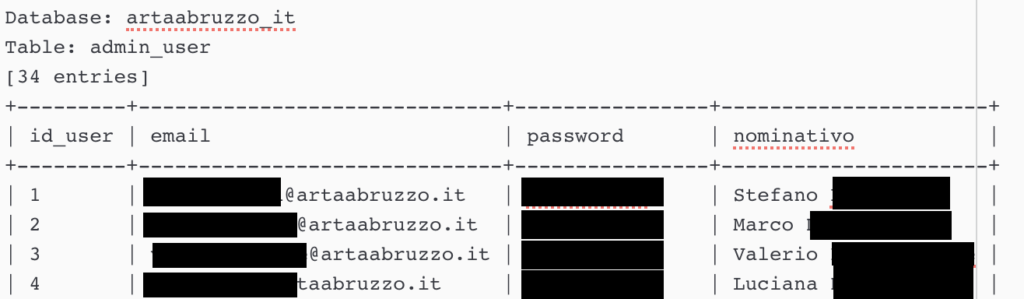

Arta Abruzzo

Tra i quattro soggetti colpiti, il sito Arta Abruzzo è quello che espone le credenziali utente in chiaro, mettendo quindi a rischio le identità digitali dei propri utenti.

Ho deciso di non pubblicare alcuna informazione in merito alle password proprio perchè così tanto insicure che anche censurate avrebbero rappresentato un problema. Nei dump pubblicati ci sono 4 tabelle con la colonna password e tutte risultano essere in chiaro e sotto la soglia minima di robustezza. La cosa grave è che sono esposte anche le credenziali del web administrator del portale.

La password, ovviamente censurata, è di tipo debole di 9 caratteri complessivi di cui 7 lettere e 2 numeri.

Considerazioni

La prima considerazione riguarda l’amianto e le schede ritrovate da Anonymous. Invito tutti i lettori a fare attenzione nel trarre qualsiasi conclusione. Se non avete le competenze invito tutti a limitare la propria valutazione ai fatti per evitare di incorrere in errate valutazioni su un tema assolutamente delicato.

La seconda considerazione riguarda le password: l’utilizzo dell’hashing non risolve i problemi di sicurezza, come dimostrato dai casi trattati quest’oggi. Mi piacerebbe che questo divenisse chiaro a chi quotidianamente utilizza portali a scopo professionale se non addirittura istituzionale. Peggio ancora se le credenziali vengono salvate in chiaro e rispondono a criteri di debolezza più che a quelli di robustezza.

Conclusioni

L’interesse di Anonymous verso l’ambiente continua e conferma comunque un’inadeguatezza complessiva nell’adozione delle misure minime di sicurezza anche quando i portali in questione fanno uso di meccanismi di “oscuramento” delle password.Domani ci sarà la Million Mask March nelle principali città del mondo, inclusa Roma. Cosa riserverà la giornata dal punto di vista della cyber security?