Questa settimana mi sono imbattuto in una discussione interessante. Si parlava dei tweet e delle foto che molti personaggi politici postano sulle loro bacheche Facebook, o dei Tweet che vengono pubblicati e che riguardano indistintamente tanto la sfera privata che quella pubblica. Ecco, forse bisognerebbe valutare un po’ meglio le implicazioni legate alla sicurezza perché di questi contenuti, le spie ringraziano e si sfregano le mani.

Ti dico cosa non ti dico

Una foto è in grado di svelare ben più dettagli di quelli che sono in vista, non a caso le foto di alcune cariche politiche devono superare il vaglio della sicurezza per la pubblicazione. Questa settimana molti security expert si sono lanciati nell’analisi della foto seguente.

Ufficio del Ministro dell’Interno, pausa caffè con Vasco😊.

— Matteo Salvini (@matteosalvinimi) February 12, 2019

Oggi sono soddisfatto, stiamo affrontando (per risolverli) tanti problemi, alcuni vecchi di anni.

Buon pomeriggiooooo pic.twitter.com/s1AX3ByAeB

In effetti questa foto ha delle caratteristiche che, apparentemente sono innocue, ma nella complessità includono dettagli non secondari. Vediamo quali:

- Individuazione di marca e tipologia di apparati nella stanza

- Parziali informazioni in merito alla planimetria e, di conseguenza, alle distanze che intercorrono tra la scrivania del soggetto e gli altri elementi (la finestra, il muro, il televisore)

- Stato e disposizione delle prese elettriche

- Elementi parziali in merito all’ambiente di lavoro (materiale della poltrona, spessore, etc…)

- Abitudini alimentari (il caffè) e temporali (la pausa in relazione all’orario)

- Abitudini musicali (Vasco)

Tempo e pazienza

Per avere la conferma che questi elementi siano davvero abitudini, è necessario pazientare e continuare l’analisi nel tempo ma già l’ultima abitudine (quella musicale per Vasco Rossi) può essere confermata. In un precedente Tweet si legge:

#Salvini: #sanremo2018 mi è piaciuto, non ero mai stato dal vivo. A me la musica piace sempre. Sanremo per me è Luigi Tenco, De André, Vasco Rossi. Dovremmo fare come in Francia e tutelare gli artisti italiani. #Mezzorainpiù

— Matteo Salvini (@matteosalvinimi) February 11, 2018

Le modalità con cui possono essere utilizzate queste informazioni sono delle più disparate ma, sicuramente, possono concorrere alla costruzione di uno scenario di rischio per il Ministro. Per questo motivo la pubblicazione di informazioni sui social media dovrebbe essere molto parsimoniosa. Si tratta quindi di un’attività molto specifica fondata sulla raccolta e la collezione di informazioni allo scopo di ottenere dettagli di ogni tipo. L’insieme viene poi organizzato in una tassonomia che generalmente è suddivisa in: ambito lavorativo e ambito privato. Tenete presente che dalle foto si possono ricavare tantissime informazioni, tra cui:

- Logistica (auto, tragitti, targhe)

- Classificazione delle persone (amici, famiglia, scorta, collaboratori, aspetto fisico, eventuali caratteristiche fisiche)

- Abitudini sociali (cibo, bevande, preferenze, locali frequentati, località preferite)

- Vizi (fumo, alcol, gioco)

- Tecnologie in uso (con le quali valutare le tipologie di attacco)

- Linguaggio scritto e orale (livello diastratico, diamesico)

Questa attività ha un nome e si chiama OSINT (Open Source Intelligence) e può essere definita esattamente come dice la WIKIPEDIA

Attività di raccolta d’informazioni mediante la consultazione di fonti di pubblico accesso.

Fonte: Wikipedia

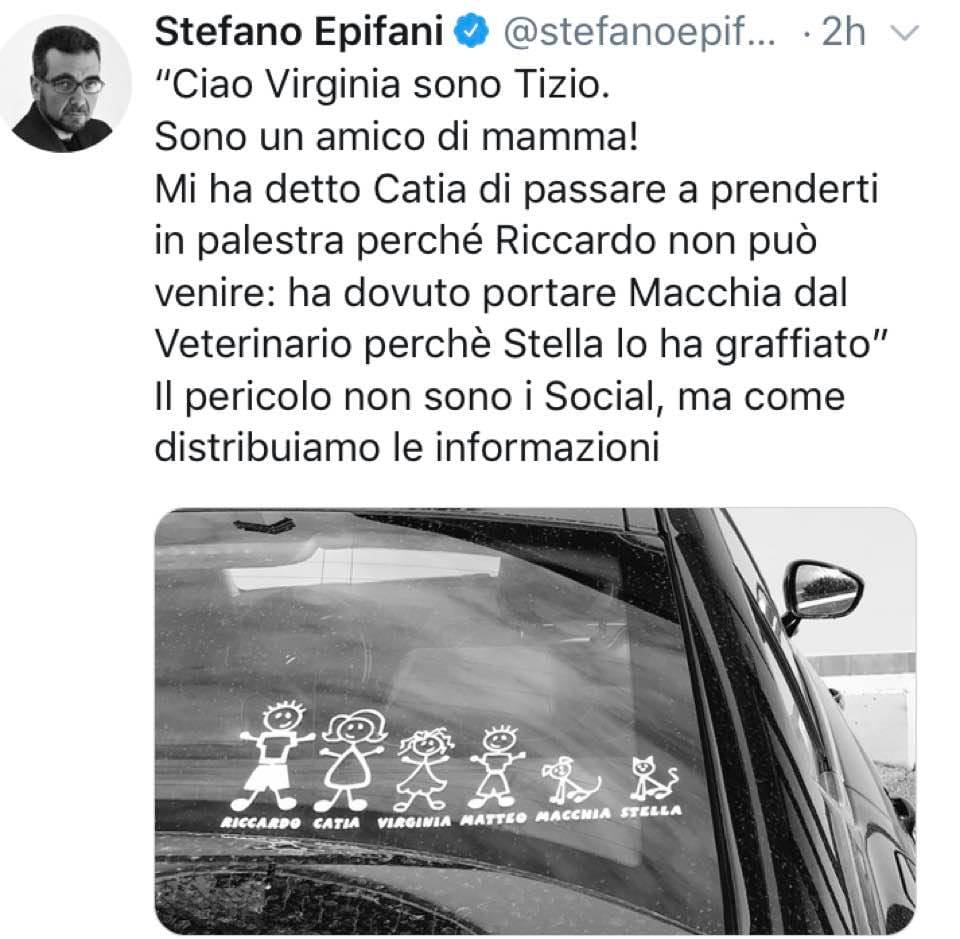

Per molti le attività OSINT sono di poca importanza ma pensate a quante immagini sono caricate ogni ora sui social network e a quante informazioni si può aver accesso con un corretto modello di analisi. Prima di salutarvi, vi voglio lasciare con una riflessione…