Nelle Collections sono apparsi credenziali di accesso a caselle della Marriott, Starwoodhotels ma anche Difesa (Esercito, Marina, Aeronautica, Persociv, Carabinieri), caselle governative e molto altro. Ma anche UniCredit, Enel,Acea.Un vero stillicidio per l’Italia, almeno in apparenza perché alcune di queste credenziali sono risultate vecchie ma altre no…purtroppo.

Premessa

I dati delle Collections (per quanto possibile perché il blocco dati è enorme), sono stati analizzati cercando correlazioni con i recenti attacchi di cyber security ma non solo. Ho deciso di scandagliare fin da subito anche i domini governativi-istituzionali per essere certo dell’estensione del problema.

Ultimo aggiornamento: 27/01/2019 – 11:20

Nota bene:

- questo post viene aggiornato quando ho tempo libero.

- la presenza delle occorrenze non garantisce che le credenziali siano realmente autentiche: tenete presente che per ciascun utente viene riportata una password ma tenete altresì presente che la password potrebbe non essere corretta.

Come è stata svolta l’analisi?

Semplice: poiché i file sono tanti e sono molto grandi, al momento mi sono limitato a contare le occorrenze di determinate parole chiave. La ricerca è basata sul comando GREP che cerca una stringa all’interno di un testo. In fondo a questo articolo vi metto uno script per automatizzarla. Poiché ho trovato il meccanismo soddisfacente, ho creato un semplice script di analisi testuale di tutti i file di testo che conta le occorrenze e traccia il file in cui l’occorrenza è stata trovata. Insomma un meccanismo semplice che può essere molto efficace.

Sono state interessate tutte le Collection (1-2-3-4-5) ma in modo graduale perché, come già detto, i dati sono veramente tanti e il sistema necessità di tempo per elaborare le informazioni.

Purtroppo questo metodo non garantisce la presenza di ricorrenze: ho effettuato delle verifiche manuali ma su una tale mole di dati risulta impossibile escluderle a priori.

Marriott, Holiday Inn e Starwood

Nella collection compaiono diversi indirizzi di dipendenti Marriott e Starwood Hotels di cui abbiamo parlato qui (CyberSecurity e spionaggio). Si tratta di dipendenti con vari livelli gerarchici. Alcuni nominativi, riscontrandoli con LinkedIn, mostrano profili che, ad esempio, hanno terminato il loro lavoro con Marriott nel 2012. Dalla mia analisi risultano:

| Parola chiave | Occorrenze | File di riferimento |

| starwoodhotels.com | 1.395 | Download |

| marriott.com | 6.714 | Download |

| holidayinn.com | 72 | Download |

Ministero della Difesa

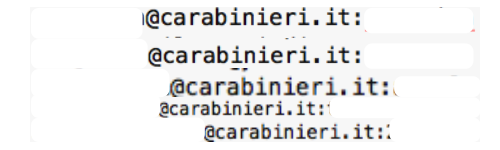

Compaiono numerosi indirizzi relativi al ministero della difesa. In particolare provenienti da esercito.difesa.it e aeronautica.difesa.it. Ci sono anche soggetti di Persociv. È consigliato che vengano effettuati controlli sulla sicurezza delle mail e sull’effettivo stato d’uso delle caselle nominate dentro le Collections.

| Parola chiave | Occorrenze | File di riferimento |

| difesa.it | 3.329 | Download |

| esercito.difesa.it | 2.593 | Download |

| marina.difesa.it | 1.334 | Download |

| aeronautica.difesa.it | 2.493 | Download |

| persociv | 123 | Download |

| carabinieri.it | 899 | Download |

Banche

Ho effettuato anche un controllo sulle banche con i seguenti risultati.

| Parola chiave | Occorrenze | File di riferimento |

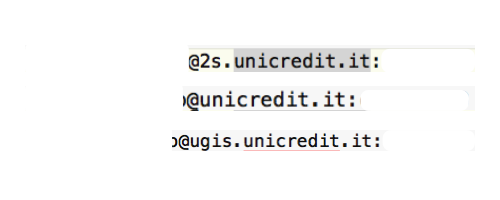

| unicredit.it | 1.516 | Download |

| sella.it | 0 | Download |

| fideuram.it | 145 | Download |

Qui la preoccupazione è verso Unicredit recentemente vittima di un secondo attacco da parte degli hacker (articolo interessante qui). Se, da una parte, c’è da dire che non sono stati trafugati dati bancari. Dall’altra parte sorge una domanda circa l’impiego delle caselle email fatta dai dipendenti. Durante l’analisi dati sono spuntate diverse caselle di cui riporto lo screenshot di alcune intestazioni.

Ci sono anche indirizzi provenienti dal dominio Unicredit Group. Dato l’elevato numero di caselle email coinvolte nelle Collections, sorge il legittimo dubbio sul reale livello di verifica e corretto impiego di questo strumento da parte dei dipendenti.

Istituzionali

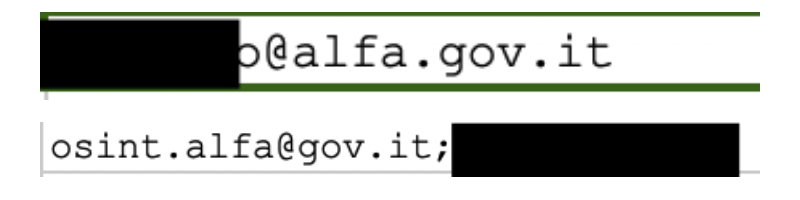

Caselle email che terminano con gov.it

| Parola chiave | Occorrenze | File di riferimento |

| .gov.it | 3.794 | Download |

La faccenda dell’OSINT

Dunque in breve, all’interno delle collections sono stati rinvenuti alcune credenziali legate all’OSINT (Opens Source INTelligence) di cui potete leggere maggiori informazioni qui.

Riportando quanto scritto all’interno della pagina dedicata nella Wikipedia:

La Open Source INTelligence, acronimo OSINT (in italiano: “Intelligence delle fonti libere”), è l’attività di raccolta d’informazioni mediante la consultazione di fonti di pubblico accesso.

La presenza dell’OSINT pone le informazioni trafugate ad un livello di attenzione più alto di quello che già aveva.

Provider di posta

| Parola chiave | Occorrenze | File di riferimento |

| @gmail.com | 589.583.050 | Download |

| @yahoo.com | 991.343.444 | Download |

| @outlook.com | 4.768.069 | Download |

| @libero.it | 33.580 | Download |

| @pec.it | 3.391 | Download |

| @legalmail.it | 1.354 | Download |

Credo sia significativo che, oltre ad account normali, risultino presenti alcuni account di PEC e Legalmail.

Altri

Ho cecato altre parole chiave per capire la loro possibile ricorrenza all’interno del database delle Collections.

| Parola chiave | Occorrenze | File di riferimento |

| @rai.it | 3.306 | Download |

| @acea.it | 34 | Download |

| @enel.it | 3.361 | Download |

Script

Lo script che ho usato cerca in modo ricorsivo determinate stringhe e annota su un file di testo in output il nome del file e le ricorrenze. Poi sarà sufficiente usare un programma come Excel per effettuare i calcoli e le analisi del caso. Lo script è il seguente.

grep -r -c difesa.it * > difesa.txt;

grep -r -c marriott.com * > marriott.txt;

grep -r -c starwoodhotels.com * > starwoodhotels.txt;

grep -r -c holidayinn.com * > holidayinn.txt;

grep -r -c .gov.it * > governative.txt;

grep -r -c @gmail.com * > posta_gmail.txt;

grep -r -c @yahoo.com * > posta_yahoo.txt;

grep -r -c @libero.it * > posta_libero.txt;

grep -r -c @pec.it * > posta_pec.txt;

grep -r -c @legalmail.it * > posta_legalmail.txt;

Come vedete vengono cercate parole come difesa.it oppure marriott.com. Il mio consiglio è di fare, a caso, delle verifiche ma ho avuto modo di notare che è piuttosto affidabile. Inutile che vi dica che ci vuole tempo: i file sono tanti e sono zeppi di informazioni. La ricerca in queste ore è in corso di affinamento: sulla pec.it ho avuto risultati molto attendibile e pochissimi errori per cui ho introdotto una stringa leggermente differente:

grep -r -c -w "pec.it" * > posta_pec.txt;

Che praticamente cerca la frase completa pec.it.

N.B.: Lo script riportato potrebbe aver subito variazioni e affinamenti durante il corso della ricerca, potrebbe quindi non essere del tutto aggiornato.

Conclusioni e Raccomandazioni

In queste ore lo script sta affinando le ultime voci da analizzare. Lo scenario è assolutamente desolante: caselle email istituzionali usate per l’iscrizione a portali a sfondo erotico o comunque usate per sottoscrivere servizi che non hanno nulla a che vedere con le attività istituzionali.

La raccomandazione principale è di effettuare verifiche sullo stato delle caselle incriminate. È possibile fare questo prelevando le collections e confrontando i nominativi usati in esse con quelli riportati nei file che ho pubblicato. GREP è abbastanza sicuro come meccanismo di ricerca.

Attenzione perchè, per difendere la privacy, nei miei file non è menzionata alcuna credenziale ma viene citato solo il file nel quale si trova la parola chiave.

Le conclusioni, con un po’ di onestà intellettuale, sarete in grado di trarle da soli. Vi è senza dubbio un problema di cultura della sicurezza: di gestione delle caselle di posta elettronica nello specifico. Ogni parola aggiunta sarebbe superflua data l’estensione del danno ma ciò che è sicuro è la necessità di imparare ad usare al meglio i canali telematici.