La notizia di oggi è che la CIA sarebbe in grado di ascoltare le conversazioni attraverso uno smart TV: uno dei televisori di ultima generazione in grado di essere connesso alla rete in modo persistente. Cosa ci riserva il futuro? Quali sono le considerazioni tecniche da osservare?

Perchè

La CIA lavora a nuove forme di spionaggio da prima del 2014 e quindi sono oltre 10 anni che l’Agenzia americana cerca di innovarsi nel campo delle intercettazioni ambientali. Per molti si tratta della realizzazione del mito del grande fratello, un po’ come anticipato da Orwell nel suo 1984. Per altri si tratta di una misura di sicurezza dovuta pur di combattere il terrorismo. In mezzo, tra questi due schieramenti, c’è la motivazione d’uso che, in caso di eticità, renderebbe più che giusto l’utilizzo di qualsiasi mezzo mentre, in caso contrario, renderebbe l’intercettazione un meschino tentativo di accumulare impropriamente informazioni.

Tutti questi dati e poi?

Lo avevamo già detto in occasione del caso di Hacking Team. L’America ha il “brutto vizio” di raccogliere tonnellate di informazioni ma queste poi andrebbero contestualizzate, analizzate, verificate e spesso questo lavoro non si riesce opportunamente a farlo. Riemerge il problema della qualità delle fonti, problema storico che si ponevano gli archivisti della biblioteca alessandrina, e che ancora oggi affligge i più attenti. Che valore si può dare ad una chiacchierata davanti al televisore? Quali informazioni ho a supporto di tali dichiarazioni?

Lo spionaggio, da sempre considerato come un lavoro di fino e delicato, sta altresì rischiando di diventare un mero accumulo di informazioni che non restituiscono la qualità della conoscenza ma solo la quantità. Il processo di contestualizzazione, diviene sempre più difficile, se non impossibile dando origine a profili utenti troppo superficiali e volatili.

I produttori

In un interessante articolo di Repubblica si legge:

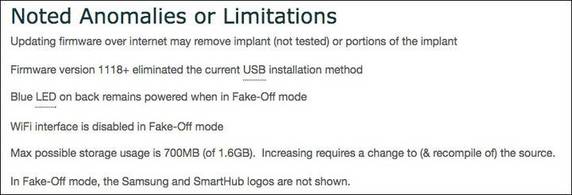

“L’aggiornamento in rete del firmware”, scrive l’Agenzia nei documenti, “potrebbe rimuovere il software impiantato (non è testato) o porzioni di esso” e un led blu nel retro del televisore sembra avere creato grattacapi alla Cia, rimanendo accesso anche quando il televisore doveva apparire spento, in una modalità che l’Agenzia chiama “Finto spento” (Fake-Off). Quella luce blu poteva rivelare che qualcosa di strano stava succedendo nel televisore hackerato. Secondo i file, l’Agenzia ha cercato di risolvere questo problema nel giugno 2014, in un workshop congiunto con i servizi segreti inglesi dell’MI5. E mentre cercava di superare quella grana, l’intelligence americana già guardava al futuro: catturare non solo le conversazioni che avvengono nella stanza in cui opera la tv, ma anche di fare riprese video e scattare foto istantanee.

Il famoso LED blu che non si spegne (solo questione di tempo), è indice del fatto che non vi è collaborazione diretta tra chi sviluppa il firmware (il produttore del televisore) e l’Agenzia. Questo perchè non tutti i produttori aderiscono a piani come PRISM. La CIA aveva effettuato la modifica del firmware SAMSUNG garantendo una compatibilità fino alla versione antecedente la 1118 come si evince di seguito.

Le funzionalità sono state provate sulle versioni 1111,1112,1116. Osservate con attenzione la penultima riga…

Ogni aggiornamento rischia, in effetti, di mettere a repentaglio la stabilità della back-door utilizzata per spiare l’utente. E sì, un domani sarà sempre più facile utilizzare anche le videoriprese cercando di impiegare periferiche sempre più integrate all’interno dei sistemi. Di seguito, per l’appunto, un aggiornamento di SAMSUNG che ostacola il lavoro della CIA.

La versione 1118 infatti mantiene il blue LED attivo quando il televisore è nella modalità Fake-Off (finto spegnimento). Questo ha definitivamente messo fuori gioco lo stratagemma della CIA…almeno per il momento.

Tutto questo serve?

Chi si occupa di informazioni riservate sa bene la differenza tra dati e informazioni. I dati sono l’insieme informe di conoscenza raccolta durante un’attività di spionaggio. Il loro valore è praticamente nullo se non viene analizzato e contestualizzato. Le informazioni sono, per l’appunto, le estrazioni filtrate dei dati. Avere molti dati non significa necessariamente ricavare molte informazioni. L’analisi viene (o meglio dovrebbe essere) effettuata da personale tecnico con competenze specifiche, che riesce ad assegnare il giusto valore alle informazioni, discriminando quelle critiche, da quelle meno critiche.

Cosa si potrà intercettare?

L’etimologia della parola intercettare è molto indicativa:

Sorprendere una cosa per via, e quindi arrestarne il cammino e fare in modo che non giunga dove è diretta.

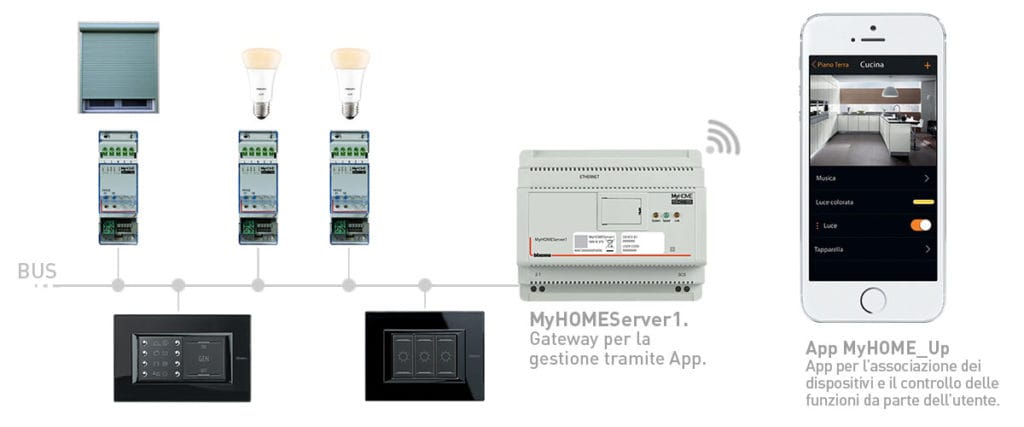

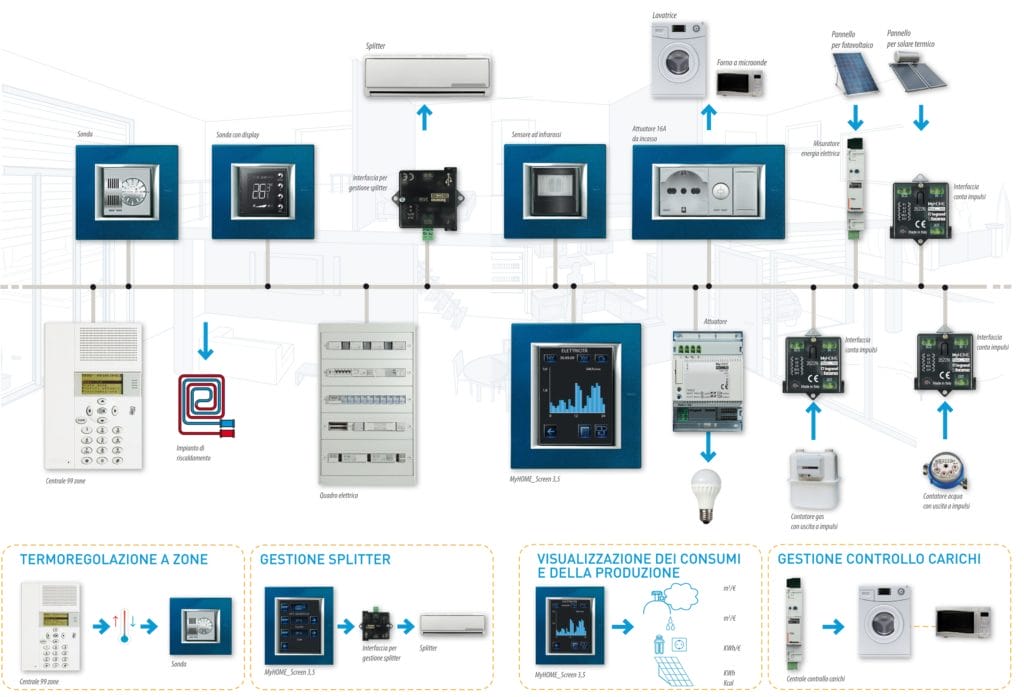

Sostanzialmente domani sarà tutto intercettabile, forse la carta e i dispositivi più vecchi (legacy) non saranno direttamente intercettabili. Dall’impianto elettrico (luci, tapparelle elettriche, prese) ai dispositivi (televisori, stereo, console da gioco) e per ciascuna sarà possibile intercettare le relative periferiche (il microfono di un televisore, la webcam di una console, etc…). Sarà possibile prendere il controllo di un auto o di uno dei suoi dispositivi (navigatore, sistema frenante, e così via) e sarà quindi possibile incidere più o meno direttamente nell’utilizzo di quel dispositivo a fini molteplici.

Se fossimo impegnati in progetti di fantapolitica si potrebbe pensare ad un governo che, per commissionare un omicidio, non lo affida più ad un sicario ma ad un informatico in grado di annullare l’azione frenante di un auto, o cambiare improvvisamente la direzione di sterzo o, perchè no, aumentare il voltaggio all’interno di una presa elettrica. La complessità è un concetto assolutamente volatile che, nel giro di pochi anni, raggiungerà livelli pensati solo nei libri di Asimov. Già dalle due figure (quella qui sopra e quella seguente) è possibile inquadrare il grado di complessità raggiunto dalla domotica BiTicino.

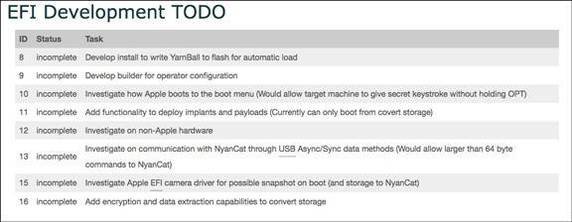

Ma la CIA ha lavorato su altri apparati. Quello che segue è il tentativo di conferire l’accesso alla fotocamera di un MacBook durante la fase di BOOT, momento critico nel quale pochissime periferiche sono attivate.

Non è dato sapere se la CIA sia riuscita a fare questa modifica ma tenente presente che Apple fa parte del progetto PRISM.

Cosa occorre

Leggi, regolamentazione, coscienza, informazione, responsabilità. Sono queste le caratteristiche che permetteranno una giusta e coerente pervasività della tecnologia dell’Internet of Things. Senza sarà solo il caos perchè, se da una parte è vero che la CIA procede autonomamente alla ricerca di modalità di intercettazione. Dall’altra è altresì vero che anche gli hacker possono prendere il controllo di questi dispositivi.

I TROJAN: impiego dei virus nella normativa italiana

Quando i produttori non collaborano con le agenzie federali i sistemi operativi dei dispositivi elettronici non hanno apparenti “porte aperte”, necessarie a permettere gli accessi remoti. I trojan, però, non sono sempre facili da installare. L’aggiornamento del sistema operativo di un dispositivo, può vanificare il funzionamento del virus. Dal punto di vista legale, almeno in Italia, è previsto l’impiego di questi sistemi ai fini d’intercettazione (Fonte: CORTE DI CASSAZIONE, SEZIONI UNITE – SENTENZA 1 luglio 2016, n.26889):

Il giudice deve indicare le situazioni ambientali oggetto della captazione, e ciò solo ai fini della determinazione delle modalità esecutive del mezzo di ricerca della prova, che avviene mediante la collocazione fisica di microspie. Un’esigenza di questo tipo è invece del tutto estranea all’intercettazione per mezzo del c.d. virus informatico: la caratteristica tecnica di tale modalità di captazione prescinde dal riferimento al luogo, trattandosi di un’intercettazione ambientale per sua natura “itinerante”.

Inoltre…

Il problema delle intercettazioni per mezzo del c.d. “captatore informatico” riguarderebbe dunque esclusivamente il domicilio e i luoghi di privata dimora considerati dall’art. 614 cod. peri., oggetto di espresso richiamo nell’art. 266 c.p.p., comma 2, in quanto una volta installato il “virus informatico”, la captazione audio avviene seguendo indistintamente tutti gli spostamenti del possessore del dispositivo elettronico.

In questi casi, se si ammette la possibilità di utilizzare l’intercettazione per “virus informatico” […], il controllo non potrà che essere successivo e riguardare il regime dell’inutilizzabilità delle conversazioni captate in uno dei luoghi indicati dall’art. 614 c.p.. La fase dello stralcio di cui all’art. 268 c.p.p., comma 6, potrebbe costituire il primo momento in cui verificare che le intercettazioni non abbiano riguardato colloqui effettuati nel domicilio: il giudice, d’ufficio ovvero su indicazione delle parti, dovrebbe immediatamente stralciare le registrazioni delle conversazioni avvenute nei luoghi indicati dall’art. 614 c.p., trattandosi di intercettazione non consentita e quindi inutilizzabile; inoltre, al di fuori di questa fase sarebbe sempre possibile eccepire l’inutilizzabilità delle conversazioni intercettate in un luogo privato.

Proteggersi

I trojan vengono installati in 2 modi:

- Direttamente dall’hacker: che entra in possesso del dispositivo direttamente o indirettamente (magari accedendo silenziosamente alla rete wi-fi).

- Inconsapevolmente dall’utente: che apre, erroneamente, un allegato che contiene (ad esempio) il trojan.

Gli aspetti più importanti inerenti la “protezione” dalle intrusioni, nascono dal giusto utilizzo dei dispositivi. Evitando di lasciare dati e informazioni sprotette da password ed evitando assolutamente di consegnare i propri dispositivi in mano a sconosciuti o altre persone non strettamente autorizzate. Le regole di protezione sono sempre le stesse. Ricordate, inoltre, che i componenti elettro-meccanici devono essere dotati di by-pass della parte elettrica per il funzionamento nella sola modalità manuale.

Ma la domanda più importante che dovete porvi è: proteggersi da “chi”? Essere d’interesse per un governo, per un’agenzia federale, non significa aver commesso dei reati. Il più delle volte significa fare da ponte tra più persone e/o situazioni. Infine ricordate di non cadere nella fobia del “Grande Fratello”, in cui tutto è spiato, tutto è parte di fantapolitica e di una combutta in cui, francamente, credono in pochi.