Guerra e Pace: la I.A. nei bellici

Lo scopo di questo articolo è riflettere su come l’intelligenza artificiale possa essere utilizzata in un contesto bellico e successivamente introdotta in un ambito operativo civile.

Contratti e intelligenza artificiale

Lo scopo del presente articolo è suggerire un approccio semplice e funzionale alla catalogazione dei rischi derivanti dall’implementazione dell’intelligenza artificiale all’interno delle organizzazioni.

Gestione del Rischio e Intelligenza Artificiale

Lo scopo del presente articolo è mostrare l’evoluzione della ISO 27005, presentare un paradigma metodologico compatibile e alternativo per la gestione del rischio cibernetico e osservare alcune delle minacce riguardanti

La Cultura della Sicurezza – Parte 2

L’Italia sta affrontando un numero di minacce informatiche crescente sia in quantità che in complessità, eppure sembra che non vi sia un’evoluzione altrettanto efficace in termini di cybersecurity. Cerchiamo di

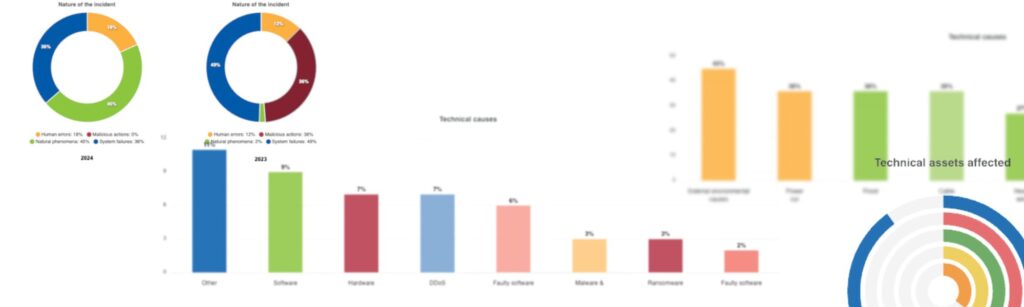

CIRAS: tracciamento degli incidenti informatici in Europa

L’Unione Europea ha uno strumento di analisi degli incidenti informatici denominato CIRAS. Diamo uno sguardo a questo strumento non sempre conosciuto.

Il futuro dell’Europa e del mondo

In queste ore si stanno sollevando cori da stadio sui social network a favore e contro il sedicente accordo con l’azienda Space X di Elon Musk, voluto della Presidente del

Cyber Anti-Sec 2024

Benvenuti nel rapporto di sicurezza “Cyber Anti-Sec” riferito all’anno 2024 e nel quale saranno analizzati i dati, i trend e i data breach più rilevanti.

Data breach: AIAD

AIAD è la Federazione, membro di Confindustria, in rappresentanza delle Aziende Italiane per l’Aerospazio, la Difesa e la Sicurezza.

Data breach: INPS Servizi S.p.A.

La società INPS Servizi S.p.A. è stata oggetto di un data breach da parte del collettivo LYNX, con esfiltrazione dei dati e interruzione dei servizi. Cerchiamo di saperne di più.

NIS 2: considerazioni generali

La NIS 2 sta portando una serie di attività di adeguamento da parte di aziende private e pubbliche amministrazioni, talvolta poco coerenti con la normativa. Cerchiamo di fare alcune riflessioni

La cultura della gestione dei dati

Il caso della Equalize sta riempiendo le prime pagine della stampa nazionale e si sta allargando a macchia d’olio. Sui social se ne parla in chiave molto tecnica rischiando, però,

Data breach Postel S.p.A.: il provvedimento del Garante

La newsletter del Garante per la Protezione dei Dati Personali pubblicizza come notizia il provvedimento numero 572 del 4 luglio 2024 in merito al data breach subìto da Postel S.p.A.

Prossimi Eventi

Aspetti tecnici del documento Informatico nei processi di digitalizzazione

16 Aprile | 10:00La Corporate Governance dei Rischi ICT

7 Maggio | 16:30 - 17:30La dematerializzazione, la gestione e la conservazione digitale dei documenti

5 Giugno | 17:00 - 18:00